Questões de Concurso

Para analista intelectual - informática

Foram encontradas 40 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

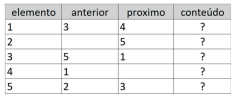

Abaixo tem-se uma tabela que ilustra o conjunto de nós de uma lista duplamente encadeada, contendo o total de 5 nós.

Ao imprimir a estrutura na ordem correta, o conteúdo apresentado será I – F – S – P – 2019, dessa

forma, assinale a alternativa que contém os dados

que preenchem, corretamente, a coluna “conteúdo”, de cima para baixo.

A respeito da prototipação é correto afirmar que:

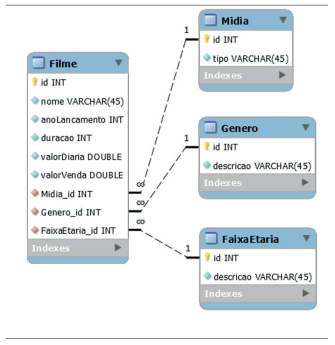

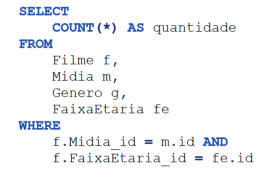

O trecho do diagrama do modelo físico de banco de dados apresentado a seguir contém diversas entidades/tabelas/relações que compõem a infraestrutura de um sistema de controle de locadora de filmes. Note, também, que os acentos de algumas palavras foram suprimidos, por exemplo, a tabela “Mídia” está grafada sem o acento agudo na primeira letra “i”. Considere uma situação hipotética em que as tabelas Filme, Midia, Genero e FaixaEtaria contém, respectivamente, 176, 3, 8 e 6 registros.

Ao executar a consulta a seguir, qual será o valor obtido para a coluna “quantidade” da tabela resultante?

A UML possui diversos diagramas, cada qual com sua finalidade, propiciando a modelagem mais adequada de um sistema de software. Dentre os diagramas previstos na UML, um deles se destaca pelas seguintes características:

I. É utilizado para indicar as comunicações dinâmicas entre objetos durante a execução de uma tarefa, mostrando a ordem temporal na qual as mensagens são enviadas entre os objetos para executar esta tarefa;

II. Pode-se utilizar o diagrama para mostrar as interações em um caso de uso ou em um cenário de um sistema de Software.

Assinale a alternativa que contenha diagrama UML que apresenta as características presentes no item I e II.

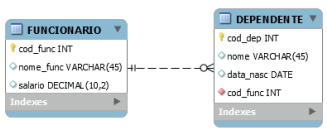

Em um banco de dados de uma empresa tem-se o seguinte diagrama do modelo relacional:

Dado o diagrama assinale a alternativa que contenha o SQL que retornará todos os funcionários que

não possuem dependentes.

No mercado há uma série de frameworks que ajudam os desenvolvedores no processo de codificação e geração de softwares.

Assinale a alternativa que contém apenas frameworks (contendo pacotes, classes e conjunto ferramental de suporte) utilizados para desenvolver soluções em PHP.

Na programação, em alguns casos, é necessário processar arquivos contendo textos formatados e não formatados. Um padrão para armazenamento de dados formatados bastante comum é o CSV.

Tendo que estão representados os atributos: nome, idade, sexo e salário. Qual das alternativas abaixo apresenta o conteúdo de acordo com o padrão de formatação CSV?

A notação O é amplamente utilizada como ferramenta de análise para calcular a complexidade computacional de um algoritmo caracterizando seu tempo de execução e limites espaciais em função de um parâmetro n.

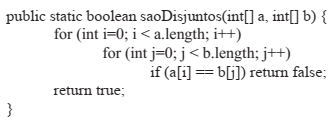

Considere o código de um método em Java contendo o algoritmo a seguir:

Se cada um dos arranjos a e b do algoritmo tem

tamanho n, então, o pior caso para o tempo de execução desse método é:

Um sistema de gerenciamento de banco de dados (SGBD) precisa garantir a execução apropriada de transações, apesar das falhas. As falhas, por sua vez, ocorrem quando o estado do sistema não reflete mais um estado real do mundo, que o banco de dados deveria capturar, o que é chamado de estado de inconsistência. Para que as inconsistências não sejam visíveis, é necessário que o SGBD mantenha algumas propriedades das transações.

O princípio que garante que as operações da transação sejam refletidas corretamente no banco de

dados, ou que nenhuma delas se efetive, também

conhecida como “tudo ou nada” é denominada:

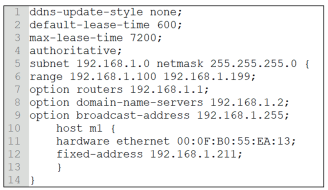

Analise o seguinte arquivo de configuração de um servidor DHCP.

Sobre a configuração apresentada acima, assinale

a alternativa correta.

No início da popularização da Web e até há alguns anos atrás, algumas das alternativas, mais comuns para a inserção de conteúdos dinâmicos e de multimídia em páginas Web era a utilização de controles ActiveX, tecnologia da Microsoft, a utilização de Applets Java, tecnologia atualmente da Oracle e a utilização de animações em Flash, que é um aplicativo de editoração da Adobe, que foi renomeado para Adobe Animate no ano de 2018. Hoje em dia, a utilização dessas tecnologias é desencorajada ou não está mais disponível nos navegadores modernos. A alternativa atual para a utilização de tais tipos de conteúdo é viabilizada pelo HTML5 e pelo JavaScript.

Dada a popularidade do JavaScript e a velocidade com que algumas engines, como a V8 do Google, conseguem executar código JavaScript, assinale a alternativa que contém o nome do ambiente de execução ou a tecnologia que permite a utilização do JavaScript do lado do servidor.

Pilhas são consideradas as mais simples e também as mais importantes de todas as estruturas de dados. Define-se pilha como uma coleção de objetos que são inseridos e retirados, seguindo o princípio “o último que entra é o primeiro que sai”, também conhecido como LIFO, por seu acrônimo em inglês Last-In First-Out.

A estrutura de dados pilha é uma classe “embutida” no pacote java.util de Java. A classe (I) é uma estrutura de dados que armazena objetos Java genéricos e inclui, entre outros, o método (II) para inserir o objeto no topo da pilha e o método (III) para remover o elemento no topo da pilha e o retorna.

Os itens (I), (II) e (III) são, respectivamente:

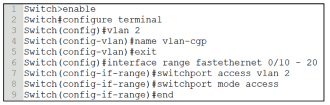

Analise o seguinte processo realizado no terminal de um switch.

Com base no processo acima citado, assinale a alternativa correta.

Quando uma aplicação faz uso de uma fonte de dados é essencial que se proteja as informações de conexão, como nomes de usuários e senhas, de modo que não sejam codificadas diretamente no código-fonte. Qualquer pessoa que obtiver uma cópia do código-fonte, ou eventualmente fizer uso de engenharia reversa do código compilado, poderá ter acesso às informações gerando uma vulnerabilidade de segurança em potencial, além de comprometer a manutenção do código.

O Microsoft .NET Framework disponibiliza uma forma organizada e centralizada de armazenar informações de conexão ou strings de conexão em arquivos XML de configuração do aplicativo, o que elimina a necessidade de inseri-las ao longo do código-fonte.

De acordo com o texto citado, strings de conexão em aplicativos Windows podem ser armazenadas e mantidas no elemento (I) do arquivo de configuração (II), cujo elemento-filho <add> carrega a string de conexão propriamente dita por meio do atributo (III), escrito na forma propriedade=valor.

Os itens (I), (II) e (III) são, respectivamente:

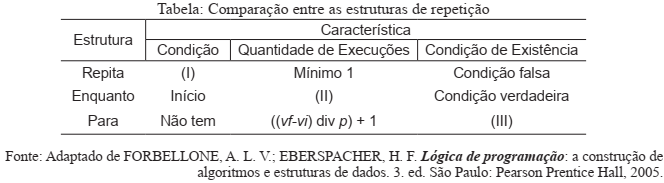

As estruturas de repetição possibilitam a criação de laços de repetição dentro de um algoritmo, os quais ganham esse nome pela sua característica de execução finita em círculos. A tabela, a seguir, apresenta uma comparação entre as estruturas de repetição existentes:

Em que:

v é a variável de controle;

vi é o valor inicial da variável v;

vf é o valor final da variável v;

p é o valor do incremento dado à variável v.

Sabe-se que algumas características da tabela acima foram propositalmente omitidas. Desta forma, os itens (I), (II) e (III) são, respectivamente:

Segundo Morimoto (2009), no CIDR (Classless Inter-Domain Routing) são utilizadas máscaras de tamanho variável, conhecidas como VLSM (Variable Lenght Subnet Mask), que permitem uma flexibilidade significativa na criação das faixas de endereços IPv4. O uso de máscaras de tamanho variável implica trabalhar com endereços binários, pois a divisão pode ser feita em qualquer ponto.

Fonte: MORIMOTO, C. E. Redes: guia prático. 2. ed. Porto Alegre: Sul Editores, 2009, p. 349-350.

Considerando o endereço IP 192.168.7.53/27, podemos afirmar que o “/27”:

Tanto nas recomendações X.800 da ITU-T, quanto na RFC 2828, os ataques à segurança são classificados como ataques passivos e ataques ativos. Um ataque passivo tenta descobrir ou utilizar informações do sistema, mas não afeta seus recursos. Um ataque ativo tenta alterar os recursos do sistema ou afetar sua operação.

Com base na informação, assinale a alternativa correta.

A Computação em Nuvem tem recebido destaque em diversos meios de comunicação, e o mercado tem aderido a esse tipo solução, inclusive, com diversos de seus serviços hospedados na Nuvem.

Com relação a Computação na Nuvem é correto afirmar.