Questões de Concurso

Para analista jurídico - analista de sistemas

Foram encontradas 171 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

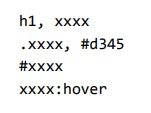

No contexto do CSS, considere os seguintes seletores.

A lista que indica corretamente a natureza do objeto correspondente ao símbolo “xxxx” em cada linha, respectivamente, é:

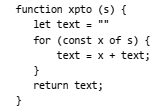

Considere a função xpto em código JavaScript.

A expressão

xpto("banana" + "laranja")

retorna:

A respeito do desenvolvimento da agricultura em Rondônia, analise as afirmativas a seguir, assinalando V para a(s) verdadeira(s) e F para a(s) falsa(s).

( ) O desenvolvimento mais sistemático das atividades agrícolas ocorreu nos anos 1970, a partir de projetos de colonização do governo federal, através do Instituto Nacional de Colonização e Reforma Agrária (Incra), como o PIC Ouro Preto, na região central do Estado, próximo à Vila de Rondônia.

( ) A partir da consolidação da malha rodoviária, nos anos 1980, a expansão da pecuária extensiva mudou a estrutura fundiária da região, favorecendo a conversão de áreas agrícolas em pastagens e consolidando a agropecuária e a concentração de terras.

( ) Desde o ano 2000, a região ao sul do Estado, conhecida como MATOPIBA, é abarcada pelo deslocamento da fronteira agrícola da soja, iniciada em Mato Grosso e se expandindo em direção a Rondônia, exercendo uma pressão intensa na Floresta Amazônica.

A sequência correta é:

Em 2019, três meses após o desastre em Brumadinho (Minas Gerais), ocorreu o rompimento de duas barragens de decantação em uma área de extração de cassiterita na cidade de Machadinho d’Oeste, no Vale do Jamari, em Rondônia. A cassiterita é o principal minério do estanho, elemento químico usado em ligas metálicas pela indústria.

São impactos socioambientais decorrentes da exploração de cassiterita em Rondônia, EXCETO:

Um diálogo entre amigos:

- O Roberto já chegou aqui?

- Ainda está esperando os amigos no bar.

Observe o seguinte diálogo, presente numa tira da célebre Mafalda, em que uma amiga da mãe conversa com elas:

- Amiga: Ah, então esta é a tua filha? Que bonitinha!

- Amiga: (dirigindo-se a Mafalda) Então, de quem você gosta mais: do papai ou da mamãe?

- Mafalda: A senhora quer uma resposta standard ou uma resposta mais completa do que sinto por cada um deles?

Sobre os componentes dessa tira, é correto afirmar que:

O dicionário de sinônimos de Antônio Houaiss mostra os seguintes para o verbo puxar: absorver, apertar, aproximar, ofegar, arrancar, destacar, bajular etc.

Em todas as frases abaixo foi empregado o verbo puxar; aquela

frase em que seria adequado o emprego de aproximar é:

“Chamou Carlos e lhe disse: Amanhã irei ver você.”

Nesse segmento, “Amanhã irei ver você” é exemplo de discurso direto; colocando a frase em discurso indireto precedido da forma verbal “disse”, a forma adequada seria:

Observe o seguinte diálogo entre mãe e filha, quando esta volta do cabeleireiro:

Mãe: “O que é que houve? Você acabou não indo?”

A recomendação sobre a língua escrita que foi seguida nessa pergunta feita pela mãe é que sua fala:

O Pop Music Festival, que ia contar entre suas atrações com o show da cantora colombiana Shakira, teve de ser cancelado por causa da forte chuva cai sob o Distrito Federal na noite desta quinta-feira (17).

http://www.clicabrasilia.com.br/site/noticia.php?id=332179. Acesso em 20/3/2011.

Assinale a alternativa correta quanto ao clima no Distrito Federal.