Questões de Concurso

Para analista judiciário - análise de suporte

Foram encontradas 302 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I Um projeto pode ser definido como um empreendimento temporário, planejado, executado e controlado, com o objetivo de criar um produto ou serviço. Um projeto tem data de início, mas não tem data de término definida.

II O escopo de um produto está relacionado às características e funções que o produto deve possuir e está relacionado ao trabalho que deve ser realizado para ser entregue o produto final com as características e as funções definidas.

III Pode-se definir um deliverable como qualquer resultado mensurável, tangível e verificável que deve ser produzido para completar um projeto ou parte dele. Um deliverable pode ser um produto, mas não um serviço.

IV O ciclo de vida de um projeto consiste no conjunto de fases que o compõe. Uma fase de um projeto é um grupo de atividades, relacionadas de forma lógica, e a sua conclusão é marcada pela entrega de subprodutos.

V As premissas são fatores considerados verdadeiros para fins de um planejamento. As premissas podem acarretar riscos a um projeto e devem ser levadas em consideração no planejamento do escopo e no gerenciamento de riscos.

A quantidade de itens certos é igual a

I Os controles incluem políticas, procedimentos e práticas estabelecidas visando prover uma garantia que determinados objetivos serão atingidos. Os controles internos procuram reduzir a exposição a riscos.

II A análise de riscos pode ser parte de um plano de auditoria e visa auxiliar a identificação de riscos e vulnerabilidades de modo que o auditor possa determinar os controles necessários para reduzir esses riscos.

III Alguns controles são preventivos, pois tentam identificar problemas e evitar erros antes que ocorram. Como exemplo de controles preventivos, têm-se o emprego de pessoal qualificado e o controle do acesso às instalações físicas.

IV Em uma auditoria, há procedimentos que visam identificar a área a ser auditada, os objetivos da auditoria e os sistemas a serem auditados; planejar a auditoria; testar a aderência aos controles e elaborar relatório.

V Em qualquer auditoria, para evitar a ocorrência de erros, todas as transações e eventos são verificados. Nenhuma auditoria pode se basear em amostragens coletadas usando-se métodos estatísticos.

A quantidade de itens certos é igual a

I A estimativa do tamanho de um software pode ser usada para guiar a alocação de recursos em um projeto. A análise de pontos de função mede diretamente o tamanho de um software contando o número de linhas de código e não quantidades e complexidades de entradas e saídas observadas pelos usuários.

II Pode-se representar um projeto via uma rede com nós interligados. Um caminho é composto por atividades sucessivas. Um caminho é crítico se a soma dos tempos gastos nas suas atividades é menor que a dos tempos gastos nos outros caminhos.

III O planejamento da capacidade é um processo que visa prever quando o hardware de um sistema computacional irá saturar. Leva em conta fatores como o número máximo de usuários que o sistema acomoda em um dado instante de tempo, impactos das aplicações e medidas de desempenho.

IV O custo total de propriedade (TCO) de uma plataforma tecnológica inclui custos variados decorrentes de instalação, suporte técnico e treinamento. Padronizar hardware e software pode reduzir o TCO.

V Por razões de segurança, um princípio da administração de dados é que os dados não devem ser propriedades da organização como um todo, os dados devem pertencer a áreas ou unidades organizacionais específicas.

Estão certos apenas os itens

I Um algoritmo criptográfico embasado em chaves de sessão reduz o custo da criptografia usando um algoritmo criptográfico simétrico e um assimétrico. O assimétrico cifra os dados e o simétrico cifra a chave de sessão.

II Para garantir a autenticidade de um certificado digital, uma autoridade certificadora cifra o certificado com a sua chave pública. Uma entidade que receba o certificado precisa conhecer a chave privada da autoridade certificadora.

III O protocolo Secure Sockets Layer possibilita que se use diferentes combinações de algoritmos criptográficos, algoritmos de hash e tamanhos de chaves. As combinações são descritas em cipher suites.

IV O IPSec garante o sigilo, a autenticidade e a integridade dos dados nos pacotes IP. Para isso, usa informações de dois cabeçalhos, chamados Authentication Header e Encapsulating Security Payload.

V Em um algoritmo criptográfico embasado em chave privada, a segurança dos dados depende da segurança da chave. Se a chave for descoberta, a segurança é comprometida, pois os dados podem ser decifrados.

Estão certos apenas os itens

I Há filtros de pacotes que analisam informações nas camadas de transporte e rede, mas não na de aplicação. Em uma rede protegida por esse tipo de filtro, as configurações das máquinas na rede protegida precisam ser alteradas.

II Firewalls podem ser usados para implementar uma rede virtual privada. Esse tipo de rede minimiza linhas privativas de comunicação e circuitos virtuais permanentes, pois usa a Internet para comunicação.

III Há firewalls que disponibilizam o serviço NAT. No modo estático, esse serviço traduz cada endereço privado em um endereço público. O modo estático não pode ser usado para traduzir os endereços das máquinas na rede protegida que devam ser acessadas a partir de máquinas na rede externa.

IV Em uma rede protegida por um firewall cuja arquitetura é baseada em proxies, máquinas na rede protegida se comunicam sem intermediários com máquinas fora dessa rede, pois cada proxy registra o tráfego, mas não intermedia a comunicação.

V Entre uma rede pública e uma rede protegida pode ser criada uma subrede que implemente uma zona desmilitarizada (DMZ) com máquinas sacrificadas que prestam serviços para clientes na rede externa.

A quantidade de itens certos é igual a

I O SNMP permite que estações de gerência enviem comandos para agentes nos dispositivos sendo gerenciados. Por meio desses comandos, uma estação de gerência pode acessar valores de objetos nos agentes.

II Um agente coleta informações acerca da unidade sendo gerenciada e as armazena em uma base de gerenciamento (MIB) para acesso futuro por uma unidade de gerência. Uma MIB é composta por variáveis que descrevem objetos gerenciados.

III Uma MIB armazena dados escalares e tabelas, mas não estruturas de dados complexas. As informações em uma MIB são organizadas de forma não hierárquica como coleções de objetos relacionados.

IV O SNMP possibilita que agentes enviem notificações assíncronas às estações de gerência quando ocorrem eventos relevantes. Por exemplo, um agente pode notificar uma falha na autenticação.

V O SNMP é orientado a mensagens e usa o TCP. Isso possibilita que o SNMP garanta a entrega das mensagens, inclusive das mensagens assíncronas que podem ser enviadas pelos agentes.

A quantidade de itens certos é igual a

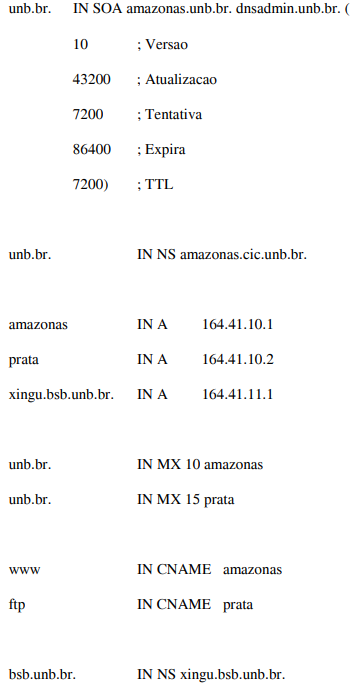

Acerca do arquivo de zona DNS apresentado acima, assinale a

opção correta.

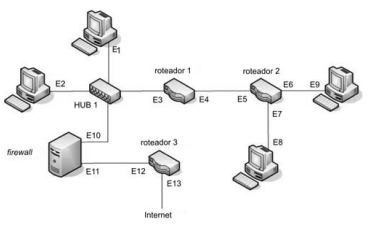

No diagrama de rede acima, considere que o Firewall seja responsável por traduzir entre endereços públicos e privados; o endereço público da rede seja 164.41.0.0; e os endereços privados E1, E4, E8 e E9 sejam, respectivamente, 10.1.1.1, 10.2.1.1, 10.3.1.2 e 10.4.1.2.

A partir dessas informações, assinale a opção correta.

I Para ser possível multiplexar na freqüência, o tamanho da banda passante do meio de transmissão tem que ser menor do que os tamanhos das bandas passantes dos sinais a serem transmitidos. Além disso, as portadoras têm que ter as mesmas freqüências.

II A multiplexação síncrona por divisão do tempo é possível se a taxa de transmissão do meio excede a taxa de transmissão dos sinais a serem transmitidos. Nesse caso, vários sinais digitais podem ser transmitidos intercalando-se, ao longo do tempo, porções dos mesmos.

III Um sinal digital pode ser transmitido no formato analógico via técnicas de modulação. As técnicas de modulação podem representar os dados alterando a amplitude, a freqüência ou a fase do sinal analógico.

IV A modulação de um sinal é o processo de combinar um sinal modulador m(t), que pode ser analógico ou digital, com um sinal usado como portadora na freqüência f para produzir um sinal modulado s(t).

V A taxa de dados de um sinal é a taxa, em bits por segundo, na qual o dado é transmitido. Para uma taxa de dados R, a duração de um bit é 1/R . A taxa de modulação é a taxa na qual o nível do sinal é modificado, e pode ser expressa em bauds.

A quantidade de itens certos é igual a

I Uma entidade pode se comunicar com entidades em camadas acima ou abaixo no mesmo sistema. Uma entidade implementa protocolos que possibilitam a comunicação com outras entidades na mesma camada em diferentes sistemas.

II A camada de enlace provê a transferência confiável de dados entre sistemas conectados via múltiplos enlaces. Protocolos nessa camada podem garantir a sincronização e a detecção de erros, mas não o controle de fluxo.

III A camada de rede provê uma comunicação que independe das tecnologias de chaveamento e de transmissão usadas. Protocolos na camada de rede não podem ser responsáveis por estabelecer, manter e encerrar conexões.

IV A camada de transporte possibilita a comunicação confiável para a troca de dados entre processos em diferentes sistemas. O tamanho e a complexidade de um protocolo de transporte dependem dos serviços da camada de rede.

V A camada de apresentação define a sintaxe usada entre entidades de aplicação e possibilita a seleção e modificação da representação usada. Essa camada resolve diferenças nos formatos e representações dos dados.

A quantidade de itens certos é igual a

I O round-trip time influencia o desempenho no TCP. Se o seu valor for estimado abaixo do correto, identificar a perda de um pacote demorará mais do que necessário. Se o seu valor for estimado acima do correto, pacotes não perdidos serão retransmitidos.

II Em um pacote TCP, há um campo com um número de seqüência. Na inicialização de uma conexão TCP, não há a troca de números de seqüência entre máquinas, pois, no início de uma conexão, esses números são zero.

III O UDP não é mais confiável que o IP, mas possibilita a multiplexação dos datagramas trocados. Para isso, usa números de portas compostos por 16 bits.

IV O IP fragmenta um pacote para que possa ser roteado através de uma rede com unidade máxima de transmissão inferior ao tamanho do pacote enviado. Em um cabeçalho IP, há um campo necessário para um pacote ser remontado.

V O IP roteia pacotes entre redes localizadas em diferentes domínios administrativos. Por isso, o IP implementa protocolos de roteamento exteriores como o Routing Information Protocol e o Open Shortest Path First.

Estão certos apenas os itens

I A um caso de uso concreto deve estar relacionado pelo menos um ator. Em um modelo de casos de uso, os atores podem estar organizados em hierarquias, o que possibilita a herança de relacionamentos.

II Um protótipo pode ser construído para auxiliar o entendimento dos requisitos funcionais de um sistema. Nesse caso, o protótipo pode ser descartável e não precisa focar na implementação interna do sistema.

III Os storyboards facilitam o levantamento de requisitos, sendo compostos por rascunhos de telas. Ao usar um storyboard, um analista deve focar no projeto da interface com o usuário e no funcionamento interno do sistema.

IV Na especificação de requisitos, pode-se construir um documento que descreva o sistema em termos gerais. Esse documento apresenta uma visão do sistema e pode capturar as necessidades dos usuários.

V Em um caso de uso são descritos fluxos com as ações dos atores e as respostas do sistema. Em um caso de uso não pode haver fluxos secundários e nem relacionamentos com fluxos de outros casos de uso.

Estão certos apenas os itens

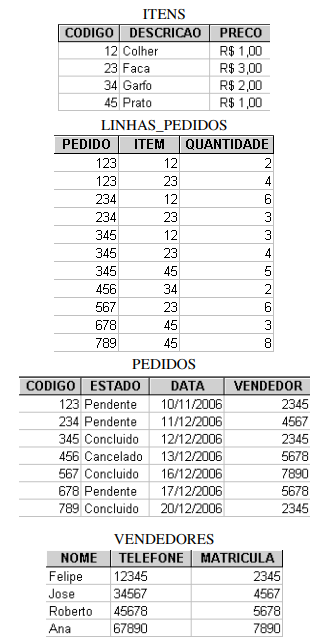

Tabelas para a questão.

SELECT DISTINCT T1.DESCRICAO FROM ITENS T1, ITENS T2 WHERE T1.PRECO = T2.PRECO AND T1.CODIGO <> T2.CODIGO ORDER BY 1 DESC;

Assinale a opção que apresenta o resultado correto do comando acima.

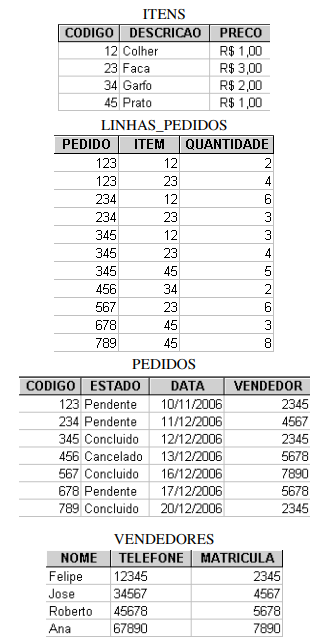

Tabelas para a questão.

SELECT ITEM, SUM(QUANTIDADE) FROM LINHAS_PEDIDOS WHERE ITEM > 20 GROUP BY ITEM HAVING SUM(QUANTIDADE) > 10 ORDER BY 2 ASC;

Assinale o opção que apresenta o resultado correto do comando acima.