Questões de Concurso

Para técnico ministerial - informática

Foram encontradas 228 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

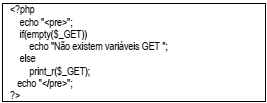

Analise o arquivo teste.php apresentado abaixo.

Assumindo que o usuário entrou por

http://exemplo.com/teste.php?n1=eduardo&n2=monica, então o código

imprimirá:

Com relação às árvores binárias, analise as assertivas a seguir.

I. Uma árvore é estritamente binária quando cada nó possui 2 filhos;

II. Em uma árvore completa, se v é um nó tal que alguma subárvore de v é vazia, então v se localiza no último ou no penúltimo nível da árvore;

III. Uma árvore cheia, se v é um nó com alguma de suas subárvores vazias, então v se localiza no último nível;

IV. Uma árvore binária completa T com n > 0 nós. Então T possui altura mínima h = 1 + ⌊log n⌋;

V. Uma árvore binária cheia T com n > 0 nós. Então T possui altura máxima h = 2n -1;

É CORRETO afirmar que:

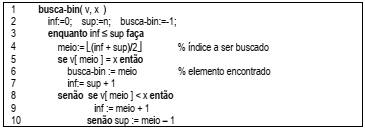

Analise o algoritmo de busca binária a seguir.

Considerando o vetor v[0...9] com dez elementos (n = 10) e os seguintes valores:

v = 5 10 15 20 25 30 35 40 45 50

a quantidade de comparações necessárias entre o vetor e o valor procurado

para que o algoritmo encontre o valor x = 15 é:

Com relação ao Internet Protocol version 6 (IPv6), analise os seguintes endereços:

I. F:F:0:0:0:0:3012:0CE3

II. 0:0:0:0:0:0:0:1

III. F:F::3012::

IV. ::1

V. FFF1::3469::D4C8:B850

Os endereços válidos são:

Sobre o Windows Server 2008 R2, julgue as assertivas a seguir.

I. A sua instalação requer um computador com processador de 64 bits;

II. Hyper-V é uma função que fornece ferramentas e serviços para criar um ambiente de computação de servidor virtualizado;

III. Somente a edição Standard pode ser instalada sem ativação, podendo ser avaliada por 60 dias pelos usuários;

IV. Nos serviços de domínio do Active Directory, são armazenadas informações sobre usuários, computadores e recursos de rede;

É CORRETO afirmar que:

Sobre a linguagem JSP, julgue as assertivas a seguir.

I. Os scriptlets são constituídos de uma ou mais instruções Java entre as etiquetas <% e %>

II. As diretivas usam as etiquetas <%@ e %>

III. As declarações usam as etiquetas <%! e %>

IV. As expressões incluem uma variável ou expressão entre as etiquetas <%= e %>

É CORRETO afirmar que:

A instrução XML a seguir possui um erro sintático.

...

<Mensagem>if salario < 1000 then</Mensagem>

…

Analisando esta instrução, é CORRETO afirmar que o erro ocorreu devido:

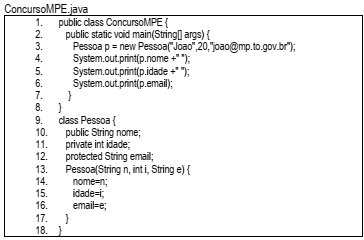

Analise o código Java a seguir.

É CORRETO afirmar que o código:

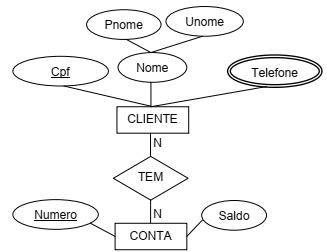

Considerando o diagrama entidade-relacionamento apresentado a seguir, é

CORRETO afirmar que:

Com relação à topologia de redes de computadores, analise as assertivas a seguir.

I. A topologia barramento é caracterizada pela utilização de um único cabo que reúne todos os nós da rede;

II. Na topologia anel, cada nó da rede é conectado a um dispositivo central, tal como switch ou hub;

III. Na topologia estrela, a falha de uma máquina não interfere no funcionamento do restante da rede. Além disso, redes com este tipo de topologia são mais fáceis de serem movidas ou isoladas;

É CORRETO afirmar que:

I. Compete privativamente ao Presidente da República decretar o estado de sítio e o estado de defesa. II. O estado de sítio é decretado para preservar ou prontamente restabelecer, em locais restritos e determinados, a ordem pública ou a paz social ameaçadas por grave e iminente instabilidade institucional ou atingidas por calamidades de grandes proporções na natureza. III. O Congresso Nacional autoriza decretar o estado de defesa nos casos de comoção grave de repercussão nacional ou ocorrência de fatos que comprovem a ineficácia de medida tomada durante o estado de sítio declaração de estado de guerra ou resposta a agressão armada estrangeira. IV. O Congresso Nacional permanecerá em recesso até o término das medidas coercitivas do estado de defesa. V. Na vigência do estado de defesa é facultada a incomunicabilidade do preso.

Marque a sequência CERTA: