Questões de Concurso

Para tecnologia da informação

Foram encontradas 2.837 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Leia o texto a seguir:

Tradução de Libras: pernambucanos são finalistas em evento internacional

Projeto foi o único latino-americano a chegar à etapa e passou cinco anos em desenvolvimento. Entenda como funciona

Leia o texto a seguir:

Tradução de Libras: pernambucanos são finalistas em evento internacional

Projeto foi o único latino-americano a chegar à etapa e passou cinco anos em desenvolvimento. Entenda como funciona

Leia o texto a seguir:

Tradução de Libras: pernambucanos são finalistas em evento internacional

Projeto foi o único latino-americano a chegar à etapa e passou cinco anos em desenvolvimento. Entenda como funciona

Leia o texto a seguir:

Tradução de Libras: pernambucanos são finalistas em evento internacional

Projeto foi o único latino-americano a chegar à etapa e passou cinco anos em desenvolvimento. Entenda como funciona

Leia o texto a seguir:

Tradução de Libras: pernambucanos são finalistas em evento internacional

Projeto foi o único latino-americano a chegar à etapa e passou cinco anos em desenvolvimento. Entenda como funciona

Leia o texto a seguir:

Tradução de Libras: pernambucanos são finalistas em evento internacional

Projeto foi o único latino-americano a chegar à etapa e passou cinco anos em desenvolvimento. Entenda como funciona

Leia o texto a seguir:

Tradução de Libras: pernambucanos são finalistas em evento internacional

Projeto foi o único latino-americano a chegar à etapa e passou cinco anos em desenvolvimento. Entenda como funciona

Sobre o Java EE 7, analise as afirmativas abaixo:

I. EJB, JPA e JSP são alguns componentes da referida arquitetura.

II. A especificação JAX-RS trata de serviços baseados em web services.

III. JDBC é a especificação que trata de conexões da aplicação com bancos de dados.

IV. JSF é a especificação do framework para construção de interfaces gráficas para web.

Está CORRETO o que se afirma em:

Sobre práticas de segurança em aplicações web, assinale a alternativa que apresenta CORRETAMENTE práticas que contribuem significativamente para mitigar ataques de injeção SQL em aplicações web:

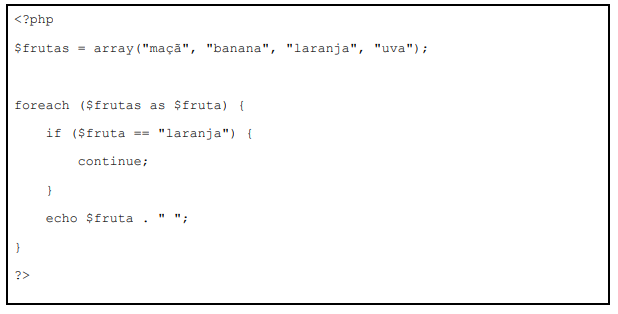

Considere o seguinte código PHP:

A saída esperada da execução do código apresentado acima é:

A respeito do Git, o comando utilizado para capturar um instantâneo (snapshot) do estado atual dos arquivos no repositório e registrar essas mudanças de forma permanente no histórico do projeto é:

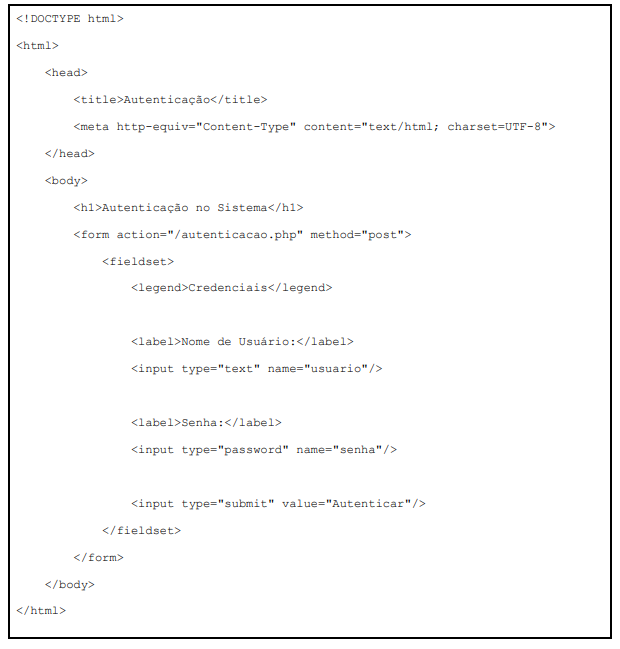

Considere o seguinte código de uma página em HTML:

Supondo que o usuário digite o valor “administrador” no campo “usuario”, destinado ao nome de usuário, e

“8524456” no campo “senha”, o trecho da requisição HTTP a qual se espera que seja gerada pelo

navegador quando o usuário acionar o botão “Autenticar”, é:

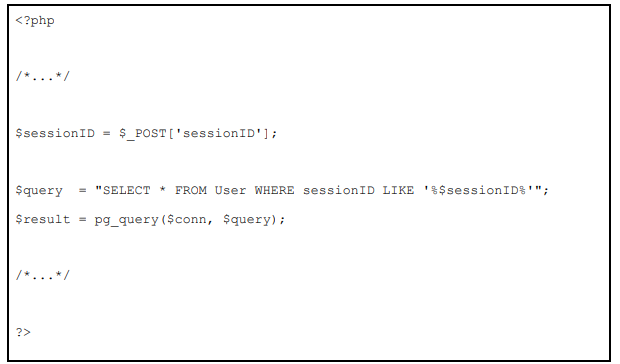

Considere o seguinte trecho de código em PHP:

Esse trecho de código apresenta uma falha de segurança muito comum, listada como a falha de segurança mais frequente pelo relatório OWASP Top 10 de 2017.

Tal falha de segurança é conhecida como:

Assinale a alternativa que apresenta CORRETAMENTE quatro padrões de projeto:

Sobre o padrão MVC, assinale a alternativa que apresenta CORRETAMENTE a responsabilidade do componente “View” (Visão):

Considerando a UML, o diagrama UML que é comumente usado para representar a interação entre objetos durante a execução de um cenário específico é:

Considerando o funcionamento básico do HTTP, o método desse protocolo geralmente utilizado quando um navegador solicita uma página web pela primeira vez, indicando que o recurso deve ser obtido do servidor, é:

Exception in thread "main" java.lang.OutOfMemoryError: Java heap space

Considerando que as aplicações foram desenvolvidas corretamente e que a JVM (Java Virtual Machine) utilizada por elas está devidamente configurada, assinale a alternativa que apresenta CORRETAMENTE o componente do servidor que está subdimensionado nesse cenário:

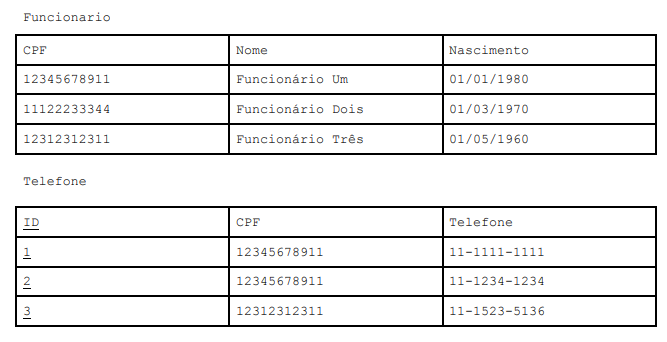

Considere as relações Funcionario e Telefone a seguir:

Com base nas informações acima, a consulta SQL que resultará na lista de todos os funcionários e seus

telefones, caso os possuam, é:

As quatro principais características que definem uma transação ACID são: