Questões de Concurso

Para tecnologia da informação

Foram encontradas 2.837 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O NAP auxilia no fornecimento de uma solução para cenários comuns, como a verificação de integridade e o status de laptops em roaming bem como a verificação da conformidade e a integridade de computadores em escritórios remotos.

No que se refere a NAC (network access control) e NAP (network access protection), julgue o próximo item.

O NAP é um conjunto de componentes do sistema

operacional que fornece uma plataforma para acesso

protegido a redes públicas.

As soluções NAC oferecem visibilidade à rede e gerenciamento de acesso por meio da aplicação de políticas em dispositivos e usuários de redes corporativas; essas soluções ajudam as organizações a controlar o acesso às suas redes, por meio de recursos tais como a política de gerenciamento do ciclo de vida, a criação de perfil e visibilidade e o acesso à rede de convidados.

Em relação ao SIEM (security information and event management), julgue o item subsequente.

Em geral, as ferramentas SIEM vêm com um mecanismo

automatizado para gerar notificações sobre possíveis

violações e podem responder automaticamente e até mesmo

interromper os ataques enquanto eles ainda estão em

andamento.

Em relação ao SIEM (security information and event management), julgue o item subsequente.

As ferramentas SIEM geralmente fornecem dois resultados

principais: os relatórios, que agregam e exibem incidentes e

eventos relacionados à segurança; e os alertas, que serão

acionados se o mecanismo de análise da ferramenta detectar

atividades que violam um conjunto de regras.

Em relação ao SIEM (security information and event management), julgue o item subsequente.

O SIEM é uma técnica que usa a perspectiva interna do

sistema para modelar os casos de teste; o teste de software

representa a perspectiva interna e significa basicamente o

código-fonte.

Para evitar a comunicação insegura com uma aplicação web, alguns pontos devem ser observados, como a não utilização de protocolos de segurança criados por usuários particulares e a configuração do servidor para aceitar apenas suítes criptográficas fortes.

Apesar de a criptografia moderna estar presente no cotidiano dos usuários, a implantação de mecanismos criptográficos requer diversos cuidados, como a utilização de algoritmos e protocolos conhecidos e extensivamente analisados e o uso de primitivas criptográficas adequadas para cada situação.

Julgue o seguinte item, a respeito de testes de invasão (pentest) em aplicações web, banco de dados, sistemas operacionais e dispositivos de redes.

A ferramenta básica de pentest, conhecida como varredor de

portas e serviços, tem por objetivo encontrar, de maneira

automatizada, o maior número possível de vulnerabilidades

em um ativo, enviando requisições e analisando as respostas

obtidas, em busca de evidências de que determinada

vulnerabilidade esteja presente.

O guia de testes do OWASP enumera verificações para cerca de setenta vulnerabilidades, agrupadas em classes, como a de gerenciamento de sessões, que trata de erros na implementação das regras de negócio.

Antes de iniciar o teste de invasão, deve-se ter um contrato assinado entre as partes envolvidas, para definir o escopo da atividade, os tipos de testes a serem realizados e a autorização para sua execução.

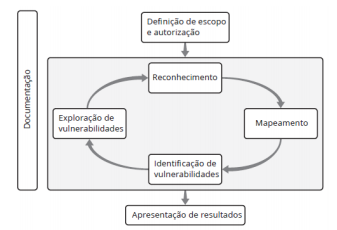

A figura a seguir ilustra um processo cíclico que envolve a execução de atividades de um teste de invasão.

Acerca de ataques do dia zero (zero day attacks), julgue o item que se seguem.

As melhores práticas estabelecem que, para combater a

disseminação de zero days, as organizações podem publicar

um processo de vulnerabilidades, mantendo relatórios de

segurança e triagem dos problemas reportados internamente.

Acerca de ataques do dia zero (zero day attacks), julgue o item que se seguem.

Em um mundo digital, exploits zero-day são amplamente

encontrados, sendo desnecessário conhecimento técnico

elaborado para os hackers descobrirem novas brechas,

porque a maioria dos usuários não atualiza seus

equipamentos com frequência.

Acerca de ataques do dia zero (zero day attacks), julgue o item que se seguem.

Exploits zero-day atacam brechas que ainda são

desconhecidas pelos fabricantes de software e pelos

fornecedores de antivírus; não existem nem assinaturas de

antivírus para detectar tal exploit nem atualizações

disponíveis para reparar as brechas.

Acerca de ataques a roteadores e switches, julgue o item subsequente.

Ataques aos protocolos IEEE 802.1q e IEEE 802.1x ocorrem

na camada 2 do modelo OSI.

Acerca de ataques a roteadores e switches, julgue o item subsequente.

Cisco Discovery Protocol é um protocolo autenticado, logo

um ataque a esse protocolo só é possível se a assinatura do

pacote for forjada.

Acerca de ataques a roteadores e switches, julgue o item subsequente.

Em um ataque ao STP (Spanning Tree Protocol), o atacante

transmite um BPDU (bridge protocol data unit) de alteração

de configuração ou de topologia de STP.

Acerca das características de ataques de negação de serviço distribuído (DDoS), julgue o item a seguir.

Um ataque DDoS que utiliza protocolo DNS caracteriza-se

por usar servidores de nomes para transformar consultas

pequenas em cargas úteis muito maiores na resposta

redirecionada à vítima.

A mitigação de ataques DDoS é trivial se existir um web application firewall na frente da aplicação atacada.