Questões de Concurso

Para tecnologia da informação

Foram encontradas 2.837 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

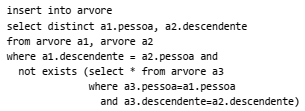

Atenção: a tabela relacional arvore, cuja instância é exibida a seguir, será referenciada na seguinte.

Sabe-se que esse comando foi executado duas vezes, sobre a instância acima, e que não houve nenhuma outra alteração na tabela entre as duas execuções.

Assinale o número de registros inseridos na segunda execução do comando.

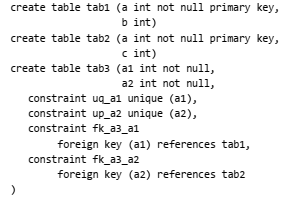

Sobre o script de criação de tabelas mostrado a seguir,

assinale a afirmativa correta.

Analise o comando Oracle a seguir.

create public synonym xxx for xxx

Assinale o tipo do objeto xxx que tornaria inválido esse comando.

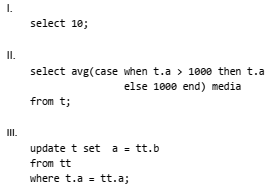

Analise os comandos SQL a seguir, todos sintaticamente corretos no MS SQL Server.

De acordo com as regras sintáticas do Oracle 11g, está correto o

que se afirma em

No Oracle 11g, considere o comando

DESCRIBE T

Assinale a opção que indica a tabela que contém informações equivalentes àquelas produzidas pelo comando acima.

Analise o comando a seguir no contexto do MS SQL Server 2014.

use BD_TESTE

select so.name

from sysobjects so

where so.xtype = 'U'

order by 1

Assinale a opção que indica o que é listado do banco de dados.

Considere que exista um usuário pedro e que o comando

SHOW GRANTS FOR 'pedro'

tenha sido executado pelo administrador do sistema logo após a criação desse usuário.

Assinale o resultado exibido pelo MySQL.

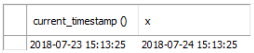

Um comando executado numa implementação MySQL 5.7 produziu o resultado a seguir.

Assinale o comando utilizado.

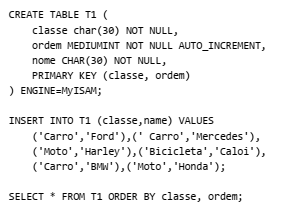

Considere os comandos a seguir no contexto do MySQL 5.5.

Assinale o número de vezes que o número 2 aparece na coluna

ordem do resultado produzido pela execução completa do script

acima.

Considere o comando SHOW FULL TABLES no âmbito do MySQL 5.5.

Assinale os componentes do banco de dados que são exibidos na execução do referido comando.

I. Arquitetura tipo hosted requer que o sistema operacional convidado seja igual ao sistema operacional hospedeiro. II. O hypervisor da arquitetura tipo bare-metal é caracterizado pelo isolamento elétrico entre as partições. III. Arquitetura bare-metal apresenta um desempenho superior em relação ao tipo hosted.

Está correto o que se afirma em

I. GlassFish não implementa tecnologias de menor relevância como Servlet e Java Server Pages. II. Tomcat é um container Enterprise JavaBeans. III. JBoss é open source implementado completamente na linguagem de programação Java.

Está correto o que se afirma em

Então, João deve utilizar

Assinale a opção que apresenta exemplos de algoritmos hash criptográficos.