Questões de Concurso

Para tecnologia da informação

Foram encontradas 2.837 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a opção que indica a representação hexadecimal desse valor binário.

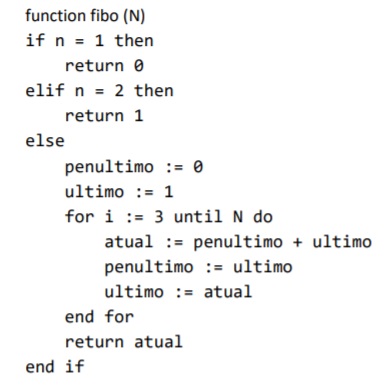

O pseudocódigo a seguir apresenta um algoritmo simples para o cálculo do N-ésimo termo dessa sequência.

Assinale a opção que mostra a complexidade desse algoritmo.

Na especificação de seletores no contexto do CSS3, considere a expressão x [y]

Assinale a opção que apresenta a regra de seleção definida pela expressão.

( ) Pode ser obtido por meio do gerenciador de dispositivos. ( ) Pode ser obtido por meio do utilitário ipconfig. ( ) Pode ser obtido por meio das configurações do adaptador de rede.

As afirmativas são, respectivamente,

Cada alternativa contém uma sequência de programas a serem utilizados a fim de alcançar o objetivo.

I. ssh → vim II. scp → vim → scp III. rsync → dconf

Assinale:

chmod 640 myfile.xz

assinale a opção que melhor corresponde à ação realizada por sua execução.

Para o desenvolvimento do Sistema de Informações ao Cidadão (SIC), foi decidida a utilização de uma metodologia ágil.

Segundo o Manifesto Ágil, esta decisão indica que foi dado maior valor

Para um dos módulos do Sistema de Consolidação de Prestação de Contas (SisCoPreCo), utilizando a UML, Paola construiu o diagrama de casos de uso a seguir.

Com base no diagrama apresentado, Paola especificou que

1. Planejar 2. Executar 3. Verificar 4. Agir

( ) Processo de avaliação de riscos ( ) Monitoramento contínuo e análise crítica de riscos ( ) Implementação do plano de tratamento do risco ( ) Manter e melhorar o processo de Gestão de Riscos de Segurança da Informação

Assinale a opção que apresenta a relação correta, segundo a ordem apresentada.

O padrão REST define um conjunto de restrições e propriedades baseado em HTTP. Sobre REST, analise as afirmativas a seguir.

I. Web services que obedecem ao padrão REST precisam utilizar o formato JSON para encapsular os dados da resposta às requisições dos sistemas solicitantes.

II. Os métodos GET, POST, PUT e DELETE do protocolo de comunicação HTTP são compatíveis com operações CRUD para a persistência de dados.

III. O padrão REST pressupõe que requisições de um mesmo sistema solicitante são dependentes, permitindo manter o estado de cada solicitante durante várias solicitações.

Está correto o que se afirma em

SOAP é um protocolo para troca de informações estruturadas. Sobre a estrutura da mensagem SOAP, analise as afirmativas a seguir.

I. O formato da mensagem é baseado na linguagem de marcação XML.

II. Os elementos Header e Body são filhos obrigatórios do elemento Envelope.

III. O elemento Fault é opcional e quando estiver presente deve aparecer como um elemento filho do elemento Envelope.

Está correto o que se afirma em

Identificar adequadamente os ativos da organização é importante para elaboração da política de segurança da informação e do plano de continuidade de negócios. Sobre o processo de identificação e classificação dos ativos, analise as afirmativas a seguir.

I. Processos cuja interrupção, mesmo que parcial, torna impossível cumprir a missão da organização são classificados como ativos primários.

II. Hardwares, softwares e recursos humanos são ativos de suporte.

III. Informação de caráter pessoal, da forma em que é definida nas leis nacionais referentes à privacidade, não devem receber uma classificação específica de ativo.

Está correto o que se afirma em