Questões de Concurso

Para tecnologia da informação

Foram encontradas 2.837 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale com V (verdadeiro) ou F (falso) as seguintes afirmações sobre as habilidades de um bom mediador no contexto de negociação e conflito.

( ) Deve ser coerente no que diz, mostrando-se receptivo à situação, criando condições para uma negociação adequada.

( ) Deve ter uma postura confiável, a fim de que atitudes e manifestações hostis sejam aplacadas em favor de objetivos comuns.

( ) Deve ter condições de se posicionar na perspectiva do outro, sentindo seus anseios e compreendendo suas dificuldades.

( ) Deve entrar na negociação, posicionando-se como o detentor da verdade, para dar a palavra definitiva.

A sequência correta de preenchimento dos parênteses, de cima para baixo, é

Um dos itens mais relevantes da infraestrutura de TI de organizações bancárias consiste na segurança da comunicação de dados. Ataques a essa infraestrutura por crackers provenientes de equipamentos externos podem ter consequências catastróficas para a instituição. Um dos tipos de ataque de maior potencial destrutivo nesse sentido são os ataques de canal lateral (em inglês side-channel attacks).

Considere as afirmações abaixo sobre ataques de canal lateral.

I - Ataques de canal lateral são habilitados quando um atacante possui acesso a classes de informação adicionais sobre o canal de comunicação, tais como a dissipação de potência ou o consumo de corrente elétrica do canal, as emissões eletromagnéticas deste, etc.

II - Na prática, não é possível evitar o vazamento de informações por todos os possíveis canais laterais existentes.

III - Podem ser efetivos apenas para efetuar ataques sobre criptografia de chave privada, mas não para criptografia baseada em chave pública.

Quais estão corretas?

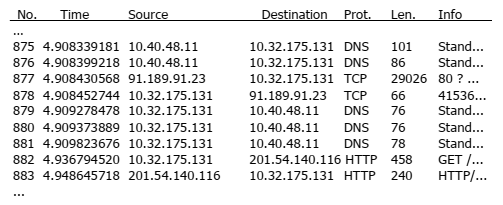

A tabela abaixo corresponde a um trecho de informações de saída produzidas pela ferramenta de monitoramento de redes Wireshark, um programa de domínio público amplamente empregado por administradores de rede, engenheiros de segurança de redes, desenvolvedores de aplicações e mesmo hackers.

A partir das informações da tabela, assinale a alternativa correta.

Uma maneira simples de construir uma rede local (em inglês, local area network ou LANs) Ethernet é empregar um de dois tipos diferentes de equipamentos: hubs ou switches Ethernet. Considere as afirmações abaixo sobre esses tipos de equipamento.

I - Hubs prescindem do uso do algoritmo CSMA/CD, visto que não isolam entradas de saídas em suas portas.

II - Switches Ethernet operam tipicamente com uso de múltiplas portas full-duplex.

III - Hubs operam na camada física, não sendo capazes de interpretar/processar informações de controle de pacotes Ethernet, tais como endereço de destino e CRC.

IV - Switches Ethernet podem realizar roteamento de pacotes IP.

Quais estão corretas?

Considere as seguintes afirmações sobre o Processo Unificado.

I - O Processo Unificado segue o modelo de desenvolvimento de software em cascata, pois tem quatro fases sequenciais: concepção, elaboração, construção e transição.

II - O Processo Unificado organiza disciplinas para o desenvolvimento de software. Disciplinas organizam papéis, atividades e artefatos em fluxos de trabalho.

III - Cada fase do processo é executada através de atividades de disciplinas. Atividades de qualquer disciplina podem ser executadas em qualquer fase, embora algumas sejam mais frequentes do que outras, de acordo com o objetivo da fase.

IV - Ao adotar o Processo Unificado, organizações podem incorporar modificações e extensões.

Quais estão corretas?

Considere as seguintes afirmativas sobre histórias de usuário e casos de uso.

I - Ambos são representações de requisitos a serem atendidos por um software.

II - Ambos são permanentes e devem ser mantidos junto ao software ao longo de toda a vida.

III - Casos de uso documentam um acordo entre cliente e equipe de desenvolvimento sobre requisitos. Histórias de usuário são usadas para planejar e são lembretes de conversas nas quais detalhes sobre requisitos devem ser obtidos.

IV - Um caso de uso pode corresponder a muitas histórias, e um épico corresponde a um caso de uso.

Quais estão corretas?

Considere as afirmativas abaixo sobre diagramas de atividades UML.

I - São uma alternativa a Business Process Model and Notation (BPMN) para modelagem de processos de negócio.

II - Podem ser empregados para detalhar graficamente um caso de uso, o que é particularmente útil quando existem muitos fluxos alternativos.

III - Podem ser usados para especificar a lógica de um algoritmo.

Quais estão corretas?

Considere as seguintes comparações entre os métodos ágeis Kanban e SCRUM.

I - Um quadro de tarefas do SCRUM e um Kanban correspondem exatamente ao mesmo conceito. Em ambos, um processo de desenvolvimento dividido em estágios é representado (tipicamente por colunas). Também em ambos, o objetivo é controlar a realização de itens de trabalhos (tarefas, histórias, cartões, etc.), e, para isto, são movidos através dos estágios de processamento até o estágio que representa a conclusão do processo.

II - O SCRUM é voltado ao desenvolvimento em ciclos, de acordo com a capacidade estimada para um dado período, tipicamente de duas a quatro semanas. Já o Kanban é mais adequado que o SCRUM para situações em que se deve controlar o atendimento de demandas em fluxo contínuo.

III - Velocidade é uma métrica medida no SCRUM, enquanto que vazão é uma métrica monitorada no Kanban.

Quais estão corretas?

A ITIL v3 (2011) pode ser considerada uma fonte de boas práticas, utilizada pelas organizações, para estabelecer e melhorar suas capacitações em gerenciamento de serviços. Os processos da ITIL encontram-se distribuídos em cinco estágios. O processo Gerenciamento de Incidentes visa restaurar a operação normal de um serviço, no menor tempo possível, de forma a minimizar os impactos adversos para o negócio, garantindo que os níveis de qualidade e disponibilidade sejam mantidos dentro dos padrões acordados (trata o efeito e não a causa).

O processo Gerenciamento de Incidentes encontra-se em qual estágio?

_____________ é uma coleção de projetos e/ou de programas e outros trabalhos agrupados para facilitar a gestão efetiva do trabalho para atender aos objetivos estratégicos do negócio.

Assinale a alternativa que preenche corretamente a lacuna do texto acima.

No contexto do ITIL v3 (2011), o estágio de Transição de Serviço tem como principal objetivo colocar em plena operação, no ambiente de produção, um serviço que recém saiu do estágio de Desenho de Serviço, garantindo, desse modo, o cumprimento dos requisitos preestabelecidos de custo, qualidade e prazo, com impacto mínimo nas operações atuais da organização. Além do processo de Planejamento e Suporte, o estágio de Transição de Serviço é suportado por vários processos de Gerenciamento de Serviços.

Considere os seguintes processos.

I - Gerenciamento de Mudanças

II - Validação e Teste do Serviço

III - Gerenciamento do Conhecimento

Quais correspondem a processos de Transição de Serviço?

O MPS-BR organiza seus conceitos de forma diferente da adotada pelo Modelo de Referência de Qualidade do CMMI. No entanto, pode ser delineada uma correspondência entre os níveis do Modelo de Referência do MPS-BR e os níveis do Modelo de Maturidade do CMMI.

Qual das seguintes alternativas contém o nível do Modelo de Referência do MPS-BR para Software (MPSBR-SW) que corresponde ao nível 4 do Modelo de Maturidade do CMMI (CMMI-DEV)?

O núcleo da ITIL v3 (2011) é composto por cinco publicações, cada uma delas relacionada a um estágio do ciclo de vida do serviço, contendo orientações para uma abordagem integrada de gerenciamento de serviços.

As orientações sobre o processo "Gerenciamento do Portfólio de Serviços" aplicam-se a qual estágio?

Na visão do COBIT 5, a governança e o gerenciamento da TI empresarial estão sustentados por cinco princípios.

Qual das seguintes alternativas NÃO contém um destes princípios-chave para a governança e o gerenciamento da TI empresarial?

O primeiro estágio do processo de gerenciamento de riscos é

O processo de gerenciamento de projetos de software envolve pessoas, denominadas interessados (stakeholders), que, segundo Pressman, podem ser categorizadas em cinco grupos.

Considere os seguintes grupos.

I - Gerentes seniores

II - Programadores

III - Clientes

Quais correspondem a categorias de interessados (stakeholders)?

Considere as seguintes afirmações sobre Política de Segurança, em particular com foco no que a ISO/IEC 27002 estabelece para relacionamentos com fornecedores.

I - Requisitos de segurança da informação para a mitigação de riscos associados ao acesso do fornecedor aos ativos organizacionais devem ser acordados com o fornecedor e documentados.

II - Requisitos relevantes de segurança da informação devem ser estabelecidos e acordados com cada fornecedor que pode acessar, processar, armazenar, comunicar ou fornecer componentes de infraestrutura de TI para as informações da organização.

III - Acordos com fornecedores devem incluir requisitos que tratem dos riscos de segurança da informação, associados aos serviços de tecnologia da informação e comunicação e à cadeia de suprimento dos produtos.

Quais estão corretas?