Questões de Concurso

Para auditor - tecnologia da informação

Foram encontradas 198 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Para assegurar a redução de latência em um sistema de voz e vídeo por IP, deve ser implementado(a):

Considerando as atividades obrigatórias a serem cumpridas durante o ETP, Tom deverá:

I. É feita a retirada da conta A, mas T1 falha; a retirada é mantida, mas o depósito na conta B não é efetuado.

II. A retirada da conta A é efetuada; uma transação T2 lê o saldo da conta A após a retirada; o depósito na conta B falha e a retirada é revertida. T2 prossegue, com valores errôneos.

III. T1 é completada normalmente, mas há uma posterior falha na instalação, e as operações realizadas na execução de T1 são perdidas.

No âmbito das propriedades ACID para bancos de dados, além da consistência, a violação em cada caso, na ordem, é:

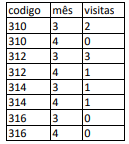

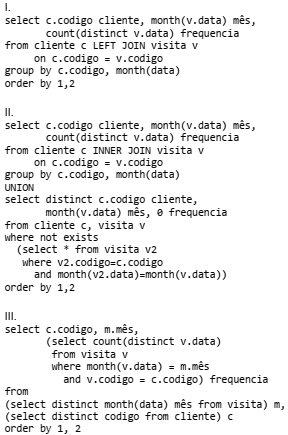

João considerou três scripts SQL para produzir esse relatório.

Produz(em) o resultado corretamente somente o(s) script(s):