Questões de Concurso

Para técnico judiciário - operação de computador

Foram encontradas 1.583 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere que o Tribunal Regional Eleitoral está implantando as melhores práticas do COBIT 5. Uma equipe está trabalhando na criação de tabelas de mapeamento entre os objetivos corporativos e os objetivos de TI e entre os objetivos de TI e os habilitadores do COBIT 5. Este instrumento é importante, pois permite a definição das prioridades de implementação, melhoria e garantia da governança corporativa de TI com base nos objetivos estratégicos do Tribunal e no respectivo risco. Na prática, este mecanismo permite:

− Definir as metas e objetivos tangíveis e relevantes em vários níveis de responsabilidade;

− Filtrar a base de conhecimento do COBIT 5, com base nos objetivos do Tribunal, para extrair a orientação pertinente para inclusão na implementação, melhoria ou garantia de projetos específicos;

− Identificar e comunicar claramente como os habilitadores são importantes para o atingimento dos objetivos corporativos.

Este mecanismo do COBIT 5 é denominado

A criptografia digital é um mecanismo de segurança para o funcionamento dos programas computacionais. Como os dados tornam-se embaralhados, eles ficam inacessíveis a pessoas não autorizadas.

O Tribunal Superior Eleitoral usa algoritmos proprietários ..I.. , de conhecimento exclusivo do TSE.

O boletim da urna eleitoral é criptografado de forma segmentada, assinado digitalmente e transmitido.

Além da criptografia, existe a ..II.., que é o processo pelo qual são recuperados os dados previamente criptografados.

No recebimento do boletim da urna eleitoral ocorre:

− a validação da compatibilidade da chave pública de assinatura digital do boletim de urna com a chave privada do Totalizador;

− a decriptografia do boletim de urna de forma segmentada;

− a leitura do boletim de urna decriptografado;

− o armazenamento do boletim de urna criptografado e decriptografado.

(http://www.tse.jus.br/eleicoes/biometria-e-urna-eletronica/criptografia)

As lacunas I e II são, correta e respectivamente, preenchidas com

Um ataque massivo de hackers afetou empresas de diversos países do mundo. Até o momento, companhias de várias áreas de atuação, como comunicação, saúde e finanças foram prejudicadas. De acordo com informações da BBC, Estados Unidos, China, Rússia, Itália e Vietnã têm problemas similares com computadores ‘sequestrados’ por um tipo de vírus. Há ainda relatos de problemas na Espanha e Portugal.

Além de companhias como Vodafone, KPMG e Telefónica, o serviço de saúde britânico NHS também foi atingido por criminosos virtuais, de acordo com informações da agência Reuters. Ainda segundo a agência, o sistema de saúde do Reino Unido está respondendo aos ataques e, por conta dessa situação, diversos hospitais ao redor do país cancelaram consultas e atendimentos.

Os criminosos infectam as máquinas e demandam um resgate para ‘liberar’ os dados bloqueados. Alguns relatos informam que os malwares estão cobrando US$ 300 para liberar cada um dos computadores sequestrados e pedem o pagamento em bitcoins. Na rede social Twitter, vários usuários compartilharam imagens de suas telas de computadores após o sequestro. De acordo com relatos, o malware chega por e-mail e afeta, até então, apenas computadores com o sistema operacional Windows.

(Adaptado de: http://noticias.r7.com/tecnologia-e-ciencia/internet-sob-alerta-ataque-hacker-derruba-sistemas-de-empresas-em-todo-o-mundo-12052017)

Esse tipo de ataque é chamado

Os N-IDS ou Sistemas de Detecção de Intrusão baseados em Redes utilizam métodos para informar e bloquear as intrusões. Considere os métodos abaixo.

I. Reconfiguração de dispositivos externos: um comando é enviado pelo N-IDS a um dispositivo externo (com um filtro de pacotes ou um firewall) para que se reconfigure imediatamente e possa bloquear uma intrusão. Esta reconfiguração é possível através do envio de dados que expliquem o alerta (no cabeçalho do pacote).

II. Envio de um trap SMTP a um supervisor externo (armadilha SMTP): é enviado um alerta (e detalhes dos dados envolvidos) em forma de um datagrama SMTP para um console externo.

III. Registro (log) do ataque: cria um backup dos detalhes do alerta em um repositório, incluindo informações como o registro da data, o endereço IP do intruso, o endereço IP do destino, o protocolo utilizado e a carga útil.

IV. Armazenamento de pacotes suspeitos: os pacotes originais capturados e/ou os pacotes que desencadearam o alerta são guardados.

V. Envio de um ResetKill: construção de um pacote de alerta IP para forçar o fim de uma conexão (válido apenas para as técnicas de intrusão que utilizam o protocolo de aplicação IP).

Estão corretos os métodos

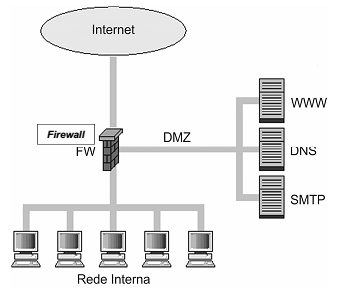

A figura abaixo apresenta uma arquitetura de rede com firewall. DMZ refere-se a uma DeMilitarized Zone ou zona desmilitarizada.

Um Técnico, observando a figura, afirma corretamente que

Consider the text below.

Client computers provide an interface to allow a computer user to request services of the server and to display the results the server returns. Servers wait for requests to arrive from clients and then respond to them. Ideally, a server provides a standardized transparent interface to clients so that clients need not be aware of the specifics of the system (i.e., the hardware and software) that is providing the service. Clients are often situated at workstations or on personal computers, while servers are located elsewhere on the network, usually on more powerful machines. This computing model is especially effective when clients and the server each have distinct tasks that they routinely perform.

The text defines

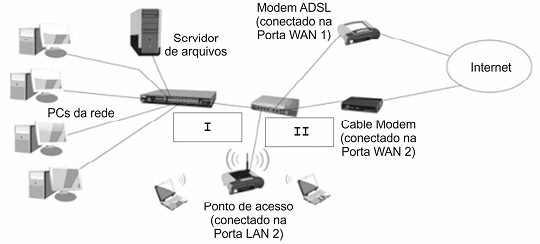

Considere a rede de computadores abaixo.

As caixas I e II correspondem, correta e respectivamente, aos dispositivos de interconexão:

Um Técnico deseja verificar como estão as configurações TCP/IP de um computador com sistema operacional Windows 7, em português. Para fazer isso, ele deve:

I. Acessar o Painel de Controle, digitar a palavra adaptador na caixa de pesquisa, e, na Central de Rede e Compartilhamento, escolher Exibir conexões de rede. Na janela que se abre, clicar com o botão direito do mouse na conexão desejada e escolher Propriedades.

II. Clicar no botão Iniciar, digitar a palavra TCP/IP na caixa de pesquisa, escolher Exibir conexões de rede. Na janela que se abre, clicar com o botão direito do mouse na conexão desejada e escolher Propriedades.

III. Acessar o Painel de Controle, escolher Central de Rede e Compartilhamento, escolher Alterar as configurações TCP/IP. Na janela que se abre, clicar na conexão desejada para abrir a janela com as Propriedades.

O Técnico consegue verificar as configurações TCP/IP usando

Considere que uma LAN do Tribunal está conectada em uma topologia formada por um switch como dispositivo concentrador central, do qual partem diversos pontos como desktops, impressora e servidor de dados. Certo dia, o switch parou de funcionar e toda a rede foi paralisada. Um Técnico foi chamado para solucionar o problema. Ele propôs, então, o uso de outro tipo de topologia que possui mais de uma conexão ao mesmo ponto/dispositivo da rede, de forma que se um link entre dois pontos se tornar inoperante, haverá outro caminho que permitirá o tráfego de dados entre esses pontos. Isso manterá a funcionalidade da rede mesmo em caso de falhas no meio de transmissão. Além disso, com esta topologia será possível escolher caminhos alternativos para os dados caso haja congestionamento de tráfego, e até mesmo dividir a carga de transmissão dos dados entre dois ou mais caminhos distintos.

A topologia anterior da LAN e a nova topologia proposta pelo Técnico são, correta e respectivamente,

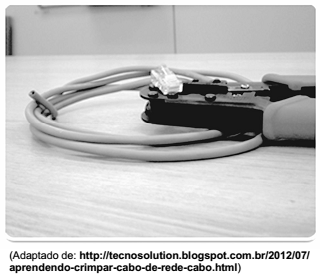

Um Técnico deve realizar, como parte da instalação física de uma rede de computadores do Tribunal, a crimpagem de cabos UTP CAT 5 para interligar computadores e Hubs/Switches. Para isso ele selecionou o material necessário, conforme ilustra a figura abaixo.

Ao abrir o cabo de rede, o Técnico notou que ele possui 4 pares de fios entrelaçados. Os dois fios de cada par, que estão

entrelaçados, possuem diferentes cores. Antes de iniciar a crimpagem, o Técnico escolheu o padrão EIA/TIA 568B de sequência

para as pontas. Desta forma, o primeiro par entrelaça as cores 1-branco e laranja e 2-laranja. Os pares seguintes são:

The purpose of most backup policies is to create a copy of data so that a particular file or application may be restored after data is lost, corrupted, deleted or a disaster strikes. Thus, backup is not the goal, but rather it is one means to accomplish the goal of protecting data. Testing backups is just as important as backing up and restoring data. Backup applications have long offered several types of backup operations. Two of the most common backup types are described below.

I. This operation will result in copying only the data that has changed since the last backup operation of any type. The modified time stamp on files is typically used and compared to the time stamp of the last backup. Backup applications track and record the date and time that backup operations occur in order to track files modified since these operations. Because this backup will only copy data since the last backup of any type, it may be run as often as desired, with only the most recent changes stored.

II. This type of backup makes a copy of all data to another set of media, which can be tape, disk or a DVD or CD. The primary advantage to performing this backup during every operation is that a complete copy of all data is available with a single set of media. This results in a minimal time to restore data, a metric known as a Recovery Time Objective (RTO).

The backup types I and II are, respectivelly,

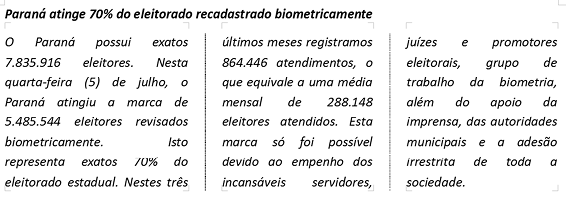

Considere o texto sendo editado no Writer do LibreOffice 5.2.7.2, em português.

Paraná atinge 70% do eleitorado recadastrado biometricamente

O Paraná possui exatos 7.835.916 eleitores. Nesta quarta-feira (5) de julho, o Paraná atingiu a marca de 5.485.544 eleitores revisados biometricamente. Isto representa exatos 70% do eleitorado estadual. Nestes três últimos meses registramos 864.446 atendimentos, o que equivale a uma média mensal de 288.148 eleitores atendidos. Esta marca só foi possível devido ao empenho dos incansáveis servidores, juízes e promotores eleitorais, grupo de trabalho da biometria, além do apoio da imprensa, das autoridades municipais e a adesão irrestrita de toda a sociedade.

(Texto obtido e adaptado de: http://www.tre-pr.jus.br/imprensa/noticias-tre-pr/2017/Julho/parana-atinge-70-do-eleitorado-recadastra-do-biometricamente)

Deseja-se que o texto seja apresentado em 3 colunas, com 1 cm de separação entre as colunas e uma linha vertical marcando as colunas, conforme o resultado abaixo.

Para chegar ao resultado acima, deve-se marcar o texto, clicar

Um funcionário do Tribunal solicitou a um Técnico que repassasse um aplicativo do MS-Office 2010 que não estava funcionando adequadamente. O Técnico verificou que a versão do pacote Office permitia o reparo através do Painel de Controle e que o sistema operacional do computador do funcionário era o Windows 7 em português. Para fazer o reparo, o Técnico seguiu os primeiros passos:

1. Clicou no botão Iniciar do Windows 7, em Painel de Controle (exibindo Todos os itens do Painel de Controle) e em ..I.. .

2. Na janela que se abriu, clicou no pacote Office com o botão direito do mouse e clicou em ..II...

As lacunas I e II são, correta e respectivamente, preenchidas com:

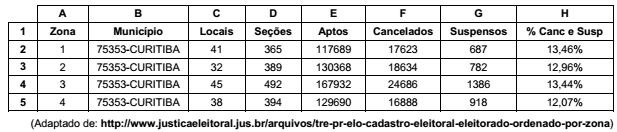

Foi solicitado a um Técnico ajudar um funcionário do Tribunal a computar a porcentagem de títulos cancelados e suspensos em cada zona eleitoral (em relação ao total de eleitores da zona) do município de Curitiba a partir da planilha abaixo editada no Microsoft Excel 2010, em português.

Para isso, o Técnico formatou a célula H2 para porcentagem com duas casas decimais, digitou uma fórmula nessa célula e

arrastou-a para as outras células da mesma coluna. A fórmula corretamente digitada foi:

Considere as situações abaixo, no contexto de Sistemas Operacionais.

I. Dois ou mais processos estão impedidos de continuar suas execuções ficando bloqueados, esperando uns pelos outros.

II. Um processo nunca é executado, pois processos de prioridade maior sempre o impedem de entrar em execução.

Nos casos I e II estão ocorrendo, respectivamente, o que é denominado