Questões de Concurso

Para técnico judiciário - operação de computador

Foram encontradas 1.583 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Como medida preventiva é necessário que se tome precauções para evitar tal responsabilidade.

Por este motivo, dentre as melhores práticas, a aplicação de um método seguro de criptografia é o ideal. Um desses métodos cria um valor dinâmico correspondente à senha, ou seja, a chave de comunicação entre qualquer dispositivo e o roteador muda o tempo todo. Em conjunto com o AES habilitado, este método que foi implementado pelo Wi-Fi Alliance, em 2006, é o sistemapadrão atualmente utilizado e também o mais seguro. Trata-se de

− Interceptar todas as mensagens que entram e saem da rede. − Fazer uma intermediação entre o host externo e o host interno de forma a não permitir uma comunicação direta entre eles (o host externo se conecta ao firewall e ele abre uma conexão com o host interno). − Registrar o tráfego de dados em um arquivo de log; guardar o conteúdo muito utilizado em cache. − Liberar determinados recursos apenas mediante autenticação do usuário.

O Técnico, corretamente, entendeu que deveria instalar um firewall do tipo

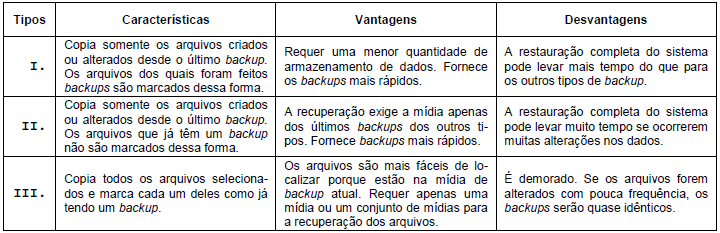

O Técnico classificou os tipos I, II e III, correta e respectivamente, como:

para

interligar os computadores, o que estabeleceu a topologia física

para

interligar os computadores, o que estabeleceu a topologia física  . Para conectar a LAN à rede WAN do provedor de acesso

(ISP) o Técnico utilizou o

. Para conectar a LAN à rede WAN do provedor de acesso

(ISP) o Técnico utilizou o

As lacunas I, II e III são, correta e respectivamente, preenchidas por

Diretório Conteúdo (exemplo) /bin (1) /sbin (2) /boot (3)

Como exemplo de conteúdo padrão de cada diretório, ele deve inserir em (1), (2) e (3), respectivamente,