Questões de Concurso

Para técnico judiciário - operação de computador

Foram encontradas 1.583 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Essa cadeia chama-se

adulterados por terceiros durante o seu trânsito entre a máquina do remetente e a do destinatário, é

I. Os HUBs Ethernet são equipamentos que repetem todos os pacotes de rede recebidos em todas as suas portas, o que se constitui num fator de vulnerabilidade, pois, se qualquer computador ou equipamento for invadido, um sniffer pode ser instalado para monitorar todo o tráfego da rede e capturar senhas de acesso aos servidores, além de outras consequências.

II. O armazenamento local dos logs nos servidores pode facilitar a obtenção de informações a respeito das atividades do invasor e, dessa forma, agilizar a implementação de medidas de segurança.

III. O roteador é o ponto de entrada da rede e, apesar dele possuir algumas regras de acesso configuradas, um firewall poderia oferecer uma proteção bem maior.

Está correto o que se afirma, SOMENTE, em:

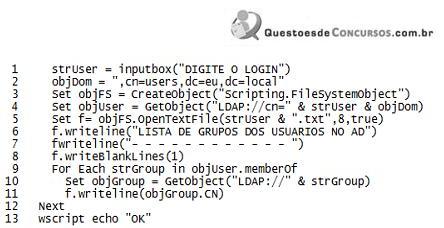

Para que sua execução seja bem sucedida é necessário que o domínio seja informado corretamente na linha

Nessas condições, M é igual a