Questões de Concurso

Para analista de infraestrutura

Foram encontradas 1.053 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Nesse contexto, que atividade NÃO pode ser considerada como pertencente à área de gestão de escopo?

Ao criar uma conta, qual opção desse comando permite definir uma data de expiração para essa conta?

Sobre essas contas, considere as afirmações abaixo.

I - A conta de administrador fornece acesso irrestrito para a realização de tarefas administrativas.

II - Apenas as contas de administrador podem alterar o Registry.

III - Contas de usuário padrão permitem instalar a maioria dos softwares disponíveis no mercado.

É correto APENAS o que se afirma em

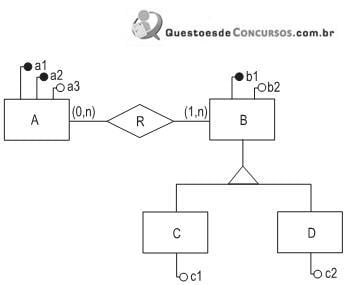

O diagrama E-R e as tabelas abaixo são utilizados para descrever um banco de dados que contém informações sobre

projetos e fornecedores de projetos.

O diagrama E-R e as tabelas abaixo são utilizados para descrever um banco de dados que contém informações sobre

projetos e fornecedores de projetos.

Que consulta NÃO é capaz de produzir a relação solicitada?

O diagrama E-R e as tabelas abaixo são utilizados para descrever um banco de dados que contém informações sobre

projetos e fornecedores de projetos.

O diagrama E-R e as tabelas abaixo são utilizados para descrever um banco de dados que contém informações sobre

projetos e fornecedores de projetos.

Nesse contexto, o que é Spanned Volume?

Analisando esse diagrama, é possível afirmar que

Essa forma de endereçamento é denominada endereçamento

Essa utilização tem por objetivo

A política acima poderá impedir, por tempo indefinido, que um processo X ganhe o controle do processador, pois é possível que sempre haja outro processo pronto para executar cuja prioridade seja maior que a do processo X.

O problema descrito acima é denominado

Qual deles é considerado praticamente impossível de ser implementado?

struct arv

{

int info ;

struct arv* esq ;

struct arv* dir ;

} ;

typedef struct arv Arv ;

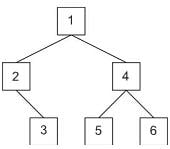

Seja a árvore binária abaixo, organizada de acordo com essa estrutura.

Considere, então, a função a seguir.

void percorre (Arv* a)

{

int qtd ;

if ( a==0 )

return 0;

percorre ( a->esq ) ;

percorre( a->dir ) ;

printf ("%d",a->info) ;

}

Admitindo-se que na chamada inicial da função percorre() seja passado como argumento um ponteiro para o nó raiz dessa árvore, como serão exibidos no console os valores dos nós dessa árvore após a execução da função considerada?

Supondo que esse byte esteja armazenado em uma variável chamada x1 (unsigned char x1), qual comando C é capaz de habilitar a opção de criptografia sem, contudo, alterar os demais bits do byte de controle?

void codifica (char str [ ] )

{

char tab[26] = { '1','!','2','@','3','#','4','$','5','%','6','?',

'7','&','8','*','9','(','0',')','{','}','[',']','<','>'};

int i;

for ( i = 0;i < strlen(str) ; i + +)

if (str[ i ] > ='a' && str[ i ] <='z')

str [ i ] = tab[str[i]-'a'] ;

}

Caso a cadeia de caracteres Copa do Mundo seja passada como parâmetro, qual será a cadeia resultante do processo de criptografia?