Questões de Concurso

Para analista de ti - suporte

Foram encontradas 323 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

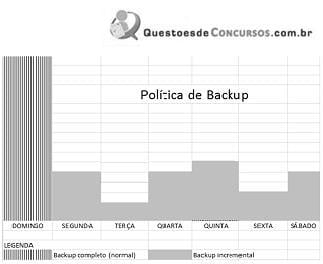

Se o sistema de arquivo for corrompido às 16 horas da sexta- feira, quantos backups terão que ser restaurados para recuperá- lo?

Com base na figura apresentada, é correto afirmar que o cabeçalho IPSec indicado é o