Questões de Concurso

Para oficial judiciário - assistente técnico de sistemas

Foram encontradas 78 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

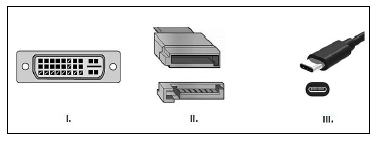

“A interface _____ é utilizada para transmitir vídeos e pode ser conectada em monitores. Já a interface _____ serve para transmitir dados e fornecer energia em dispositivos móveis. Enquanto a interface ______ é usada para transmitir dados em comunicação serial de dispositivos de armazenamento de dados.” Assinale a alternativa que completa correta e sequencialmente a afirmativa anterior.

A sequência está correta em

I A definição ITIL para mudança é qualquer adição, modificação ou remoção de qualquer componente que poderia ter algum efeito sobre os serviços de TI. II O método “7R’s” é proposto para avaliação de mudanças e envolve as seguintes informações: quem requisita, qual a razão, qual o retorno, quais os riscos, quais os recursos envolvidos, quem se responsabiliza e qual a relação com outras mudanças. III O Comitê Consultivo de Mudanças (CCM) deve autorizar a mudança, auxiliar na sua avaliação, definir a priorização e ser formado por pessoas que possam certificar que a mudança é adequada tanto do ponto de vista técnico quanto de negócio. Está correto o que se afirma em

Qual tecnologia criptografa os dados entre o servidor web e o navegador web?

Está correto o que se afirma apenas em

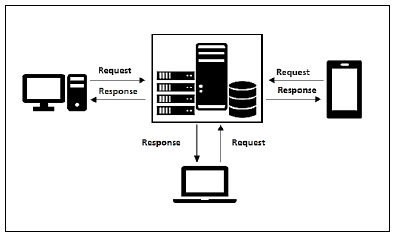

Trata-se da seguinte arquitetura de software

Trata-se da seguinte arquitetura de software