Questões de Concurso Para perito criminal - ciências da computação

Foram encontradas 749 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

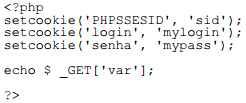

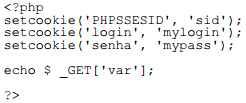

O código precedente é vulnerável ao ataque de aplicação denominado

Junte-se a mais de 4 milhões de concurseiros!