Questões de Concurso

Para analista de gestão - sistemas

Foram encontradas 100 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

SELECT * FROM Clientes WHERE Cidade .. I .. ( 'Araraquara', 'Limeira');

Para que este comando retorne às linhas cuja coluna Cidade seja Araraquara ou Limeira, a lacuna I deve ser substituída por:

CREATE TABLE T (ID INT, NAME VARCHAR2(30)); INSERT INTO T (ID,NAME) VALUES(l,'Jane');

Uma análise deste trecho, em comparação com tipos nativos de dados, indica que pertence ao SGBD

De acordo com o COBIT versão 5, cada habilitador tem um ciclo de vida, desde sua criação, passando por sua vida útil/operacional até chegar ao descarte. Isto se aplica às informações, estruturas, processos e políticas. As fases do ciclo de vida incluem:

− Planejar (inclui o desenvolvimento e seleção de conceitos).

− Projetar.

− Desenvolver/adquirir/criar/implementar.

− Usar/operar.

− ..I....

− ...II...

Os itens I e II são, respectivamente,

Um Analista observou:

Assinatura de um atributo é a linha que representa uma classe ou interface em um diagrama de classe UML e tem este formato: + AttributeName : TypeName [*].

Ele perguntou ao seu colega o que significava o símbolo + que antecede o AttributeName, ao que seu colega respondeu que significava visibilidade pública. Após essa resposta ele fez duas novas perguntas:

I. O que significam os símbolos – e # antes do AttributeName?

II. O que significa o símbolo [*] após o TypeName?

Seu colega respondeu, corretamente, que os símbolos – e # antes do AttributeName e o símbolo [*] após o TypeName significavam, respectivamente, visibilidade

Considere o texto.

É um elemento do BPMN que representa uma condição de fluxo em que apenas um dos caminhos criados será seguido a partir de então, de acordo com uma informação a ser testada.

Quando o processo em execução atingir determinada situação, deverá ser verificada a condição indicada e apenas uma das saídas desse elemento dará seguimento. Semanticamente ele funciona como um “ou”, já que um ou outro caminho será seguido – nunca mais de um.

Os conectores de sequência de saída desse elemento podem apresentar descrições que ajudem a identificar qual a condição para que o fluxo siga por aquele caminho.

Além de realizar separação de fluxos, tal elemento também pode unificar fluxos distintos em uma única sequência de atividades.

Neste caso isso implica o entendimento que, dos caminhos que convergem a ele, o primeiro que chegar dará continuidade no fluxo do processo.

O texto define

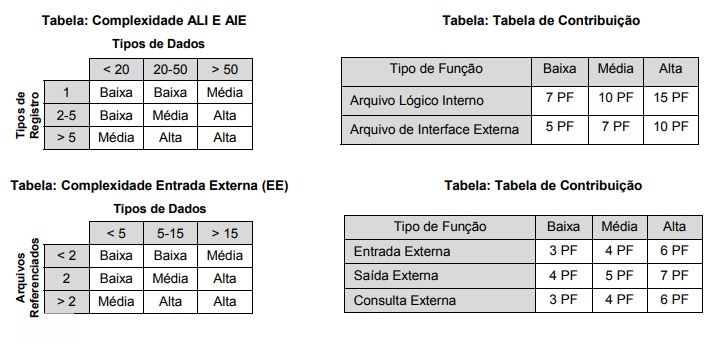

Durante uma contagem de pontos de função, um Analista levantou os seguintes requisitos:

− No levantamento de arquivos lógicos internos obteve uma ocorrência de 39 tipos de dados e 3 tipos de registros.

− No levantamento de entradas externas obteve duas ocorrências de 18 tipos de dados e 5 arquivos referenciados.

Considere as tabelas de pontuação, a seguir:

A apuração correta dos pontos de função brutos após a contagem foi

e

e , onde um

bairro pode receber tratamento proveniente de uma ou mais estações e uma estação pode tratar a água de um ou mais bairros.

Suponha, também, a existência de um atributo hipotético como o

, onde um

bairro pode receber tratamento proveniente de uma ou mais estações e uma estação pode tratar a água de um ou mais bairros.

Suponha, também, a existência de um atributo hipotético como o  , que pode ser diferenciado ou igual,

ainda que proveniente da mesma estação para bairros diferentes ou proveniente de estações distintas para o mesmo bairro. Em

um Modelo Entidade-Relacionamento o

, que pode ser diferenciado ou igual,

ainda que proveniente da mesma estação para bairros diferentes ou proveniente de estações distintas para o mesmo bairro. Em

um Modelo Entidade-Relacionamento o  deve ser modelado como atributo

deve ser modelado como atributo Durante a modelagem de fluxo de dados, ao desenhar o DFD, um Analista utiliza

I. um elemento do diagrama que participa e influencia na entrada de dados e que, todavia, suas atividades não são diagramadas por estarem fora dos limites do sistema.

II. uma abordagem de modelagem que parte do geral para o mais específico, em decomposições sucessivas, até o limite das primitivas funcionais.

Os itens I e II referem-se, respectivamente, a

Um dos ataques cibernéticos mais temidos pelas empresas é o ransomware. Este ataque:

1. se inicia com um hacker invadindo o computador da vítima após esta clicar em um link malicioso.

2. o criminoso copia os dados para um servidor externo protegido por um código e torna os arquivos do computador da vítima inacessíveis.

3. a vítima vê os arquivos mas não reconhece a extensão; para reaver os dados é necessário usar um código enviado pelos criminosos.

4. porém, para ter acesso ao código, a vítima tem que fazer um pagamento em bitcoins.

Um Analista, ao fazer a análise deste tipo de ataque, concui que clicar em link malicioso e ter que usar um código para recuperar os dados estão relacionados, respectivamente, a