Questões de Concurso

Para tecnólogo

Foram encontradas 3.175 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

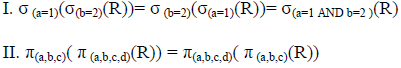

Em relação à álgebra relacional, são apresentadas as seguintes proposições:

III. Se R e S são relações, então R-S = S-R

É correto apenas o que se afirma em

Considere o seguinte programa escrito em Java:

public class Garrafa{

int capacidade;

int volumeOcupado=0;

Garrafa(int capacidade)

{

this.capacidade=capacidade;

}

boolean inserirLiquido(int qtd){

if ( (capacidade-volumeOcupado)>=qtd){

volumeOcupado+=qtd;

return true;

}else return false;

}

boolean transferirLiquido(Garrafa g)

{

if(this.inserirLiquido(g.volumeOcupado)) {

g.volumeOcupado=0;

return true;

}

else return false;

}

public static void main(String [] args)

{

Garrafa a = new Garrafa(10);

Garrafa b = new Garrafa(12);

a.inserirLiquido(2);

b.inserirLiquido(3);

a.transferirLiquido(b);

b.transferirLiquido(a);

b.transferirLiquido(b);

System.out.print("Volume ocupado em a:"+a.volumeOcupado+", e em b:"+b.volumeOcupado);

}

}

O processo de codificação de linha consiste em representar um sinal digital em uma forma mais adequada para a transmissão. Relacione os seguintes códigos com as suas respectivas características:

1. AMI.

2. NRZ.

3. MANCHESTER.

( ) Possui boa capacidade de auto-sincronização para longos padrões de “1” e “0” e não possui componente DC, porém o receptor tem que ter a capacidade de detectar 3 níveis para uma transmissão de fonte binária.

( ) Proporciona o uso eficiente do espectro, mas contem componente DC e sincronização sensível a desvios dos relógios do transmissor e receptor.

( ) Possui excelente capacidade de auto-sincronização e ausência de componente DC, mas a taxa do símbolo (baud rate) é o dobro da taxa de bit. É a codificação utilizada em redes locais ethernet (IEEE 802.3).

Assinale a alternativa que apresenta a relação correta de cima para baixo.

Relacione os seguintes sistemas de comunicações com as modalidades de transmissão.

1. Radioamador.

2. Radiodifusão comercial.

3. Telefonia fixa e móvel.

( ) Duplex.

( ) Half-duplex.

( ) Simplex.

Assinale a alternativa que mostra a correta relação de cima para baixo.

Com relação ao X-25 afirma-se que:

I – É formado por protocolos que implementam apenas funcionalidades das duas primeiras camadas do modelo de referência OSI.

II – Baseia-se na tecnologia de comutação de pacotes.

III – Emprega mecanismo para detecção de erro e retransmissão quando um erro é detectado.

É correto apenas o que se afirma em

Relacione as seguintes camadas do Modelo de Referência OSI com suas respectivas funções.

1. Física

2. Enlace

3. Rede

( ) Realiza controle de acesso ao meio, controle de fluxo e correção de erros de transmissão, mediante a adoção de mecanismo de retransmissão. Um protocolo típico desta camada é o HDLC.

( ) Define interfaces mecânicas e elétricas da rede. Os padrões RS-232 e V.24 são típicos desta camada.

( ) Realiza roteamento, estabelece prioridades de transmissão para determinados tipos de dados, implementa políticas de seleção de serviços. Um protocolo que implementa funcionalidades desta camada é o X.25.

Assinale a alternativa que mostra a relação correta de cima para baixo.