Questões de Concurso

Para analista censitário de geoprocessamento

Foram encontradas 661 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Lúcia instalou um software para monitoramento dos serviços em execução nos 30 servidores pelos quais é a responsável. A equipe de administradores dos servidores, conectada a outro segmento de rede, é responsável por manter a disponibilidade dos serviços e receberá e-mails automáticos enviados pelo software de monitoramento. Para permitir o envio dos e-mails, Lúcia instalou um servidor de e-mail e o configurou para operar como mail relay.

O protocolo utilizado nessa implementação e sua porta padrão são, respectivamente:

Luísa pretende instalar o Active Directory (AD) como serviço de diretórios para organizar e centralizar as informações dos usuários e ativos da rede que administra. Ao analisar o AD, Luísa identificou que precisa fazer um bom planejamento do serviço de diretórios, de forma que alterações executadas na estrutura lógica não impactem na estrutura física do AD. Para ajudar no planejamento, Luísa listou os componentes do AD de acordo com a estrutura, física ou lógica, a que pertencem.

A partir da listagem confeccionada pela Luísa, é correto afirmar que:

Pedro, um estagiário da empresa AgroWWW, recebeu a tarefa de atualizar a documentação dos servidores hospedados no Datacenter. Pedro verificou que o endereço IP de vários servidores estavam documentados, mas faltava seu FQDN (Fully Qualified Domain Name). Para levantar essa informação, Pedro utilizou o comando NSLOOKUP.

Pedro conseguiu coletar as informações necessárias porque havia configurado um DNS:

Diogo resolveu utilizar o protocolo SNMP para gerenciar sua rede. Para permitir a troca de mensagens entre os clientes SNMP e o servidor de gerenciamento, Diogo precisará liberar as portas corretas dos firewalls locais para as seguintes mensagens SNMP:

A - GetRequest do servidor para o cliente.

B - GetNextRequest do servidor para o cliente.

C - GetResponse do cliente para o servidor.

D - Trap do cliente para o servidor.

Para permitir o envio de mensagens A, B, C e D, Diogo deverá liberar, respectivamente, as portas:

A empresa AgroWeb possui 5 servidores web em sua rede local, os quais são acessados por seus clientes na Internet. O acesso aos servidores web é realizado por meio de um único dispositivo que intermedeia a conexão dos clientes aos servidores, roteando as requisições externas para a rede local. Com o uso do dispositivo intermediário, foi possível retirar a criptografia dos 5 servidores web e ativá-la somente no dispositivo intermediário, garantindo a segurança da navegação a todos os ativos envolvidos.

O dispositivo intermediário utilizado foi:

José é administrador de um servidor com sistema operacional Suse Linux que deseja listar o histórico de todos os usuários que acessaram o sistema.

Para isso, José deverá executar o comando:

O Hyper-V é uma tecnologia de virtualização baseada em Hypervisor. O Hypervisor é a plataforma de processamento de virtualização que permite que múltiplos Sistemas Operacionais compartilhem uma única plataforma de hardware. A pilha de virtualização é executada com a partição pai e tem acesso direto aos dispositivos de hardware. A partição pai cria partições filho, que hospedam os Sistemas Operacionais convidados.

Relacione os itens sobre virtualização com suas respectivas definições.

I – Paravirtualização

II – Tradução binária

III – Instruções sensíveis

IV – Instruções privilegiadas

V – Sistema operacional hospedeiro

( ) Instruções que somente podem ser executadas em modo núcleo.

( ) Conjunto de instruções que é capturado por uma armadilha (trap) se executado no modo usuário.

( ) Denominação para o hypervisor do tipo 2 que tem o sistema operacional funcionando sobre o hardware.

( ) Um sistema operacional hóspede do qual tenham sido removidas, intencionalmente, as instruções sensíveis.

( ) Um bloco que não contenha instruções sensíveis será executado pelo programa virtualizador escolhido com a mesma velocidade que seria executado pelo hardware.

A sequência correta é:

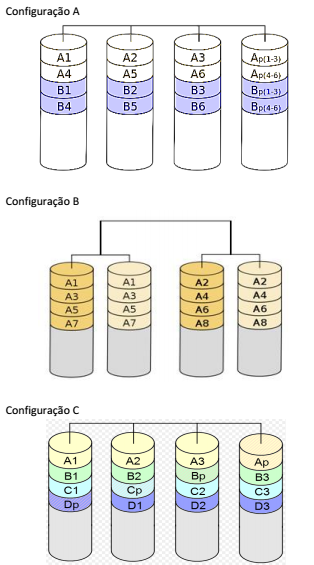

RAID (Redundant Array of Inexpensive Drives) é um meio de se criar um subsistema de armazenamento composto por vários discos individuais, com a finalidade de ganhar segurança e desempenho. Diferentes organizações de RAID são definidas com base em diversas combinações, conforme ilustrado a seguir.

As configurações A, B e C são, respectivamente, RAID:

Segundo Ian Sommerville, as arquiteturas orientadas a serviços (SOA) são uma forma de desenvolvimento de sistemas distribuídos em que os componentes de sistema são serviços autônomos, executando em computadores geograficamente distribuídos. Para que o acesso a esses serviços ocorra, são utilizados alguns padrões, dentre os quais estão o SOAP, WSDL e WS-BPEL.

A linguagem WSDL é baseada em XML e tem como função especificar um serviço (web service) considerando os seguintes aspectos:

Em relação a assinaturas digitais, analise as afirmativas a seguir:

I. Certificado categoria S2 é o certificado usado para assinatura digital, com tamanho mínimo de 1024 bits, gerado por software e armazenado em um token.

II. A verificação da assinatura digital de um documento eletrônico é realizada através da chave pública do remetente do documento.

III. O DSA, algoritmo usado para assinaturas digitais, possui uma variante que utiliza curvas elípticas.

Está correto somente o que se afirma em:

Em relação à gerencia de transações em bancos de dados distribuídos, analise as afirmativas abaixo:

I. O protocolo three-phase commit visa solucionar uma falha do protocolo two-phase commit, quando ocorre falha simultânea do membro coordenador e de algum dos participantes na 2ª fase desse último protocolo.

II. No protocolo three-phase commit, os participantes têm igual hierarquia, não há mais a figura do coordenador que existe no protocolo two-phase commit.

III. No protocolo two-phase commit, existe uma fase inicial de votação, onde o coordenador envia uma solicitação de commit para todos os participantes, e depois cada um envia sua resposta (concordando ou não com o commit) para todos os demais.

Está correto somente o que se afirma em:

Em relação a banco de dados relacionais, analise as afirmativas abaixo:

I. Uma chave primária identifica um registro de forma única, não podendo eventualmente assumir valor nulo.

II. Uma chave estrangeira não pode apontar para uma chave primária da mesma tabela.

III. Uma chave candidata é aquela que define uma combinação de atributos entre tabelas, mas não pode ser uma chave primária.

Está correto o que se afirma em: