Questões de Concurso

Para técnico em tecnologia da informação

Foram encontradas 2.737 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

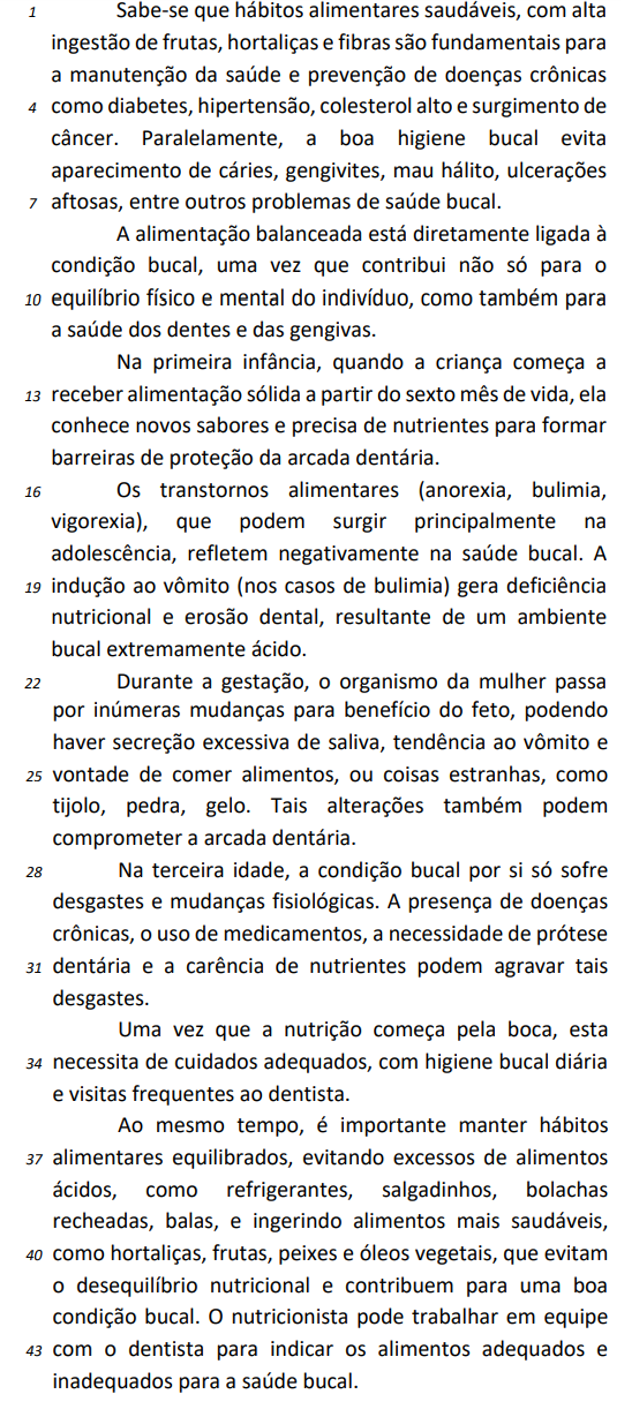

Em relação ao texto e a seus aspectos linguísticos, julgue o item.

Conclui‐se da leitura do texto que a ingestão excessiva de alimentos ácidos contribui para o desequilíbrio nutricional e prejudica a saúde bucal.

Em relação ao texto e a seus aspectos linguísticos, julgue o item.

Estruturado em forma dissertativa, o texto trata da relação entre alimentação e saúde bucal.

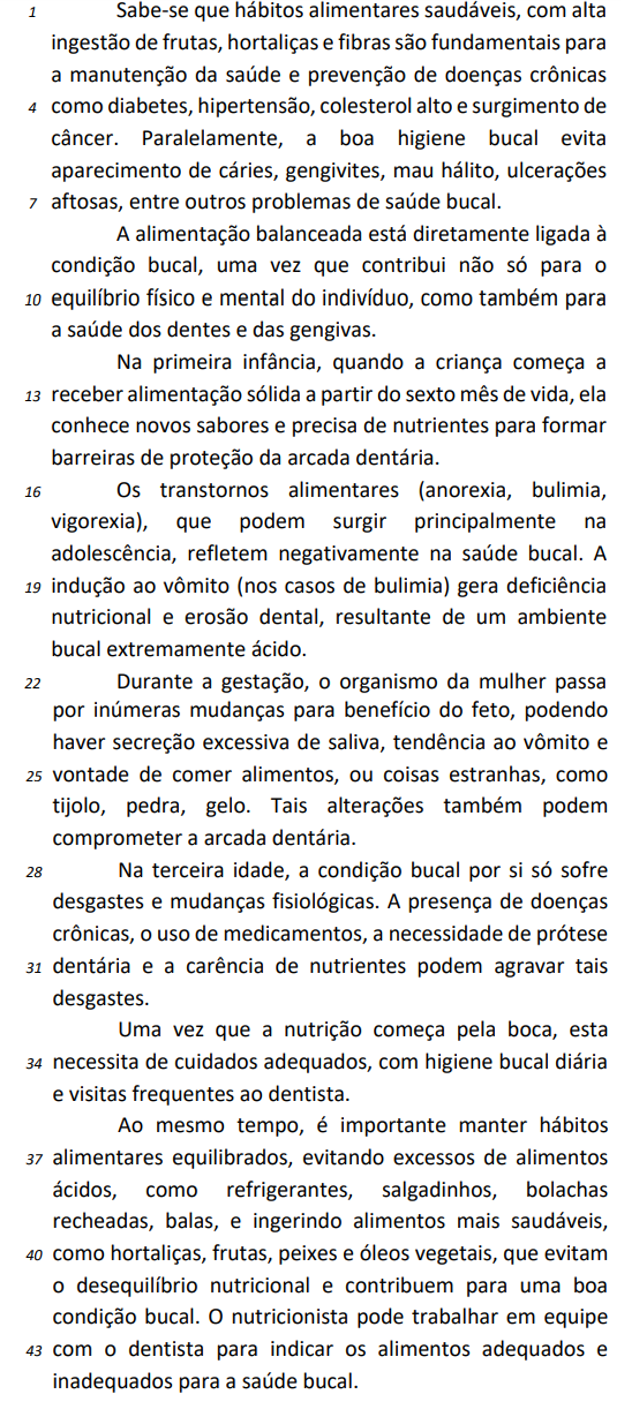

A Figura a seguir representa um diagrama E-R.

Seja x uma instância de K, y uma instância de L e z uma instância de M.

A cardinalidade máxima exibida logo abaixo da entidade L significa que

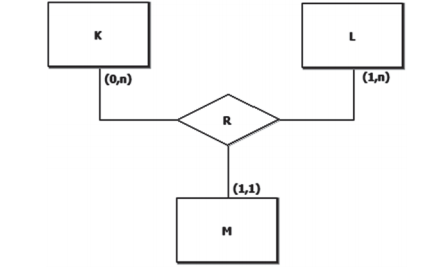

A Figura abaixo exibe uma tabela pertencente a um banco de dados Relacional. Essa tabela é composta por 5 colunas (A, B, C, D e E), todas contendo cadeias de caracteres. Os campos em branco contêm o valor nulo (NULL).

Tomando por base apenas os valores presentes na tabela acima, qual conjunto de colunas é uma chave primária válida para essa tabela?

A empresa que irá administrar o estacionamento de um clube decidiu desenvolver um sistema de informação específico para isso. Apenas os sócios poderão ter acesso ao estacionamento. Assim sendo, o sócio que tiver interesse em usar o estacionamento terá de procurar o balcão da empresa para se registrar no sistema. No ato do registro, serão informados o nome do sócio e a sua matrícula no clube, além de ser gerado, automaticamente, o número do cartão de acesso ao estacionamento e a data de validade desse cartão. Cada cartão só poderá ser usado por um único sócio. Após ser cadastrado no sistema, um sócio poderá registrar os dados (placa, modelo e cor) dos veículos que ele irá estacionar. Um veículo só pode ser registrado por um único sócio. O cadastramento dos veículos é obrigatório, pois uma câmera de vídeo irá capturar os caracteres das placas para verificar se eles estão devidamente cadastrados. Caso não o estejam, a cancela que dá acesso ao estacionamento não será aberta. Após a saída de um veículo, o sistema irá registrar o período em que ele ficou no estacionamento. Esse registro irá conter a data e a hora de entrada, a data e a hora de saída, e o valor a ser pago pela estadia. No final do mês, será gerado um boleto para cada sócio que utilizou o estacionamento durante o mês em questão. O boleto terá um número de código de barra, a data de vencimento e o valor a ser pago. Quando o boleto for pago, será inserido no sistema um registro de pagamento, que irá informar o número do banco em que o boleto foi pago e a data do pagamento.

Qual diagrama de classes conceituais representa adequadamente os conceitos envolvidos no negócio descrito acima e as relações entre esses conceitos?

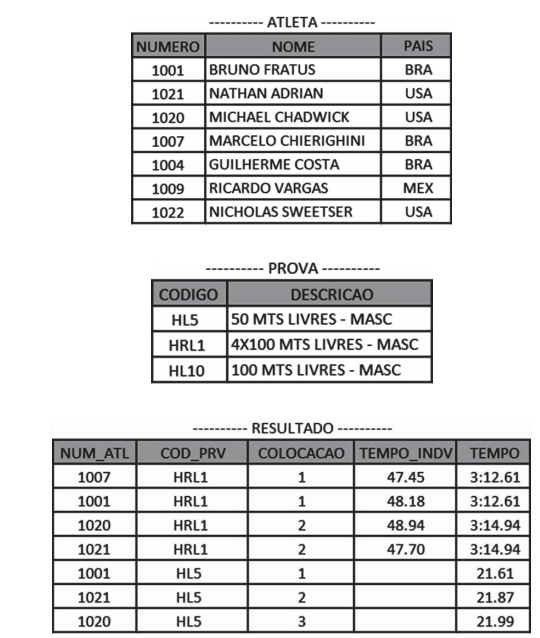

A Figura a seguir exibe uma possível configuração das tabelas do banco de dados de provas de natação em que os dados armazenados são consistentes com as restrições definidas para essas tabelas.

Qual comando SQL irá produzir um erro quando for executado?

Deseja-se conhecer os nomes dos nadadores brasileiros (PAIS='BRA') que conquistaram medalhas de ouro (COLOCACAO=1), juntamente com a quantidade de medalhas de ouro que cada um conquistou. Os dados devem estar ordenados em ordem decrescente de número de medalhas conquistadas.

Qual consulta SQL executa o que foi pedido?

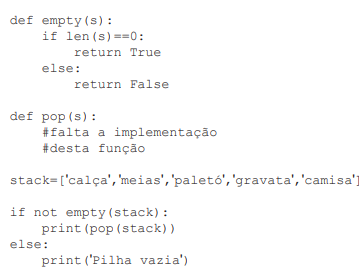

O código a seguir exibe parte de um programa Python que tem por objetivo retirar um elemento de uma pilha (variável stack) de strings e exibir no console o valor do elemento retirado.

A pilha foi concebida de modo que o seu topo é o primeiro elemento de uma lista (variável stack).

Qual versão da função pop(s) fará com que o programa acima alcance o seu objetivo?

• CLZ é uma subclasse de CLY • CLZ realiza ITX

Qual diagrama de classes UML representa de forma correta essas relações?

O administrador de um SGBDR deseja retirar todos os privilégios que o usuário USR005 possui sobre a tabela TBLK3.

Isso deve ser feito por meio do comando SQL

Um diagrama de contexto mostra as interações existentes entre um sistema em análise e as entidades externas a esse sistema.

Na análise orientada a objetos com UML, o contexto de um sistema é adequadamente descrito por meio de um diagrama de

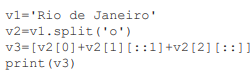

Seja o seguinte programa Python, armazenado no arquivo P2.py:

O que será exibido pelo comando print(v3) quando esse

programa for executado por meio do IDLE?

Uma comunicação segura deve adotar controles de integridade, autenticidade e sigilo para proteger os dados que trafegam na rede. Uma Virtual Private Network (VPN) possibilita o estabelecimento de uma comunicação segura entre um host e um gateway.

Um exemplo de um protocolo de comunicação seguro utilizado em uma VPN é o

O resumo de mensagem é um mecanismo de segurança utilizado no controle de integridade de dados. Os algoritmos que produzem digests são as opções mais comuns para esse controle, embora estejam sujeitos ao efeito da colisão.

Dentre os algoritmos listados abaixo, aquele que tem menos chance de gerar uma colisão é o

Os serviços de segurança oferecem um tipo específico de proteção aos recursos do sistema e visam a satisfazer os requisitos da política de segurança ou do usuário.

O serviço de segurança que visa a confirmar que a origem dos dados recebidos ou a entidade associada em uma comunicação são exatamente quem reivindicam ser é o de

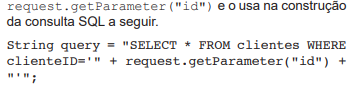

O desenvolvimento de sistemas Web deve incorporar as

práticas de segurança da informação para evitar o comprometimento de informações sensíveis. Considere-se

que uma aplicação recebe um dado não confiável do parâmetro id de uma URL através da execução do método

Essa aplicação está vulnerável e sujeita ao ataque de

Um montador de computadores quer testar uma fonte ATX12V v2.x que possui o conector da placa-mãe de 24 pinos. Para colocar essa fonte em operação sobre a bancada, o montador deve interligar dois pinos do conector de 24 pinos antes de ela ser energizada.

Os pinos que devem ser interligados são os seguintes:

Uma empresa utiliza a técnica de defesa em profundidade e tem um perímetro de segurança composto por elementos independentes que visam a proteger a rede interna.

Diante de um ataque provocado por um verme (worm) que produz uma inundação, o componente do perímetro capaz de alertar os administradores da rede sobre esse ataque é a(o)