Questões de Concurso

Para técnico em tecnologia da informação

Foram encontradas 2.737 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

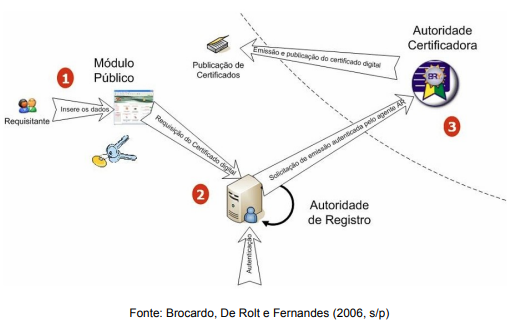

A cadeia representada acima é conhecida como:

I. O modo Ad Hoc requer um ponto de acesso (Access Point) na rede.

II. O modo Ad Hoc requer interfaces de rede sem fio compatíveis com o padrão IEEE 802.11 para conectar uma rede entre dois clientes, sem a necessidade de conexão a pontos de acesso.

III. O modo Infraestrutura requer que os clientes estejam conectados a uma estação base (base station) ou a algum ponto de acesso, sendo topologicamente similar a uma rede estrela.

É CORRETO o que se afirma em

Analise o seguinte comando SQL para criação de uma tabela em um Sistema Gerenciador de Banco de Dados Relacional (SGBDR):

CREATE TABLE Funcionario (

nome varchar(50) NOT NULL,

cpf char(11) NOT NULL,

dataNasc DATE,

salario DECIMAL(10,2)

PRIMARY KEY (cpf)

);

Considere uma tabela criada com o comando acima, preenchida com dados dos

funcionários de uma organização. Considere ainda que alguns valores para a coluna salario

se repetem, pois alguns funcionários possuem o mesmo valor de salário. As palavras-chave

da linguagem SQL que são necessárias para escrever uma consulta que recupere os

valores da coluna salario dessa tabela, porém, com cada valor de salário aparecendo

apenas uma vez, independentemente de quantas vezes esses valores se repetem na tabela,

são:

I. O nome correto do firewall que faz parte do kernel do sistema Linux é Netfilter.

II. iptables é o nome da ferramenta do espaço usuário que oferece a interface necessária para que o administrador configure o firewall Netfilter.

III. Por padrão, o iptables possui as seguintes tabelas: i) filter, ii) nat, iii) mangle.

IV. A tabela mangle é responsável pelo balanceamento de carga entre as múltiplas interfaces do firewall.

É CORRETO o que se afirma em

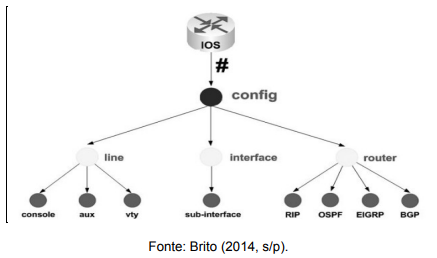

Observe a figura a seguir, que representa os modos de configuração mais comuns do Cisco/IOS.

A respeito desses modos de configuração, é CORRETO afirmar que

Em relação aos tipos de backup, analise as assertivas abaixo, assinalando V, se verdadeiras, ou F, se falsas.

( ) Um backup completo efetua uma cópia de todos os dados de um conjunto de arquivos, pastas ou volumes.

( ) Um backup incremental efetua uma cópia de todos os dados alterados desde o último backup completo.

( ) Um backup diferencial efetua uma cópia somente dos dados alterados desde a última operação de backup.

A ordem correta de preenchimento dos parênteses, de cima para baixo, é:

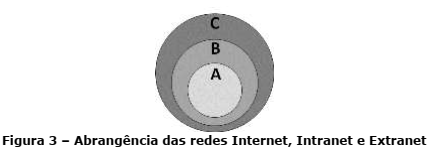

A Figura 3 abaixo apresenta um gráfico da abrangência das redes Internet, Intranet e Extranet, as quais foram identificadas pelas letras A, B e C:

Qual seria a ordem correta, considerando A como a abrangência mais restrita e C como a abrangência

mais aberta?

São modelos de processo de desenvolvimento de software, EXCETO:

Avalie as assertivas abaixo referentes a um Sistema Gerenciador de Banco de Dados (SGBD):

I. Um SGBD permite o compartilhamento de bancos de dados entre diversos usuários e aplicações.

II. Um banco de dados somente pode ser construído e manipulado por meio de um SGBD.

III. Um SGBD fornece proteção de segurança contra acesso não autorizado.

Quais estão corretas?

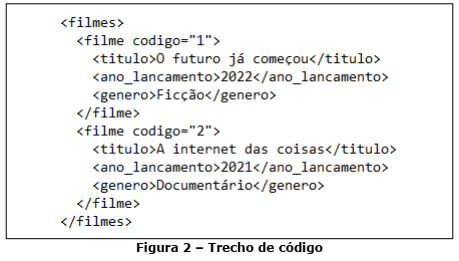

Com base no trecho de código da Figura 2 abaixo, qual das alternativas representa a linguagem que foi utilizada?