Questões de Concurso

Para analista de redes e comunicação de dados

Foram encontradas 1.919 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

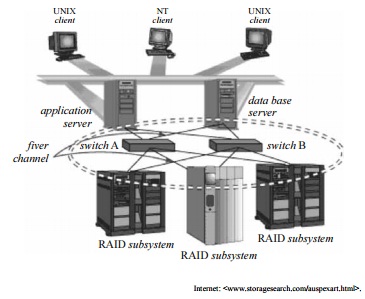

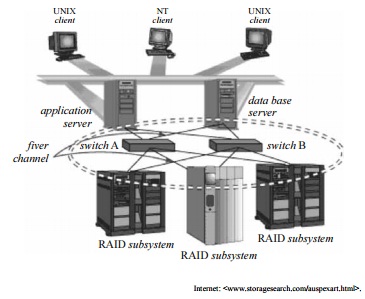

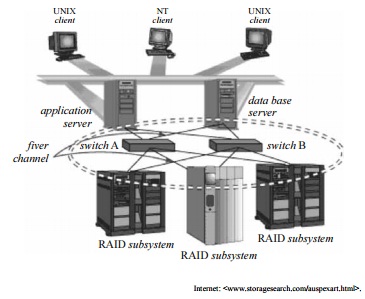

Zoneamento de fiber channel é usado para tornar os diversos discos virtuais (LUNs) acessíveis a todos os dispositivos conectados a uma SAN.

Em virtude de os switches não estarem interconectados entre si na configuração acima, a arquitetura representada é incapaz de utilizar inter switch link (ISL) ou entroncamento (trunk).

A infraestrutura representada na figura acima pode constituir uma representação para a implementação de um storage area network (SAN).

tecnologias utilizadas em ambientes bancários passaram a ter como base os padrões de codificação da informação definidos e empregados nessas redes.

Com relação a esses padrões, julgue os itens que se seguem.

tecnologias utilizadas em ambientes bancários passaram a ter como base os padrões de codificação da informação definidos e empregados nessas redes.

Com relação a esses padrões, julgue os itens que se seguem.

Acerca das razões técnicas que causam essa coexistência, julgue os itens seguintes.

Acerca das razões técnicas que causam essa coexistência, julgue os itens seguintes.

Acerca das razões técnicas que causam essa coexistência, julgue os itens seguintes.

Tendo como referência a situação hipotética acima, julgue os itens a seguir, relativos à estratégia adotada pela organização.

Tendo como referência a situação hipotética acima, julgue os itens a seguir, relativos à estratégia adotada pela organização.

Tendo como referência a situação hipotética acima, julgue os itens a seguir, relativos à estratégia adotada pela organização.

Tendo como referência a situação hipotética acima, julgue os itens a seguir, relativos à estratégia adotada pela organização.

A figura acima ilustra o certificado digital de Internet banking do sítio do Banco do Brasil.

Considerando esse certificado, julgue os itens a seguir.

A figura acima ilustra o certificado digital de Internet banking do sítio do Banco do Brasil.

Considerando esse certificado, julgue os itens a seguir.

A figura acima ilustra o certificado digital de Internet banking do sítio do Banco do Brasil.

Considerando esse certificado, julgue os itens a seguir.

Com referência à avaliação de riscos, julgue os próximos itens.

Com referência à avaliação de riscos, julgue os próximos itens.