Questões de Concurso

Para agente (superior)

Foram encontradas 1.069 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Para viabilizar ambas as formas de execução da TCERestAPI, Jacó precisou modificar a classe principal da aplicação, fazendo com que ela estendesse diretamente determinada classe do Spring Boot.

Jacó fez com que a classe principal da TCERestAPI estendesse a classe do Spring Boot:v

Para garantir a execução antes da atualização visual da tela, Ana deve implementar a sequência de instruções dentro do hook do React:

Para rastrear os objetos processados, José utilizou a estrutura de dados do JavaScript:

De acordo com o Notação BPMN 2.0, para representar uma coleção de dados de saída (Data Output Collection), João deve usar a representação:

Com foco na produção de um aplicativo que atenda aos princípios de usabilidade, o GRUDEV deve:

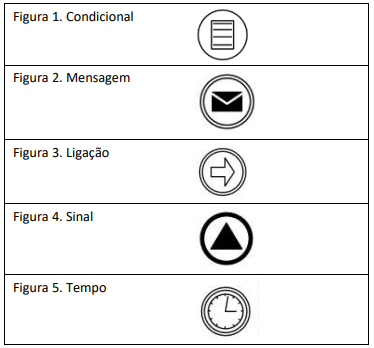

O elemento do tipo evento da notação BPMN 2.0, apresentado acima, que foi utilizado para representar o fim do fluxo do processo por meio do(a):

Em análise de pontos de função, a opção do usuário sobre a autorização para obtenção da localização e a ação de coleta da localização em si pelo aplicativo representam, respectivamente, uma:

O requisito solicitado pelo representante do cliente é categorizado como um requisito de:

Sendo assim, o SisBRAVO atende requisitos tipificados como:

De acordo com a Lei nº 13.709/2018 – Lei Geral de Proteção de Dados (LGPD), nesse contexto, a empresa SisPesSoft atua como:

As informações encontradas por Davi devem ser classificadas como:

Amanda está implementando um WAF do tipo:

A empresa Z encontra-se na fase de verificação da:

Lara repassou ao seu chefe que a transmissão estava com problemas de integridade:

Para atender aos critérios citados, Ana deve escolher a ferramenta:

Todas essas informações compõem a entrada ao algoritmo de zero Trust implantado por João, que pertence à categoria:

Uma característica que não impede uma view de ser atualizável é: