Questões de Concurso

Para analista (médio)

Foram encontradas 288 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

I. “A verificação da configuração de roteadores e o roteamento de pacotes entre redes (por exemplo, falha no protocolo IP que pode causar problemas de roteamento, como endereços IP incorretos ou conflitos de rotas) deve ser feita na camada ____________.”

II. “A investigação de problemas relacionados ao estabelecimento de conexões confiáveis entre dois dispositivos, incluindo controle de fluxo e perda de pacotes (por exemplo, falha no protocolo TCP que pode resultar em perda de pacotes devido a uma janela de controle de fluxo mal configurada ou retransmissão insuficiente) deve ser realizada na camada ____________.”

III. “A camada que deve ser analisada para resolver problemas de endereçamento físico e controle de acesso ao meio (por exemplo, falha no protocolo Ethernet onde colisões excessivas em uma rede local podem ocorrer devido a uma configuração incorreta de duplex ou cabeamento defeituoso) é a camada ____________.”

IV. “Por fim, caso o problema esteja na impossibilidade de acessar aplicações e serviços da internet (por exemplo, falha no protocolo HTTP onde um erro de configuração no servidor ou no proxy pode impedir a comunicação correta entre cliente e servidor, resultando em respostas HTTP 500), a camada ____________ deve ser verificada.”

A sequência está correta em

( ) A liderança deve apenas aprovar a política de continuidade, sem envolvimento direto na sua formulação.

( ) É essencial que a liderança garanta que os objetivos de continuidade estejam alinhados com a direção estratégica da organização. ( ) A liderança deve assegurar que o sistema de gestão seja capaz de atingir os resultados esperados e promova a melhoria contínua.

( ) A responsabilidade de comunicar a importância da gestão de continuidade deve ser delegada apenas aos gestores de nível médio.

( ) A liderança deve apoiar outros papéis gerenciais para demonstrar compromisso com a gestão de continuidade.

A sequência está correta em

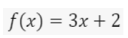

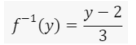

onde ( x ) é o valor numérico da letra (A=1, B=2, C=3, D=4, E=5, F=6, G=7, H=8, I=9, J=10, K=11, L=12, M=13, N=14, O=15, P=16, Q=17, R=18, S=19, T=20, U=21, V=22, W=23, X=24, Y=25, Z=26, Á=27, É=28, Í=29, Ó=30, Ú=31, Â=32, Ê=33, Î=34, Ô=35, Û=36, Ã=37, Õ=38, Ç=39 ). Recentemente foi necessário descriptografar uma mensagem para verificar a integridade dos dados. A sequência numérica criptografada recebida foi: 11, 20, 23, 17, 26, 29, 32, 35, 38. Para descriptografar a mensagem, utiliza-se a função inversa da função afim, que é dada por:

Qual é a palavra de nove letras que corresponde à sequência numérica após aplicar a função inversa da criptografia?

I. A criptografia simétrica é amplamente utilizada em sistemas de pagamento eletrônico para cifrar dados sensíveis como números de cartão de crédito durante a transmissão.

II. Para garantir uma comunicação segura, a chave utilizada na criptografia simétrica deve ser trocada usando um método de criptografia assimétrica.

III. AES (Advanced Encryption Standard) e DES (Data Encryption Standard) são exemplos de algoritmos de criptografia simétrica empregados para proteger transações financeiras on-line.

IV. Um dos principais desafios da criptografia simétrica em sistemas de pagamento é que ela pode autenticar e verificar a integridade das mensagens transmitidas.

Está correto o que se afirma apenas em

1.URG. 2. ACK. 3. PSH. 4. RST. 5. SYN. 6. FIN.

( ) Acrescenta os dados. ( ) Termina a conexão. ( ) Sincroniza os números de sequência durante a conexão. ( ) O valor de campo do ponteiro urgente é válido. ( ) A conexão deve ser redefinida. ( ) O valor do campo de reconhecimento é válido.

A sequência está correta em

I. Após aprovação pelas devidas Comissões da Casa Legislativa, o autógrafo do projeto de lei foi encaminhado ao Prefeito para sanção ou veto.

II. Julgando-o parcialmente contrário ao interesse público, o Prefeito decidiu vetar, dentro do prazo legal, determinada palavra constante no texto de um dos artigos do projeto.

III.O veto foi rejeitado por maioria absoluta dos membros da Câmara.

IV. Considerando a rejeição do veto, o projeto foi enviado ao Prefeito, em quarenta e oito horas, para promulgação.

V. Se o Prefeito não promulgar a lei em quarenta e oito horas de seu recebimento, o Presidente da Câmara a promulgará e se este não o fizer, ao Vice-Presidente caberá fazê-lo em igual prazo.

Analisando de forma isolada os atos descritos de acordo com a Lei Orgânica, conclui-se que há vício no processo legislativo descrito no item: