Questões de Concurso

Para analista de sistemas pleno - infra-estrutura

Foram encontradas 61 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

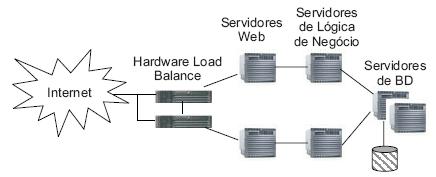

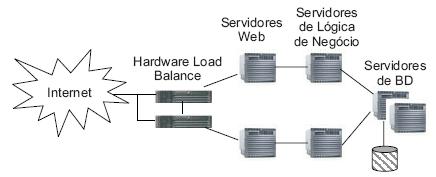

Sobre essa arquitetura, são feitas as afirmativas abaixo.

I - Os protocolos HTTP e HTTPS são protocolos inerentemente com informação de estado, o que facilita o gerenciamento dos estados por parte das aplicações e dos servidores Web, permitindo o balanceamento de carga através da distribuição das chamadas entre os servidores Web.

II - Os cookies podem ser utilizados em alguns casos como alternativa para realizar o controle de estados através do armazenamento de informações no lado do cliente Web (browser), sendo que uma desvantagem desta abordagem é que ela adiciona tráfego extra na rede, além de ser menos segura que o gerenciamento de estado feita no servidor.

III - Se forem utilizadas variáveis de sessão para o gerenciamento de estado em servidores que não permitam o compartilhamento das variáveis entre eles, métodos que implementam afinidade de sessões podem ser utilizados de forma a fazer com que um browser, ao se conectar com um servidor, tenha seus pedidos subseqüentes sempre direcionados para o mesmo servidor. A afinidade de sessão pode prejudicar o balanceamento de carga utilizado em configurações como a apresentada na figura. Está(ão) correta(s) a(s) afirmativa(s):

A fronteira da biodiversidade é azul. Atrás das

ondas, mais do que em qualquer outro lugar do planeta,

está o maior número de seres vivos a descobrir. Os mares

parecem guardar a resposta sobre a origem da vida e uma

5 potencial revolução para o desenvolvimento de medicamentos,

cosméticos e materiais para comunicações.

Prova do mundo escondido na água é a identificação

recente de lulas colossais com mais de dez metros,

de polvos que brilham no escuro e de demônios-do-mar

10 transparentes. No Brasil, será oficialmente anunciada em

breve a identificação de mais uma espécie de baleia em

nosso litoral. Cientistas descobriram no Rio de Janeiro

uma nova espécie de arraia que vive nas trevas. E um

inventário recém-concluído mostrará que Abrolhos tem a

15 maior diversidade marinha de todo o Atlântico Sul.

Conhecemos menos de 5% das criaturas marinhas.

Das planícies abissais - o verdadeiro fundo do mar, que

ocupa a maior parte da superfície da Terra - vimos menos

de 1%. Sabemos mais sobre a superfície da Lua e de

20 Marte do que do fundo do mar. Os oceanos são hoje o

grande desafio para a conservação...[...]

Uma das descobertas mais surpreendentes é o

acréscimo de mais uma espécie à lista de baleias que

ocorrem no litoral brasileiro. Com a baleia-bicuda-de-True

25 encontrada em São Sebastião, São Paulo, sobe para 43

o número de espécies de baleias registradas na costa do

Brasil.

- Essa descoberta mostra que os oceanos são

nossa última fronteira. Desconhecemos até o que existe

30 na costa. O registro de mais uma espécie é um dos mais

importantes dos últimos anos e muda o conhecimento

sobre nossa fauna - afirma um dos autores da descoberta,

o pesquisador Salvatore Siciliano. [...]

A baleia-bicuda-de-True chega a ter seis metros

35 de comprimento e não se imaginava que pudesse chegar

ao litoral brasileiro. Seu registro sairá em breve na revista

científica Global Marine Environment. Encontrar registros

novos de animais tão grandes quanto baleias impressiona,

mas não surpreende os cientistas. Nos últimos anos,

40 descobriram-se não só novos registros mas novas espécies

de peixes e invertebrados marinhos - como estrelas-do-mar,

corais, lulas e crustáceos.

Oficialmente, por exemplo, há 1.300 espécies de

peixes marinhos no Brasil. Mas os especialistas sabem

45 que esse número é muitas vezes maior.

AZEVEDO, Ana Lucia, Revista O Globo, 19 mar. 2006 (com adaptações).

A seqüência correta é:

( ) Só há biodiversidade nos mares.

( ) A fronteira é azul porque diz respeito ao mar e ao céu.

( ) A expectativa é de que haja muita vida desconhecida

nos oceanos.

Em uma das reuniões iniciais para a definição da Política de Segurança da Informação de uma empresa, os participantes estão discutindo afirmativas que foram feitas.

I - A política deve, sempre que possível, indicar alguma forma de punição para aqueles que a desrespeitarem ou, do contrário, ela simplesmente será ignorada. Por exemplo, as punições previstas para o não-cumprimento da política devem respeitar as leis de contrato de trabalho da organização, como a CLT, que prevê desde simples advertências até o desligamento por justa causa.

II - As pessoas, como ativos de informação, também possuem vulnerabilidades, entre as quais não conhecer as normas, não saber os limites, não saber o que é confidencial ou não, entre muitas outras. A política deve endereçar esse tipo de vulnerabilidade, diminuindo o risco de que ameaças consigam explorar as vulnerabilidades das pessoas.

III - A política regula o comportamento sobre o uso da informação em diversos níveis e meios. Sempre que for aplicável, ela deve apontar o responsável pela informação e a forma correta de uso, podendo estabelecer, por exemplo, que o sistema de correio eletrônico deve ser utilizado exclusivamente para fins profissionais relacionados com a empresa em questão.

IV - A classificação dos ativos de informação é uma etapa importante no processo de garantia de segurança da informação. Classificar envolve, por exemplo, inventariar, definir o grau de relevância e identificar esses ativos de informação. Esse processo, além de estruturar e permitir uma gestão mais eficiente dos ativos, contribui significativamente para a análise e tratamento de riscos de segurança da informação.

Com base nos aspectos relacionados à Política de Segurança da Informação em uma empresa estão corretos apenas os conjuntos de afirmativas:

Entre os aspectos importantes relativos à segurança de sistemas de informação, incluiem-se:

I - a existência de um plano de recuperação de desastres associado a uma estratégia de backups freqüentes;

II - a utilização de firewalls para oferecer proteção contra ataques originados de dentro e de fora da rede que estão protegendo, associada a mecanismos de detecção de intrusão;

III - a proteção de dados utilizando senhas e criptografia forte e algoritmos de chave simétrica que utilizam senhas diferentes para encriptação e desencriptação.

Está(ão) correto(s) o(s) item(ns):

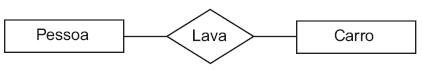

Na transformação deste modelo conceitual Entidade-Relacionamento em um modelo lógico relacional, as cardinalidades do relacionamento entre as entidades exercem papel importante. Dado que se deseja gerar um modelo relacional que atenda à terceira forma normal, pode-se afirmar que sempre darão origem a uma tabela para cada uma das entidades relacionadas os relacionamentos do tipo: