Questões de Concurso

Para auditor

Foram encontradas 11.580 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Esse servidor web foi alvo de um ataque

De acordo com essa norma, além do serviço de tratamento de incidentes, a ETIR poderá oferecer à sua comunidade o serviço de

O intervalo reservado para redes privadas que permite atribuir a maior quantidade de endereços IP é

RPO (Recovery Point Object) é uma métrica essencial na definição de planos de contingência e recuperação de desastre para evitar prejuízos e assegurar a continuidade dos negócios.

Essa métrica tem relação direta com a frequência com que são feitas as cópias de segurança.

Uma empresa que implementa a política de realizar backup diariamente às 2:00 a.m. assumiu um RPO de

O tipo de backup que Pedro deve fazer é o

De acordo com essa sistemática, a etapa Aceitação do Risco consiste em

Assinale esses níveis, na ordem em que são usualmente empregados nessa estratégia.

1. Todas as folhas estão no mesmo nível de profundidade na árvore.

2. Todos os nós podem conter, no máximo, 2g - 1 chaves.

3. Exceto pelo nó raiz, todos os demais nós devem conter, no mínimo, g -1 chaves.

4. Para uma árvore com N chaves, a complexidade do algoritmo de inserção é O(n).

5. Para uma árvore com N chaves, a complexidade do algoritmo de inserção é O(log n).

Estão corretas as afirmativas

I. Tipicamente, data warehouses armazenam dados em esquemas definidos, o que permite otimizar consultas em SQL.

II. Data lakes prestam-se a armazenar dados oriundos de fontes externas, tais como sensores e mídias sociais, dentre outras, com formatos diversificados e estruturas não completamente definidas.

III. Embora haja diferenças importantes, ambos são implementados e operados por meio de Sistemas Gerenciados de Bancos de Dados (SGBD) e coletam dados por meio de ferramentas de ETL.

Está correto somente o que se afirma em

No contexto da execução eficiente de uma consulta, assinale a definição correta para o conceito de Query Plan (Plano de Consulta).

Z = (x – µ) / σ

Na fórmula, “Z” é um fator (ou escore) que permite estabelecer se o valor numérico “x” deve ser considerado um outlier ou não.

Os símbolos “µ” e “σ” empregados na fórmula significam respectivamente:

Dois meses depois da aquisição, João recebeu um e-mail da NewShoes anunciando uma oferta especial de ponta de estoque exclusivamente de calçados de número 48, no âmbito de uma campanha comercial baseada nos dados incorporados.

Nesse contexto, analise as afirmativas a seguir à luz da LGPD.

I. Há violação porque o número do sapato de João é um dado pessoal sensível.

II. Há violação porque não houve consentimento explicito de João para incluir o número de sapato no cadastro.

III. Há violação porque o cadastro foi transferido para outra empresa sem consentimento explícito de João.

Sobre essas afirmativas, é correto afirmar que

A sequência mais adequada de aplicação das fases para essa tarefa, além das fases de entrada e saída, é:

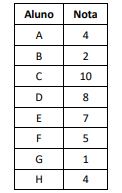

Com relação à técnica de clustering (agrupamento) em tarefas de Data Mining, analise a lista das notas de uma turma de alunos.

À luz do emprego do algoritmo K-means, assinale a distribuição

dos alunos, de acordo com suas notas, em quatro grupos, G0, G1,

G2 e G3.