Questões de Concurso

Para profissional júnior - arquitetura

Foram encontradas 62 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Normalmente, um servidor de aplicação é feito para uma linguagem específica, como Java.

Se um desenvolvedor tiver que escolher um servidor de aplicação para um programa que será feito na linguagem de programação Python, que servidor deverá escolher?

Uma forma de descrever recursos usados no intercâmbio de informações por meio de ontologias é

Entre as características típicas de aplicações distribuídas está a

Um portal que atende a uma variedade de indústrias ou organizações, principalmente agregando informações de várias aplicações empresariais, é conhecido como Portal

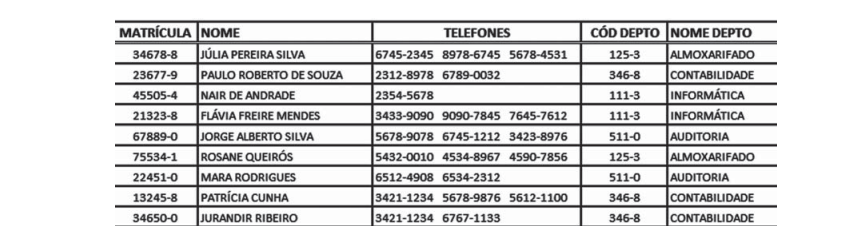

As colunas dessa Tabela têm os seguintes significados:

MATRÍCULA – matrícula do empregado. Chave primária da Tabela. NOME – nome do empregado. TELEFONES – números dos vários telefones de contato do empregado. CÓD DEPTO – código do departamento em que o empregado trabalha. NOME DEPTO – nome do departamento em que o empregado trabalha.

Em relação às formas normais (FN), essa Tabela

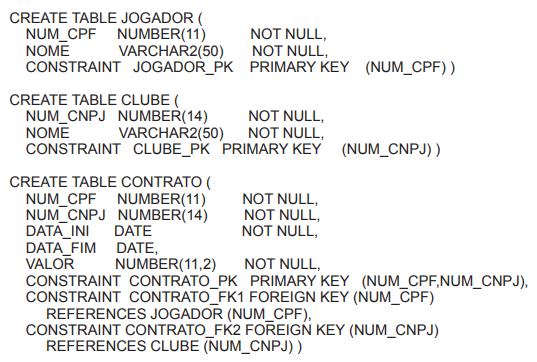

O esquema relacional a seguir é usado por uma federação de futebol para registrar contratos que jogadores têm com clubes que disputam os campeonatos organizados pela federação. Esse esquema é usado para gerenciar um banco de dados com as seguintes características:

• a tabela CONTRATO implementa uma relação de N:M entre jogadores e clubes;

• um contrato possui data de início (DATA_INI) e data de término (DATA_FIM);

• um jogador pode ter no máximo um contrato em vigência;

• contratos em vigência são caracterizados pela ausência de valor (NULL) na coluna DATA_FIM;

• alguns jogadores, por serem recém-promovidos das categorias de base, podem não ter contrato algum registrado no banco de dados.

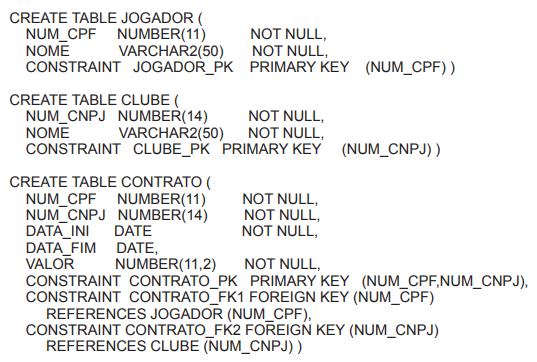

O esquema relacional a seguir é usado por uma federação de futebol para registrar contratos que jogadores têm com clubes que disputam os campeonatos organizados pela federação. Esse esquema é usado para gerenciar um banco de dados com as seguintes características:

• a tabela CONTRATO implementa uma relação de N:M entre jogadores e clubes;

• um contrato possui data de início (DATA_INI) e data de término (DATA_FIM);

• um jogador pode ter no máximo um contrato em vigência;

• contratos em vigência são caracterizados pela ausência de valor (NULL) na coluna DATA_FIM;

• alguns jogadores, por serem recém-promovidos das categorias de base, podem não ter contrato algum registrado no banco de dados.

Qual consulta permite recuperar do banco de dados várias linhas contendo, cada uma delas, o nome do jogador, o nome do clube e o valor do contrato, em vigência ou já encerrado, em que o valor do contrato seja igual a MV?

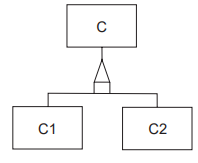

A Figura a seguir exibe, por meio de um diagrama E-R, o modelo conceitual de um banco de dados.

A generalização acima é total (completa) e compartilhada (sobreposta).

Os elementos do conjunto abaixo pertencem ao banco de dados em questão, além de serem instâncias da entidade C.

C={x1,x2,x3,x4,x5,x6,x7,x8,x9}

Quais conjuntos NÃO violam as regras definidas nesse

modelo conceitual?

Já um relacionamento também pode ter atributos

A integridade referencial desse banco de dados relacional estará garantida quando, para qualquer tupla de S, o valor para A4

A 1ᵃ Forma Normal estabelece que as tabelas não devem permitir atributos

Para isto, ele conta com vários recursos, entre os quais

Nessa operação, antes do envio da chave simétrica, o remetente deve assinar essa chave e, em seguida, criptografá-la com a chave

O elemento presente no certificado digital do signatário que possibilita fazer a validação da sua assinatura digital é a chave

Um exemplo desse tipo de código malicioso é o

Um exemplo de criptografia simétrica com cifragem de bloco é o

O componente que opera no nível de aplicação e visa a intermediar a comunicação entre clientes da rede interna e servidores da rede externa, para impor a política de segurança da empresa, é o