Questões de Concurso

Para analista de tecnologia da informação - suporte técnico

Foram encontradas 553 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere o código Python 2.7 a seguir.

L=[6,5,4,3,2,1]

for k in range(-3,3):

print L[k]

A execução desse código exibe os números:

I. O processo filho herda o PID do processo pai.

II. Pai e filho rodam (run) em espaços de memória diferentes.

III. O filho herda todos os sinais de tempo do pai, no estado em que se encontram na execução da função fork.

IV. Em caso de sucesso, a função fork retorna zero no processo pai.

O número de afirmativas corretas é:

Por meio da PowerShell, o script adequado para essa remoção é:

Um método HTTP é denominado idempotente se:

Sobre as tecnologias que oferecem suporte à Arquitetura Orientada a Serviços (SOA), é correto afirmar que:

A diretiva que define o diretório base onde as páginas web devem ser armazenadas para disponibilização pelo servidor Apache é:

Sobre microsserviço, é correto afirmar que:

Para assegurar esse nível de isolamento, deve ser implementado na nuvem pública o seguinte mecanismo:

Para segmentar a rede, Sérgio deve dividir os endereços pelos departamentos em:

- exigir a necessidade de captura e exibição dos pacotes ou estatísticas sobre os pacotes;

- gerar gráficos de desempenho ao longo do tempo para ajudar a detectar tendências;

- rodar algoritmos de programação linear para ajudar o gerente a aperfeiçoar a arquitetura da rede.

Com o objetivo de aderir às premissas do modelo FCAPS, Renata deve usar, respectivamente, as ferramentas de:

Dentre os serviços prestados à camada de rede pela camada de enlace, o que melhor se enquadra para a resolução do problema é o serviço:

Para melhorar a taxa de acerto na identificação das ameaças, Amanda deve:

- implementar a segurança em camadas mais baixas do modelo TCP (Transmission Control Protocol) / IP (Internet Protocol) de forma a não ter perda relevante de performance da rede;

- ser transparente aos usuários finais sem afetar suas aplicações;

- garantir o sigilo, a integridade e a autenticidade; e - reduzir o overhead de gerenciamento de rede.

Baseado nos critérios definidos pelo CIO, a segurança da rede deve ser implementada por meio do uso do:

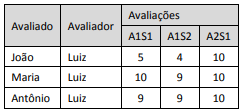

Ao investigar o ocorrido, a equipe de segurança detectou a modificação deliberada da avaliação no banco de dados do sistema.

O princípio de segurança da informação violado foi o da:

Numa palavra de 6 bits, o número -31 seria representado como:

Sabe-se que cada pessoa tem seus próprios CPF e RG e um único nome, embora possa haver homônimos.

Sendo assim, a dependência funcional que NÃO existe entre os atributos dessa tabela é:

document.getElementById('demo').innerHTML = Date()

Numa página web na qual esse código seja aplicado, o elemento que é compatível com a estrutura do comando para receber a data corrente é: