Questões de Concurso

Para tecnologia da informação

Foram encontradas 165.442 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

O teste de penetração é um controle que visa avaliar a resiliência dos ativos empresariais por meio da identificação e exploração de pontos fracos (inclusive no que se refere a pessoas e processos) e da simulação dos objetivos e ações de um invasor.

HAZOP é um exame estruturado e sistemático de uma operação planejada e tem, entre outros, o objetivo de identificar e avaliar problemas que possam representar riscos para o equipamento.

A técnica Delphi é utilizada para realizar o tratamento de riscos após a mensuração da probabilidade e após as consequências dos riscos terem sido obtidas, sendo aplicada no nível operacional.

No âmbito da política de segurança da informação (PSI) de determinada organização, recomenda-se que as políticas específicas por temas — tais como controle de acesso, segurança física e do ambiente e gestão de ativos — sejam alinhadas e complementares à PSI da organização.

Um arquivo .gitlab-ci.yml no GitLab é usado para definir os stages e jobs do pipeline, além de especificar variáveis de ambiente, configurar regras de deploy e definir condições para a execução dos jobs.

O comando git cherry-pick permite aplicar um commit específico de uma branch a outra branch, reaplicando o commit na branch atual com um novo hash, sem a necessidade de mesclar toda a branch de origem.

Com base no código precedente, cuja estrutura permite que o gerenciador de controle de serviços do Windows gerencie e controle corretamente o serviço, julgue o item a seguir.

O comando new MyService() permite inicializar o ciclo de vida dos serviços, criados na matriz de serviço, que serão executados simultaneamente.

Tendo como base o trecho precedente, julgue o próximo item, relativo a conceitos associados ao Bootloader.

O arquivo /boot/initrd.img-5.4.0-144-generic é o initrd correspondente ao kernel que está sendo carregado, e contém drivers e utilitários essenciais para a inicialização do kernel.

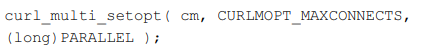

Considerando a linha de código precedente, julgue o item seguinte, em relação à biblioteca libcurl.

A função curl_multi_setopt configura o número máximo de conexões simultâneas que o gerenciador de múltiplas conexões (CURLM) pode manter abertas ao mesmo tempo.

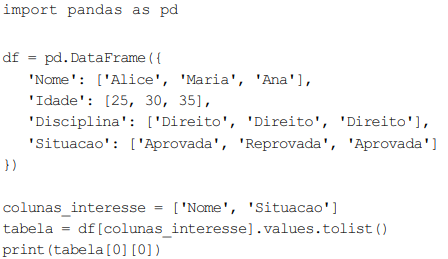

Com base no código precedente, julgue o item que se segue, relativo à linguagem de programação Python, considerando que o ambiente em uso possua as bibliotecas necessárias instaladas.

Ao se executar esse trecho de código, será exibido o resultado a seguir.

['Alice', 'Aprovada']

Com base no trecho de código precedente, escrito em Rust, que cria um contador, julgue o item a seguir.

A instrução let counter = Arc::new(0); combina exclusão mútua com contagem atômica de referência e garante acesso seguro e exclusivo a dados entre threads.

Bancos de dados em memória são inerentemente mais seguros contra falhas de energia que bancos de dados em disco, pois eles armazenam todos os dados em uma cache volátil que é sincronizada automaticamente com o armazenamento persistente.

Em bancos de dados NoSQL distribuídos, o uso de replicação embasada em quórum pode introduzir latência adicional nas operações de escrita, uma vez que um número específico de réplicas deve confirmar a operação antes que ela seja considerada bem-sucedida, o que pode impactar o tempo de resposta do sistema.

Um data lake funciona como uma arquitetura de armazenamento que requer que todos os dados sejam estruturados e limpos antes de serem armazenados.

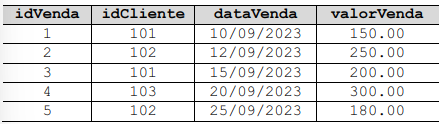

A operação para adicionar uma coluna nova à tabela vendas é realizada por meio de DML.

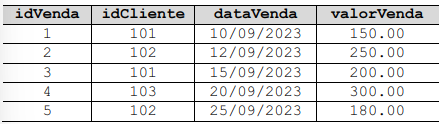

A execução do comando SQL a seguir apresentará a soma de todas as vendas cujo valor excede 150.00.

SELECT SUM(valorVenda) FROM vendas WHERE valorVenda > 150.00;

As tarefas de eliminar registros da tabela vendas e de criar um índice para otimização de consultas devem ser executadas com DDL.

A integridade referencial garante que os valores de chaves estrangeiras correspondam aos valores válidos na tabela referenciada, mas não impede que essas chaves sejam nulas, desde que a coluna permita valores nulos.

No âmbito da modelagem dimensional, as tabelas de fato armazenam medidas quantitativas que representam eventos de negócios, enquanto as tabelas dimensão contêm dados descritivos que auxiliam na interpretação e na análise das métricas da tabela de fato.

Para que uma tabela de funcionários, que inclua o departamento e o gerente do departamento, esteja na terceira forma normal, é necessário que ela seja dividida para que as informações do gerente estejam armazenadas em uma tabela separada, eliminando-se a dependência transitiva entre funcionário e gerente.