Questões de Concurso Para tecnologia da informação

Foram encontradas 163.795 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Engenharia social é uma técnica utilizada por hackers para explorar a confiança e a ingenuidade humana para obter informações confidenciais ou acesso a sistemas. Ao invés de atacar diretamente uma rede ou sistema, os hackers aproveitam-se da ingenuidade ou desconhecimento das vítimas, utilizando métodos persuasivos para enganá-las.

São exemplos de ataques de engenharia social:

Assinale a alternativa CORRETA:

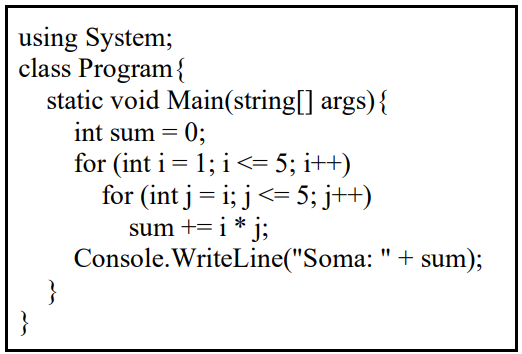

Considere o trecho de código escrito na linguagem

CSharp apresentado a seguir.

Ao executar o código acima, qual será o valor exibido

no console:

A arquitetura Zero Trust é uma abordagem de segurança de rede que desafia o modelo tradicional de segurança baseada em perímetro. Tal modelo pressupõe que tudo dentro da rede é confiável e tudo fora dela é potencialmente perigoso. Em vez disso, o Zero Trust opera com o princípio de "nunca confie, sempre verifique". Isso significa que nenhuma entidade, seja dentro ou fora da rede, é automaticamente confiável.

Sobre os princípios fundamentais da arquitetura Zero

Trust, analise os itens a seguir:

I. Microsegmentação: dividir a rede em segmentos menores, e controlar o acesso em cada um desses segmentos, mitigando movimentação lateral de atacantes que tenham penetrado a rede.

II. Maior Privilégio: Este princípio defende que usuários administradores devem ter níveis elevados de acesso para realizar quaisquer tarefas no sistema.

III. Verificação Contínua: Em vez de confiar implicitamente em usuários ou dispositivos após a autenticação inicial, o Zero Trust exige uma verificação contínua de identidades e dispositivos antes de conceder acesso a recursos.

Está(ão) CORRETO(S):

As licenças de software são acordos legais que determinam como um programa pode ser utilizado, modificado e distribuído. Existem vários tipos de licenças, cada uma com suas próprias restrições e permissões. Em licenças de software livre, por exemplo, o software é disponibilizado com seu código-fonte e pode ser usado, modificado, e distribuído livremente, desde que sejam seguidos os termos da licença.

Sobre licenças de software livre, analise os itens a

seguir:

I. A GNU General Public License (GPL) é uma licença

"copyleft", o que significa que qualquer software

derivado de um software licenciado sob a GPL

também deve ser licenciado sob a GPL.

II. A Apache License permite o uso, modificação e distribuição do software, mesmo para fins comerciais, sem a obrigação de redistribuir o códigofonte modificado sob a mesma licença.

III. A Massachusetts Institute of Technology (MIT) License permite o uso, modificação e redistribuição do software, incluindo versões fechadas (proprietárias), sem restrições.

Está(ão) CORRETO(S):

Sobre funções hash, analise os itens a seguir:

I. O SHA1 é uma função de hash que gera como resultado um resumo de 128 bytes.

II. O SHA2 é composto por uma família de algoritmos que incluem versões como SHA-224, SHA-256, SHA-384 e SHA-512.

III. SHA-3 é um subconjunto da família primitiva criptográfica Keccak.

Está(ão) CORRETO(S):