Questões de Concurso

Para tecnologia da informação

Foram encontradas 163.553 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

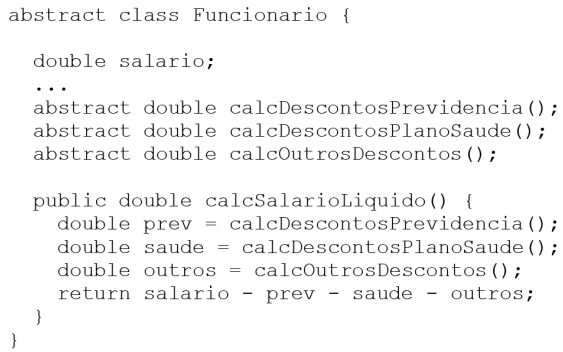

Qual é o padrão de projeto implementado em calcSalarioLiquido?

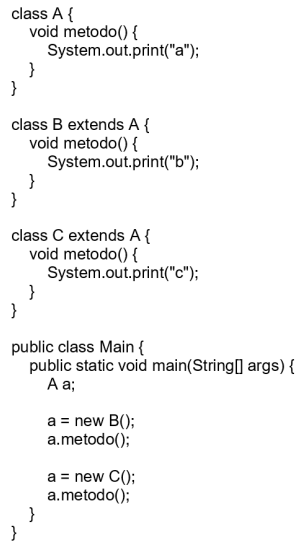

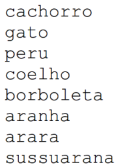

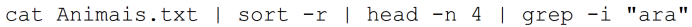

Considere que é executado o seguinte comando no terminal, no mesmo diretório do arquivo:

Assinale a alternativa que apresenta a saída do comando no terminal (se for mais de uma palavra, considere que no terminal são exibidas em linhas distintas, sem vírgulas).

Esse sistema adicionou, em relação à sua versão anterior, uma série de gestos inéditos baseados em toques e introduziu uma nova maneira de como os “apps” deveriam parecer e se comportar na interface Metro (“Metro UI”): um aplicativo por vez toma conta de toda a tela e roda, livre de distrações como botões e barras de menus. Essa interface Metro tinha um design simples, limpo e personalizável. Nela, era possível encontrar a tela “Start”, composta por mosaicos formados por “blocos” dinâmicos com animações, que davam acesso a aplicativos ou exibiam informações atualizadas continuamente. Um dos grandes problemas das suas primeiras versões era o fato de a interface ser muito dependente de toques, o que tornava seu uso impraticável em equipamentos que não tivessem uma tela touchscreen. Para resolver isso, a prévia do sistema disponibilizava a interação no “trackpad”.

[Adaptado do site do techtudo da plataforma g1: https://www.techtudo.com.br/listas/2023/04/versoes-do-windows-veja-toda-evolucao-dosistema-em-ordem-cronologica-edsoftwares.ghtml]

Essa citação só pode estar se referindo a qual sistema?