Questões de Concurso

Para tecnologia da informação

Foram encontradas 163.551 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

HTTP/1.1 200 XXXX

Connection: close

Considerando-se esse trecho inicial de uma mensagem de resposta HTTP, é correto afirmar que XXXX representa

I Um servidor do WSUS pode ser a fonte de atualização de outros servidores do WSUS existentes em uma organização.

II É possível aprovar a instalação de atualizações para todos os computadores na rede do WSUS ou para grupos de computadores diferentes.

III O WSUS destina-se a instalar atualizações, não sendo possível a remoção de uma atualização que já esteja instalada.

Assinale a opção correta.

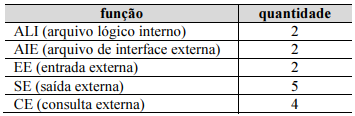

Com base na tabela precedente, que apresenta as quantidades de funções para uma aplicação, utilizando-se a contagem estimativa de pontos de função por meio da técnica NESMA, é correto afirmar essa aplicação tem uma quantidade de pontos de função brutos igual a

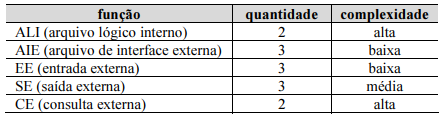

Tendo como base a tabela precedente, que apresenta as quantidades de funções e os respectivos níveis de complexidade para uma aplicação, e utilizando a contagem detalhada de pontos de função com base na IFPUG, assinale a opção que corresponde à quantidade de pontos de função brutos dessa aplicação.

“_____________ é um protocolo de rede padrão usado para transferir arquivos entre um cliente e um servidor em uma rede TCP/IP. Ele não criptografa os dados nem as credenciais transmitidas, tornando-o vulnerável a ataques de interceptação. Para transferência segura, um protocolo como o _____________ é suficiente.”

Analise as seguintes informações sobre as funções do Excel 2010.

I. A função POS retorna o valor positivo de um número.

II. A função ARRUMAR remove os espaços de uma cadeia de texto, com exceção dos espaços simples entre as palavras.

III. A função TRUNCAR trunca um número para reduzir o número de casas decimais ao valor definido no segundo argumento.

Está(ão) CORRETO(S):

Analise as seguintes afirmativas sobre tipos de rootkit em termos de local de instalação e atuação.

I. Rootkits que podem ser instalados no núcleo do sistema operacional.

II. Rootkits que podem ser instalados no MBR ou na tabela de partição do disco rígido.

III. Rootkits que podem ser instalados em componentes como BIOS e UEFI.

Assinale a alternativa CORRETA:

Analise as seguintes afirmativas sobre tais componentes/tecnologias de hardware.

I. A qualidade do sinal pode degradar significativamente em cabos longos, especialmente a resoluções mais altas.

II. Só transmite sinal de vídeo, sendo necessário utilizar um cabo separado para transmitir áudio.

III. Suporta resoluções que podem chegar a 4K e 8K.

Analise as afirmações apresentadas e marque a alternativa que RELACIONA CORRETAMENTE as afirmações e tipos de interface de transmissão de vídeo.

Analise as seguintes afirmativas sobre diferentes tipos de spyware.

I. Spywares desta categoria registram cada tecla pressionada pelo usuário no teclado. Isso permite que os atacantes obtenham informações confidenciais, como senhas, números de cartão de crédito e mensagens privadas.

II. Spywares desta categoria monitoram as atividades de navegação do usuário para exibir anúncios personalizados.

III. Um tipo específico de spyware usado para espionagem pessoal, frequentemente instalado em dispositivos de parceiros ou ex-parceiros para monitorar atividades como localização, mensagens e chamadas.

Analise as alternativas e marque a que RELACIONA CORRETAMENTE as afirmações e tipos de Phishing descritos.

Assinale a alternativa que PREENCHE CORRETAMENTE a lacuna da afirmação apresentada:

Analise as seguintes informações sobre os atalhos do Word 2010.

I. Ctrl + B: aplica negrito ao texto selecionado.

II. Ctrl + F: permite buscar por texto no documento.

III. Alt + Ctrl + D: permite inserir nota de fim no documento.

Está(ão) CORRETA(S):

Analise as seguintes afirmações que descrevem dois dos três pilares da segurança da informação:

I. Garantia de que a informação não seja alterada de forma não autorizada.

II. Proteção da informação contra acesso não autorizado.

Assinale a alternativa que RELACIONA CORRETAMENTE as afirmações apresentadas e com os pilares da tríade da segurança da informação.

Analise as seguintes afirmativas sobre tais componentes/tecnologias de hardware.

I. Tanto o USB 2.0 como o USB 3.0 funcionam em modo full-duplex, permitindo que os dados sejam transferidos em ambas as direções simultaneamente (enviar e receber ao mesmo tempo).

II. O USB 3.0 oferece uma taxa de transferência superior em comparação com o USB 2.0.

III. O conector USB tipo C é sempre utilizado com o padrão USB 3.0.

Está(ão) CORRETA(S):