Questões de Concurso

Para tecnologia da informação

Foram encontradas 162.274 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

No que se refere à segurança da informação, julgue o item subsecutivo.

Nos golpes cibernéticos promovidos com base em engenharia social, em geral, os invasores têm como objetivos a interrupção ou corrupção de dados para causar danos ou incômodos e obtenção de algum valor, tal como dinheiro ou acesso a informações ou a dados pessoais ou sigilosos.

Julgue o próximo item, referente à certificação digital e à gestão de risco.

No Brasil, os certificados digitais são obtidos por meio de autoridades certificadoras reconhecidas da ICP-Brasil; os certificados mais comuns funcionam como assinaturas digitais que conferem valor jurídico aos documentos assinados, havendo, também, certificados de sigilo e de tempo.

Julgue o próximo item, referente à certificação digital e à gestão de risco.

De acordo com a ABNT NBR ISO/IEC 27005, um risco é a fonte de um potencial dano, ou uma situação com a capacidade potencial para causar uma perda.

Julgue o seguinte item, que trata de proteção contra softwares maliciosos e de sistemas de detecção de intrusão.

No ciclo de operação dos malwares, existe uma etapa conhecida como exfiltração, muito usada em ransomwares; nessa etapa, o malware envia os dados ou fornece ao agente malicioso uma forma de monetizar a situação.

Julgue o seguinte item, que trata de proteção contra softwares maliciosos e de sistemas de detecção de intrusão.

O IDS (Intrusion Detection System) é disponibilizado sob a forma de um software instalado em um endpoint, de um hardware dedicado conectado à rede ou mesmo como uma solução de serviço em nuvem; independentemente da forma de disponibilização, o sistema vai usar, pelo menos, um dos principais métodos de detecção a ameaças: detecção baseada em assinatura ou baseada em anomalias.

Em relação à segurança de redes sem fio e a protocolos de segurança, julgue o item a seguir.

O WPA2 usa o algoritmo de criptografia SAE (simultaneous authentication of equals), enquanto o WPA3 usa o algoritmo AES (advanced encryption standard); apesar de ser o protocolo de segurança mais moderno, o WPA3 não é o mais utilizado.

Em relação à segurança de redes sem fio e a protocolos de segurança, julgue o item a seguir.

Uma das diferenças entre VPN IPSec e VPN SSL está nas camadas do modelo de referência OSI em que os protocolos operam: enquanto os IPSec são aplicados nas camadas de rede e transporte, os SSL criptografam os dados na camada superior de aplicações.

Considere a seguinte sequência de passos para ordenar o vetor:

O algoritmo de ordenação utilizado foi o

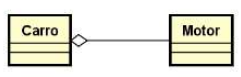

Considere o seguinte diagrama de classe UML:

Nesse diagrama, está sendo realizado uma

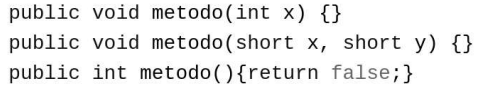

Considere as seguintes declarações de métodos na linguagem de programação Java:

A técnica aplicada nas três declarações é

I. Uma das características mais marcantes do modelo em espiral é a sua ênfase na identificação, análise e mitigação de riscos.

II. Segue a abordagem de passos sistemáticos do modelo cascata, incorporando-os a uma estrutura iterativa.

III. É uma abordagem realista para o desenvolvimento de sistemas e software de grande porte.

Considerando-se V para verdadeiro e F para falso, o julgamento correto das afirmativas é