Questões de Concurso

Para tecnologia da informação

Foram encontradas 166.325 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Processos conhecidos como ETL são comumente utilizados no contexto de arquiteturas de soluções de BI. A etapa do ETL onde ocorre remoção de dados duplicados, correção de erros, conversão de formatos de dados, agregação de dados e enriquecimento de dados com informações adicionais é:

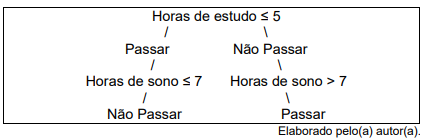

A partir da árvore acima, depreende-se que se um estudante

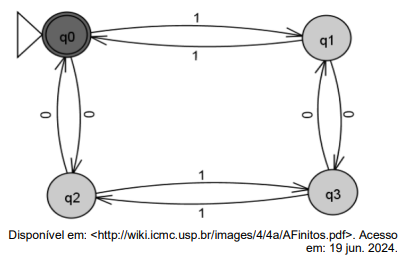

Analise este autômato concebido no software JFLAP a seguir.

A única cadeia de caracteres aceita pelo autômato acima é:

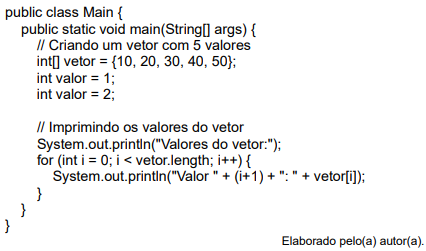

Ao analisar o código Java apresentado, pode-se perceber que ele contém um erro do tipo:

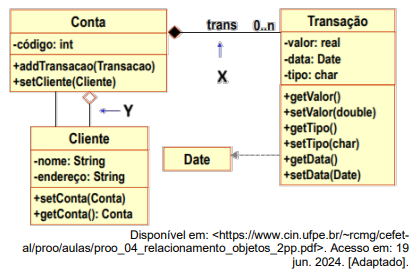

As associações indicadas pelas letras X e Y no diagrama de classes apresentado acima são, respectivamente:

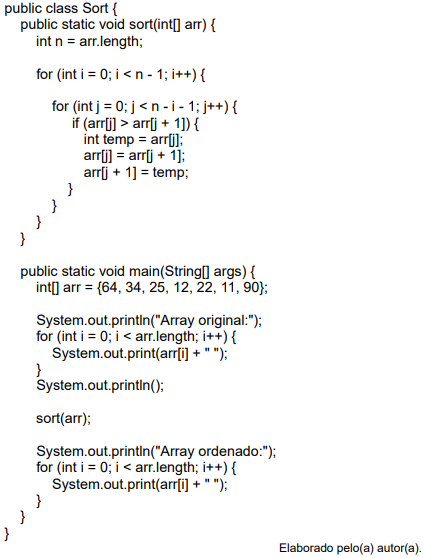

O código apresentado refere-se ao Algoritmo de Ordenação conhecido como:

4 8 1 3 8 1 3 1 3 5 1 3

Elaborado pelo(a) autor(a).

Considerando a representação de como a estrutura se comporta durante as operações sucessivas de adição e remoção de elementos, infere-se que a estrutura de dados é uma:

A segurança da informação é um aspecto crítico da informática. Nesse tema, qual das seguintes práticas é essencial para garantir a segurança dos dados em um computador?

Em uma rede corporativa do SAMU, é essencial garantir a segurança e a disponibilidade dos dados e serviços. Qual das opções abaixo descreve a melhor prática para assegurar que os dados confidenciais dos pacientes sejam protegidos durante a transmissão pela rede?

Associe as colunas sobre os conceitos e ferramentas de segurança da informação:

1. SSL/TLS

2. Firewall

3. Anti-vírus

4. VPN

a) Protege contra malware.

b) Cria uma conexão segura entre dispositivos através da internet.

c) Estabelece conexões seguras na web.

d) Filtra tráfego de rede baseado em regras de segurança.

Qual alternativa apresenta a correta associação entre as colunas acima?

Em relação à configuração de uma rede Ethernet, analise as assertivas:

I. A configuração adequada dos endereços IP é essencial para a comunicação na rede.

II. O uso de VLANs (Virtual Local Area Networks) pode segmentar o tráfego de rede para melhorar a segurança e a eficiência.

III. Todos os dispositivos em uma rede Ethernet devem ter o mesmo endereço MAC para evitar conflitos de rede.

Está(ão) CORRETA(S):