Questões de Concurso

Para tecnologia da informação

Foram encontradas 166.243 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Para garantir que os testes sejam feitos de forma isolada, de acordo com as melhores práticas de testes, o programador deve

Qual é o propósito de criar um fork no Git?

O objetivo “Compromisso da gerência executiva com a tomada de decisões de TI” está relacionado à seguinte dimensão do BSC de TI:

No primeiro segmento, o(s)

No entanto, quando a alocação encadeada não adota a File Allocation Table (FAT), ocorre

No escalonamento não preemptivo, depois que a CPU é alocada a um processo, o processo só é removido da CPU quando ele passa para o estado de espera ou quando

Esse tipo de estação é a

No processo decisório, o projetista deve considerar que o protocolo UDP

I - a comunicação interprocessos deve ser eficiente;

II - o processo de criação e destruição deve ser eficiente;

III - deve ser permitido que os processos compartilhem um mesmo espaço de endereçamento e dados.

Qual unidade de execução em sistemas operacionais atende aos requisitos apresentados?

Dentre esses princípios, um dos mais importantes é o da irretratabilidade, que tem por objetivo

O gestor de TI, em reunião com seus auxiliares e considerando a importância da autenticação e do controle de acesso, solicita sugestões e opiniões com corretas e relevantes justificativas sobre o emprego de tecnologias seguras para aplicações empresariais sensíveis.

Qual sugestão o gestor de TI implementará?

Em um comparativo entre essas duas opções, o endereçamento IPv6

I. No spoofing de ARP, os invasores falsificam números de telefone para que as ligações pareçam vir de um código de área local ou se pareçam de uma organização confiável.

II. No spoofing de e-mail, os invasores alteram endereços, arquivos de assinatura, logotipos e outros elementos visuais de um e-mail para ocultar a origem ou o propósito verdadeiro.

III. No spoofing de IP, o invasor tenta obter acesso não autorizado a um sistema enviando mensagens de um endereço IP falso para parecer que a mensagem foi originada de uma fonte confiável.

Está correto o que se afirma em

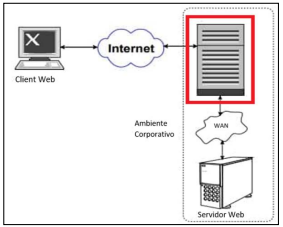

Considerando a descrição do recurso implementado e o item selecionado no diagrama elaborado, pode-se afirmar que o recurso em questão é:

I. Remover os direitos de administrador nos endpoints, pois, para a maioria dos usuários, não há justificativa para ter acesso de administrador em uma máquina local.

II. Aplicar regras de acesso com privilégios mínimos por meio do controle de aplicativos, bem como outras estratégias e tecnologias para remover privilégios desnecessários.

III. Limitar a associação de uma conta privilegiada ao menor número possível de pessoas e minimizar o número de direitos para cada conta privilegiada.

Está correto o que se afirma apenas em