Questões de Concurso

Para tecnologia da informação

Foram encontradas 166.243 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

1. FCFS.

2. SJF.

3. Round Robin.

4. Prioridade.

( ) Prioriza os processos com menor tempo de execução restante.

( ) Os processos são executados na ordem em que chegaram.

( ) Cada processo recebe uma fatia de tempo para execução.

( ) Os processos são executados de acordo com sua prioridade atribuída.

A sequência está correta em

I. O SNMP (Simple Network Management Protocol) é um protocolo usado em ambientes de rede para monitorar e gerenciar dispositivos de armazenamento de dados, como servidores e unidades de armazenamento em rede, além de realizar a transferência de dados entre dispositivos.

II. A principal função de um LogServer em um ambiente de TI é gerar trilhas de auditoria para automatizar a resolução de problemas de rede e aplicativos.

III. A diferença entre SLI (Indicador de Nível de Serviço) e SLO (Objetivo de Nível de Serviço), em um Acordo de Nível de Serviço (SLA), é que o SLI se refere a uma métrica de desempenho, enquanto o SLO, a uma instrução do desempenho esperado.

IV. Os Indicadores-Chave de Performance (KPI) são métricas quantitativas que avaliam o desempenho de um sistema.

Está correto o que se afirma apenas em

( ) Permite que múltiplos dispositivos em uma rede privada compartilhem o mesmo endereço IP público.

( ) Altera os endereços IP dos pacotes enquanto são roteados pela rede.

( ) Aumenta a segurança da rede, ocultando os endereços IP internos.

( ) Pode ser usado para economizar endereços IP públicos.

A sequência está correta em

( ) Pode ser usado apenas como um balanceador de carga e não como um proxy reverso.

( ) Utilizado para melhorar a disponibilidade, escalabilidade e desempenho de aplicativos da Web.

( ) Não oferece recursos de métricas e monitoramento do sistema.

A sequência está correta em

( ) É possível criar um documento do zero a partir de modelos disponíveis no Microsoft Word 2019. ( ) Permite que o usuário adicione imagens aos seus textos. ( ) Permite extrair dados de qualquer tipo de banco de dados utilizado pelo usuário. ( ) Pode ser usado como um sistema capaz de converter o código fonte de programas já desenvolvidos.

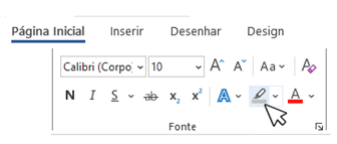

Assinalar a alternativa apresenta o efeito do realce de texto.