Questões de Concurso

Para tecnologia da informação

Foram encontradas 166.243 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Qual é o procedimento correto para alterar o tamanho do slide no PowerPoint?

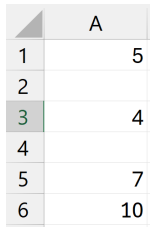

[Questão Inédita] Considere uma planilha do Microsoft Excel 365 preenchida com os seguintes valores:

Com base na imagem exibida, que mostra o intervalo de células de A1 até A6, em que as

células A2 e A4 estão vazias, qual fórmula deve ser utilizada para contar o número de

células vazias nesse intervalo?

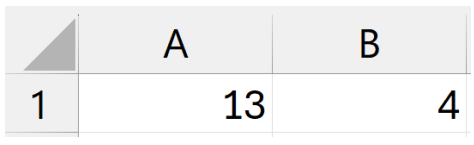

[Questão Inédita] Considere uma planilha do Microsoft Excel 365 preenchida com os seguintes valores:

O valor retornado pela fórmula =MOD(A1;B1) ao ser inserida na célula A2 é

Sobre banco de dado NoSQL orientado a grafos, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

I. Se compararmos com um banco de dados relacional, os nós de um grafo correspondem às colunas de uma tabela.

II. As operações de junção nesse tipo de banco são frequentemente mais eficientes do que em bancos de dados relacionais, pois utilizam chaves estrangeiras para realizar o relacionamento entre os nós.

III. Diferentemente dos outros tipos de banco de dados NoSQL, bancos orientados a grafos não são próprios para se trabalhar com um grande volume de dados.

As afirmativas são, respectivamente,

Com relação aos bancos de dados NoSQL orientados a documentos, avalie se as afirmativas a seguir são verdadeiras (V) ou falsas (F).

( ) Utilizam um modelo de dados flexível, e permitem o armazenado de dados em formatos como JSON e BSON.

( ) São comumente mais escaláveis verticalmente do que bancos de dados relacionais, permitindo dessa forma a distribuição de dados entre múltiplos servidores.

( ) Nesse tipo de banco de dados, a normalização dos dados é frequentemente utilizada para melhorar a consistência dos dados e evitar redundância.

As afirmativas são, respectivamente,

No contexto de segurança de banco de dados em SGBDs, os itens a seguir às respectivas caraterísticas.

1. DAC (Discretionary Access Control)

2. MAC (Mandatory Access Control)

( ) é mais rígido e hierarquizado.

( ) determinado usuário terá direitos de acesso diferentes sobre objetos diferentes.

( ) cada objeto de dados é assinalado com um certo nível de classificação, e cada usuário recebe certo nível de liberação. O acesso a determinado objeto de dados só pode ser feito por usuários com a liberação apropriada.

( ) é mais flexível.

Assinale a opção que indica a associação correta, na ordem

apresentada.

De acordo com Date, as questões de segurança de dados são frequentemente associadas a questões de integridade de dados, mas os dois conceitos são na realidade bastante diferentes. Com base nisso, faça a associação correta.

1. Falha de Integridade

2. Falha de Segurança

3. Falha de segurança e integridade

( ) Um funcionário que não deveria ter acesso a relatórios financeiros confidenciais consegue visualizar esses relatórios devido a permissões mal configuradas.

( ) Um hacker invade um sistema e altera registros de notas fiscais para fraudar o sistema.

( ) Um operador de banco de dados insere manualmente registros de transações financeiras com valores incorretos.

( ) Devido a um erro no sistema, uma transação de banco de dados é interrompida no meio, resultando em um estado inconsistente dos dados.

Assinale a opção que indica a associação correta, na ordem

apresentada.

Sabendo-se que o dado original permanece íntegro e não cifrado no banco de dados, a técnica utilizada foi