Questões de Concurso

Para tecnologia da informação

Foram encontradas 166.246 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

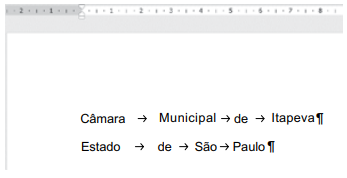

Um usuário abriu a janela Localizar e substiuir e digitou um caractere de espaço em branco (“ ”) no campo “Localizar:” e depois digitou dois pontos ( “:” ) no campo “Substituir por:”, e finalmente clicou em Substituir Tudo.

Assinale a alternativa com o resultado da operação, sem as marcas de parágrafo ativadas.

I. Após a fase de “Preparação dos dados” ocorre a fase de “Compreensão dos dados”.

II. Durante a fase de “Mineração de Dados” ocorre a aplicação de algoritmos de mineração de dados buscando a extração de padrões.

III. Durante a fase de “Preparação dos Dados”, pode ocorrer a construção de novos atributos a partir de outros já existentes.

Está correto o que se afirma em

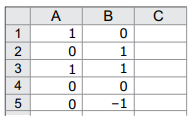

Tem-se a seguinte planilha criada no Microsoft Excel 2016, em sua configuração original.

Um usuário inseriu na célula C1 a função =SEERRO(A1/B1;1), e depois clicou com o botão principal do mouse na alça de preenchimento da célula C1 e, sem soltar o botão do mouse, arrastou até a célula C5, quando, finalmente, soltou o botão principal do mouse.

Assinale a alternativa com o conteúdo, respectivamente,

das células C1, C2, C3, C4 e C5.

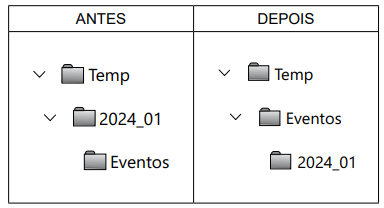

Assinale a alternativa que indica o(s) passo(s) que deve(m) ser executado(s) para transformar a estrutura do momento ANTES para o momento DEPOIS.

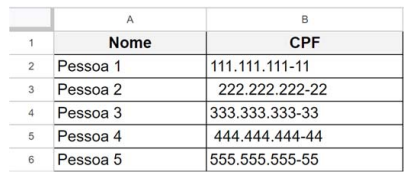

A tabela a seguir e o aplicativo Planilhas Google em português é referência para a questão

Para um ouvidor, a utilização de programas antivírus é opcional, pois as ameaças cibernéticas são consideradas mínimas e de baixo impacto operacional. A ausência de medidas de segurança rigorosas é aceitável, desde que os sistemas funcionem adequadamente para as operações diárias, minimizando os custos com software de segurança.

A instalação e atualização regular de programas antivírus na ouvidoria são cruciais para proteger os sistemas contra malware e outras ameaças cibernéticas. Essas medidas de segurança ajudam a garantir a integridade e a confidencialidade dos dados armazenados nos sistemas da ouvidoria.

A utilização do Microsoft PowerPoint é desnecessária para um Analista Legislativo, pois essa ferramenta não contribui para a apresentação eficaz de informações legislativas e não melhora a clareza e a organização das apresentações feitas pelo ouvidor.

O uso do Windows Explorer na ouvidoria é desnecessário, pois os arquivos podem ser gerenciados diretamente através de comandos de terminal ou softwares de terceiros mais complexos. A simplicidade e acessibilidade do Windows Explorer não são vistas como vantagens significativas para a gestão de documentos.

No contexto do uso e segurança na internet, é essencial que o ouvidor mantenha a confidencialidade das informações digitais recebidas, garantindo que dados sensíveis sejam protegidos contra acessos não autorizados. O ouvidor deve utilizar protocolos de segurança cibernética, como criptografia e autenticação de dois fatores, para assegurar a integridade e privacidade das informações, atuando sempre de maneira justa e respeitando os direitos dos cidadãos.

Na ouvidoria, não é necessário preocupar-se com a segurança na internet, pois a maioria das informações é de baixa sensibilidade. Senhas simples e a ausência de medidas de segurança avançadas são suficientes para a operação diária, minimizando os custos e a complexidade dos sistemas, mesmo que isso aumente o risco de vulnerabilidades e ataques cibernéticos.

A implementação de ferramentas como Microsoft Word e Excel na ouvidoria é desnecessária, pois essas ferramentas não auxiliam na elaboração de relatórios, análise de dados ou apresentações, nem contribuem para a melhoria da organização e clareza das informações.

O Explorador de Arquivos, anteriormente conhecido como Windows Explorer, é crucial na ouvidoria para a gestão de arquivos eletrônicos. Ele oferece funcionalidades como a pesquisa rápida de documentos, a criação de pastas organizadas e o compartilhamento seguro de arquivos. Essas ferramentas são essenciais para manter a eficiência e a organização das informações dentro da ouvidoria.

Na ouvidoria, a segurança da internet envolve não apenas a proteção dos dados sensíveis dos cidadãos, mas também a implementação de práticas de segurança abrangentes. Isso inclui a realização de auditorias regulares de segurança, a implementação de políticas de acesso restrito, a capacitação contínua dos funcionários sobre as ameaças cibernéticas e a adoção de medidas preventivas como a dupla autenticação e a criptografia avançada para garantir a integridade e a privacidade das informações.

O Windows Explorer é uma ferramenta fundamental na ouvidoria para a organização e gestão de arquivos eletrônicos. Sua interface intuitiva permite a navegação rápida e eficiente entre pastas e documentos, facilitando o acesso e a manipulação das informações necessárias.

O uso seguro da internet é crucial na ouvidoria para proteger os dados sensíveis dos cidadãos e da administração pública. Isso inclui a adoção de práticas de segurança robustas, como a utilização de senhas fortes e únicas, a criptografia de dados durante a transmissão e o armazenamento, e a atualização regular de todos os sistemas e softwares para corrigir vulnerabilidades. A ouvidoria deve implementar firewalls e programas antivírus para proteger contra ataques cibernéticos e malware. Além disso, a formação contínua dos funcionários sobre as melhores práticas de segurança na internet é fundamental para prevenir erros humanos que possam comprometer a segurança dos dados. Essas medidas garantem que as informações confidenciais sejam tratadas com o máximo cuidado e que a integridade e a privacidade dos dados sejam mantidas.