Questões de Concurso Para tecnologia da informação

Foram encontradas 163.571 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Considere que uma tabela, definida segundo o modelo relacional de dados, possui dados de pessoas físicas (chave primária: CPF).

PESSOA (CPF, nome, data-nascimento, email)

O atributo RG (número do Registro Geral, principal documento de identificação de pessoas físicas no Brasil) precisa ser adicionado a essa tabela.

Diante disso, uma vez adicionado o atributo RG, verifica-se que

Uma rede neural é um programa de aprendizado de máquina que toma decisões utilizando processos que imitam a forma como os neurônios biológicos funcionam.

Com relação ao funcionamento, à aplicação e à modelagem quando se utilizam redes neurais, verifica-se que

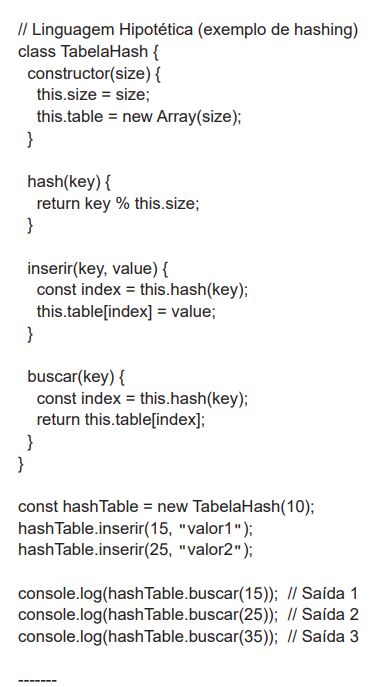

Considere o seguinte código em uma linguagem de programação hipotética que possui função de hashing.

Considerando-se esse código, sobre o hashing, verifica-se que a(o)

Considere os seguintes algoritmos, todos com complexidade assintótica O(n):

Algoritmo 1: executa uma iteração simples sobre uma lista de tamanho n.

Algoritmo 2: executa duas iterações simples sobre uma lista de tamanho n, uma após a outra.

Algoritmo 3: executa uma iteração simples sobre uma lista de tamanho n, mas a iteração interna realiza uma operação constante que leva t_C tempo.

Algoritmo 4: executa uma iteração sobre uma lista de tamanho n e, dentro dessa iteração, realiza uma operação constante k vezes, em que o tempo total das operações é k * t_D e(k * t_D > t_C).

Algoritmo 5: executa uma iteração simples sobre uma lista de tamanho n, mas a iteração interna realiza uma operação com complexidade O(1).

Qual dos algoritmos é menos eficiente em termos de tempo de execução, embora todos tenham a mesma complexidade assintótica O(n)?

Uma empresa financeira está elaborando um projeto para dar continuidade aos negócios de TI nas situações de recuperação de desastres, focando na parte de backup dos dados e na infraestrutura de TI. Para isso, a empresa permitirá que tais ações sejam sempre hospedadas em uma infraestrutura de nuvem, associada a um provedor de terceiros. Nesse modelo proposto, ocorrendo uma crise, esse provedor implementará e orquestrará o plano de recuperação de desastres, de modo a dar continuidade ao acesso e à funcionalidade dos sistemas, com o mínimo de interrupções nas operações.

Esse tipo de recuperação de desastres utilizará o modelo

de serviços