Questões de Concurso

Para tecnologia da informação

Foram encontradas 166.246 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Acerca da programação orientada a objetos (POO), da linguagem de programação Python e da linguagem JavaScript, julgue o item a seguir.

Em Python, function não é considerada uma palavra reservada.

Acerca da programação orientada a objetos (POO), da linguagem de programação Python e da linguagem JavaScript, julgue o item a seguir.

Na POO, polimorfismo é a capacidade de uma classe derivada de herdar métodos e propriedades de uma classe base.

Acerca da programação orientada a objetos (POO), da linguagem de programação Python e da linguagem JavaScript, julgue o item a seguir.

O encapsulamento, na POO, é definido como a capacidade de esconder detalhes internos de implementação de

uma classe.

Quanto aos equipamentos de rede, ao modelo OSI e aos conceitos de hardware, julgue o item seguinte.

Os discos rígidos (HDs) utilizam exclusivamente a tecnologia flash para o armazenamento de dados, semelhante aos

SSDs (Solid State Drives).

Quanto aos equipamentos de rede, ao modelo OSI e aos conceitos de hardware, julgue o item seguinte.

A interface PCIe (Peripheral Component Interconnect Express) é comumente utilizada para conectar placas de vídeo à

placa‑mãe, oferecendo alta largura de banda para a transferência de dados.

Quanto aos equipamentos de rede, ao modelo OSI e aos conceitos de hardware, julgue o item seguinte.

A camada de rede do modelo OSI é responsável pela codificação e pela decodificação de dados em sinais apropriados

para transmissão física.

Quanto aos equipamentos de rede, ao modelo OSI e aos conceitos de hardware, julgue o item seguinte.

No modelo OSI, a camada de sessão é responsável pela criação, pelo gerenciamento e pelo término de sessões de

comunicação entre aplicações.

Quanto aos equipamentos de rede, ao modelo OSI e aos conceitos de hardware, julgue o item seguinte.

Um roteador opera na camada de enlace (camada 2) do modelo OSI e utiliza os endereços MAC para encaminhar frames.

Em relação aos barramentos de entrada e saída (e/s), ao gerenciamento de processos e ao sistema operacional Linux, julgue o item a seguir.

No Linux, o comando diff serve para comparar o conteúdo de dois arquivos ASCII.

Em relação aos barramentos de entrada e saída (e/s), ao gerenciamento de processos e ao sistema operacional Linux, julgue o item a seguir.

No sistema operacional Linux, o comando chgrp tem como função mudar o grupo de um arquivo ou diretório.

Em relação aos barramentos de entrada e saída (e/s), ao gerenciamento de processos e ao sistema operacional Linux, julgue o item a seguir.

Um processo em estado de espera (waiting) está pronto para ser executado pela CPU, aguardando apenas a alocação de

tempo de processamento.

Em relação aos barramentos de entrada e saída (e/s), ao gerenciamento de processos e ao sistema operacional Linux, julgue o item a seguir.

O barramento de entrada e saída não influencia no desempenho geral do sistema computacional.

Em relação aos barramentos de entrada e saída (e/s), ao gerenciamento de processos e ao sistema operacional Linux, julgue o item a seguir.

Em um barramento síncrono, a transferência de dados é controlada por um clock comum.

I. anexar automaticamente arquivos ao e-mail. II. criptografar e-mails confidenciais. III. bloquear e-mails indesejados ou suspeitos.

Está correto o que se afirma em

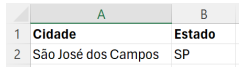

Um usuário do MS Excel 365 BR digitou as seguintes informações:

Ele deseja concatenar os valores de A2 e B2 na célula C2 para que

o resultado apresentado seja igual a

São José dos Campos – SP

Para isso, o usuário deve, na célula C2, digitar a seguinte fórmula:

Em relação ao Windows 10, associe o atalho de teclado à respectiva ação.

1. Tecla Windows + L

2. Tecla Windows + M

3. Tecla Windows + R

4. Tecla Windows + S

5. Tecla Windows + T

( ) Abre o menu de busca do sistema.

( ) Bloqueia o PC.

( ) Abre a caixa de diálogo Executar.

( ) Alterna entre programas da Barra de Tarefas.

( ) Minimiza todas as janelas abertas.

Assinale a opção que indica a associação correta, na ordem

apresentada.

( ) Golpistas estão aproveitando as ferramentas de Inteligência Artificial (IA) para colocar pedaços de falas de pessoas e fazem com que a ferramenta aprenda a gerar comandos por voz dentro dos moldes originais. ( ) No golpe conhecido como GoPix, o usuário faz uma compra online, copia o código PIX e cola no site do banco para pagar e, ao final dessa operação, o dinheiro não vai para a loja e sim para um golpista. ( ) Nos golpes pelo Whatsapp, golpistas costumam usar mensagens de texto fingindo ser de empresas legítimas, solicitando informações pessoais ou induzindo as vítimas a clicarem em links maliciosos.

As afirmativas são, respectivamente,