Questões de Concurso

Para tecnologia da informação

Foram encontradas 166.375 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

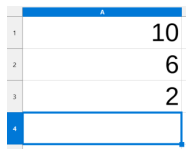

Ao inserir na célula A4 a fórmula =SUBTRAC.NATURAL(A1;A2;A3), o resultado será:

Sobre os tipos de Firewall, analise as afirmações a seguir.

I. O firewall de aplicação, também conhecido como Proxy de serviços (proxy services) ou apenas Proxy, é uma solução de segurança que atua como um intermediário entre um computador ou uma rede interna e outra rede, na maioria dos casos uma rede externa – normalmente, a internet.

II. O firewall de filtro de pacotes checa todos os pacotes e verifica, de acordo com uma lista chamada ACL (“Access List”), se o pacote checado será bloqueado ou permitido.

III. O firewall de inspeção de estado (stateful inspection) trabalha com uma verificação de contexto, isto é, padrões aceitáveis por suas regras e que, a princípio, serão usados para manter a comunicação estável e segura. Estas informações são mantidas pelo firewall e usadas como parâmetro para todo o tráfego de dados subsequente.

Está correto o que se afirma em

I. SOMA

II. SE

III. FILTROS

IV. VALORES DUPLICADOS

(__) ajuda a verificar se os resultados obtidos em operações específicas estão dentro dos valores definidos anteriormente.

(__) permite identificar se existe duplicidade em um conjunto de dados e, em caso afirmativo, identificá-los.

(__) calcula o total dos dados desejados.

(__) permite classificar dados para realizar tarefas como organizar as informações em ordem alfabética, por valores do mais alto para o mais baixo, ou de forma personalizada.

Assinale a alternativa que apresenta a sequência correta:

I. Sistemas de simulação é o uso de um sistema integrado, baseado em computador, que consiste em simulação, visualização 3D, análises e ferramentas de colaboração para criar definições de processos de manufatura e produto simultaneamente.

II. A interconexão entre objetos por meio de infraestrutura habilitadora (eletrônica, software, sensores e/ou atuadores), com capacidade de computação distribuída e organizados em redes, que passam a se comunicar e interagir, podendo ser remotamente monitorados e/ou controlados, resultando em ganhos de eficiência, caracteriza o conceito de Cloud Computing.

III. Big Data consiste no uso de tecnologias digitais para transformar processos de produção, de desenvolvimento de produtos e/ou modelos de negócios, visando à otimização e à eficiência nos processos. A transformação digital abrange: projeto e implementação de plano de digitalização, sensoriamento, aquisição e tratamento de dados.

I. Explora as vulnerabilidades dos browsers, dos sistemas operacionais e dos servidores DNS (Domain Name System), com o objetivo de redirecionar os usuários a páginas web falsas para obter suas informações sensíveis.

II. Utiliza criptoanálise para buscar exaustivamente a descoberta de senhas nos mais variados meios tecnológicos, web, servidores, ativos de rede etc.

Na realidade, a troca de dados entre dispositivos IP é efetuada através do endereço MAC - Media Access Control, ou endereço Ethernet ou ainda endereço Físico. De maneira bem simplificada, podemos considerar o protocolo ____como sendo um _____no segmento de rede, perguntando qual é o endereço MAC do dispositivo que tem um certo IP.

I. No computador, é possível criar regras para filtrar e-mails e gerenciar e-mails recebidos usando os filtros do Gmail para enviá-los para uma etiqueta ou arquivá-los, exclui-los, marcá-los com estrela ou encaminhá-los automaticamente.

E

II. Após configurado, não é possível editar ou excluir os filtros e, também, não é possível importar ou exportar os filtros, mesmo que exista um backup para eles.

A respeito das asserções, assinale a alternativa correta.

I. Acessar a caixa de diálogo Atalhos no menu Personalizar.

II. Abrir uma Nova Guia.

III. No canto inferior direito, clicar em Personalizar.

IV. Clicar em Atalhos.

Quais estão corretos?

Coluna 1

1. Passo 1.

2. Passo 2.

3. Passo 3.

4. Passo 4.

Coluna 2

( ) Digitar uma combinação de números e operadores de cálculos.

( ) Escolher uma célula da planilha para receber a fórmula.

( ) Pressionar Enter para executar o cálculo.

( ) Clicar na célula e digitar um sinal igual (=).

A ordem correta de preenchimento dos parênteses, de cima para baixo, é: