Questões de Concurso

Para tecnologia da informação

Foram encontradas 166.464 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537020

Banco de Dados

Trigger ou gatilho é um procedimento que ocorre sempre

que uma determinada condição específica acontece em

uma tabela do SGBD. As triggers podem ser realizadas por

meio de operações através de um dos seguintes comandos

SQL:

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537019

Banco de Dados

Na modelagem Entidade-Relacionamento (E-R), um

atributo endereço e um atributo telefone são,

respectivamente, dos tipos:

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537018

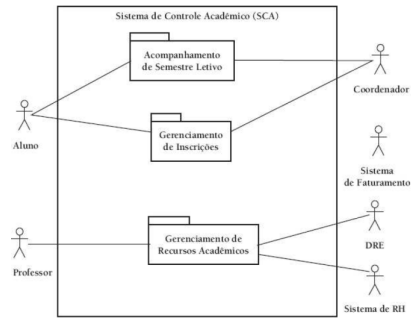

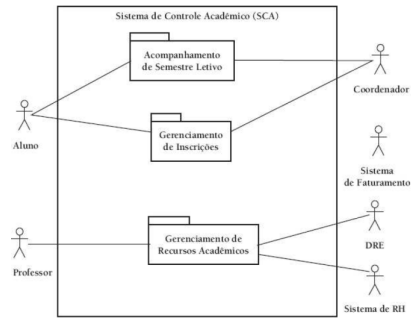

Engenharia de Software

Observe o seguinte diagrama da UML:

Trata-se de um diagrama de:

Trata-se de um diagrama de:

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537017

Programação

Na linguagem JavaScript quando o valor de uma variável é

declarado, mas ela não possui nenhum valor concreto

armazenado, como por exemplo em um elemento array

que não existe, é retornado:

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537016

Arquitetura de Software

Universal Description, Discovery and Integration (UDDI) é

um padrão para publicação e localização de web services

pelo uso de consultas (queries) baseadas, respectivamente,

em:

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537015

Programação

Observe o seguinte trecho de código:

foreach ($nome_array as $elemento) { comandos }

Esse trecho de código utiliza, respectivamente, um comando e uma linguagem de programação:

foreach ($nome_array as $elemento) { comandos }

Esse trecho de código utiliza, respectivamente, um comando e uma linguagem de programação:

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537014

Programação

No PHP temos a possibilidade de criar métodos que são

apenas declarados, mas sua implementação não é

fornecida. Nesse caso, trata-se de um método:

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537013

Redes de Computadores

Suponha que você esteja utilizando um banco de dados

através de uma conexão JDBC e uma máquina virtual Java.

Hipoteticamente o servlet HTTP recebeu uma requisição

em um processo de autenticação por meios de métodos

específicos conhecidos. São eles:

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537012

Programação

Quando a URL http://localhost:8084/jsp01/loginaction.jsp

é invocada há um processo denominado transformação e

compilação. Em decorrência disso, se houver sucesso

ocorre a criação de um (a):

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537011

Programação

Observe a seguinte URL:

http://localhost:8084/servlets01/CadastrarAluno?txtNome =Gabriel&txtIdade=14 .

Nessa URL localhost:8084 e CadastrarAluno são o:

http://localhost:8084/servlets01/CadastrarAluno?txtNome =Gabriel&txtIdade=14 .

Nessa URL localhost:8084 e CadastrarAluno são o:

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537010

Programação

Observe o seguinte trecho de código de um programa em

C#:

class Quadrilatero { //Área do quadrado double CalcularArea (double lado) { return lado * lado; } //Área do retângulo double CalcularArea (double baseMaior, double baseMenor) { return baseMaior * baseMenor; } }

Este trecho de código exemplifica o uso de:

class Quadrilatero { //Área do quadrado double CalcularArea (double lado) { return lado * lado; } //Área do retângulo double CalcularArea (double baseMaior, double baseMenor) { return baseMaior * baseMenor; } }

Este trecho de código exemplifica o uso de:

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537009

Programação

Na orientação a objetos existe um método que não

retorna parâmetros. Seu nome é idêntico ao da classe e ele

é conhecido como:

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537008

Programação

Raul trabalha com programação orientada a objetos e

deseja que apenas os objetos de uma classe e de suas

classes derivadas possam visualizá-los. Neste caso Raul

deve utilizar o tipo de acesso:

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537007

Programação

A programação OO disponibiliza dois mecanismos

específicos para reuso de código. Estes mecanismos são

conhecidos como:

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537006

Programação

No desenvolvimento de sistemas orientados a objetos é

fundamental manter as partes de um sistema tão

independentes quanto possível. Isto é possível mediante o

emprego de um conceito da orientação a objetos

conhecido como:

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537004

Algoritmos e Estrutura de Dados

Nádia trabalha com programação e foi questionada onde

seriam utilizadas as estruturas de controle de fluxo do tipo

sequencial, repetição e seleção. Nádia respondeu:

Ano: 2024

Banca:

IBADE

Órgão:

SES-MG

Prova:

IBADE - 2024 - SES-MG - Especialista em Políticas e Gestão da Saúde - Área de TI |

Q2537001

Algoritmos e Estrutura de Dados

Maria precisa trabalhar com uma estrutura de dados

estática que armazene informações de tipos de dados

diferentes em uma única estrutura. Neste contexto, Maria

selecionou:

Q2536885

Noções de Informática

Você está navegando na internet em busca de um novo par de tênis para usar na academia. Ao clicar em um

anúncio chamativo, é direcionado para um site que parece ser a loja oficial da marca. Considerando a oferta

imperdível, você preenche seus dados pessoais e bancários para finalizar a compra. Mas algo parece estranho.

Será que você caiu em uma armadilha virtual?

Assinale a alternativa CORRETA que identifica a principal ameaça cibernética que você pode ter enfrentado.

Assinale a alternativa CORRETA que identifica a principal ameaça cibernética que você pode ter enfrentado.

Q2536884

Noções de Informática

Em uma planilha do Excel, você precisa verificar se todos os registros de uma coluna possuem algum valor

digitado. Qual das das alternativas abaixo apresenta a expressão do Excel usada CORRETAMENTE para contar

o número de células não vazias no intervalo de C1 a C10?

Q2536883

Noções de Informática

Você precisa liberar espaço em disco, e para isto, quer remover arquivos temporários desnecessários. Assinale a

alternativa que indica CORRETAMENTE as ferramentas do Windows você vai utilizar.