Questões de Concurso

Para tecnologia da informação

Foram encontradas 166.739 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

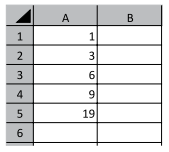

Tem-se a seguinte planilha, criada no Microsoft Excel 2016, em sua configuração padrão.

A célula A5 contém a função =SOMA(A1:A4). Para que

o resultado da célula A5 seja 20, é preciso que a função

inserida nesta célula seja

Assinale a alternativa que apresenta o número que o usuário deve digitar na caixa Páginas, da janela Imprimir, para imprimir apenas a última página do documento.

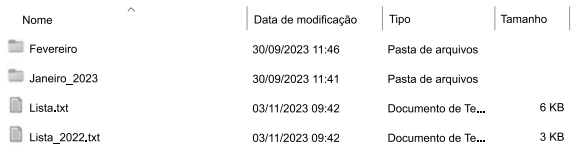

Um usuário, ao clicar com o botão principal do mouse sobre o arquivo Lista.txt e arrastá-lo para a pasta Fevereiro, consegue executar a operação com sucesso. No entanto, ao clicar com o botão principal do mouse sobre o arquivo Lista_2022. txt e arrastá-lo para a pasta Janeiro_2023, obtém uma mensagem de erro e não pode, assim, concluir a operação de forma automática.

Assinale a alternativa que indica uma razão para que esta operação não possa ser feita, considerando que o usuário possui privilégios de administrador no computador em uso.

Julgue o item subsequente.

Em ambientes virtualizados, certos vírus possuem uma

capacidade de mutação dinâmica, adaptando-se

continuamente aos protocolos de segurança

implementados. Esses vírus podem, por exemplo, alterar

seus padrões de criptografia e até mesmo sua estrutura

de código em tempo real, dificultando a detecção por

softwares antivírus tradicionais. Além disso, podem

explorar vulnerabilidades específicas em determinadas

arquiteturas de sistemas, o que torna sua detecção e

remoção ainda mais desafiadoras.

Julgue o item subsequente.

Os vírus e pragas virtuais, uma vez introduzidos em um

sistema, podem automaticamente se replicar e distribuir-se de forma exponencial, assumindo o controle de

múltiplos dispositivos conectados à mesma rede. Além

disso, essas ameaças cibernéticas podem desenvolver

mecanismos de autoaprendizado, permitindo que

evoluam suas táticas de infiltração e ataque com base

nas respostas das defesas de segurança. Isso torna sua

detecção e neutralização extremamente desafiadoras,

mesmo para sistemas de proteção avançados.

Julgue o item subsequente.

Nos sistemas operacionais Windows, a integração entre

aplicativos de edição de textos, planilhas e

apresentações, como o Microsoft Word, Excel e

PowerPoint, permite uma colaboração eficiente e fluida

entre diferentes tipos de documentos. Por exemplo, é

possível incorporar facilmente gráficos e tabelas do Excel

em apresentações do PowerPoint, mantendo a

formatação e os dados atualizados automaticamente. Da

mesma forma, links dinâmicos entre documentos do

Word e Excel facilitam a atualização automática de dados

e conteúdos em documentos relacionados, simplificando

o fluxo de trabalho e aumentando a produtividade dos

usuários.

Julgue o item subsequente.

No Windows, a segurança dos documentos, planilhas e

apresentações é uma preocupação secundária, uma vez

que o sistema operacional é conhecido por sua

vulnerabilidade a ataques cibernéticos. A falta de

recursos avançados de criptografia e controle de acesso

torna os arquivos facilmente suscetíveis a violações de

segurança e vazamentos de dados. Além disso, a

integração do Windows com serviços de nuvem, como o

OneDrive, aumenta ainda mais o risco de exposição de

informações confidenciais, tornando-se uma opção

inadequada para ambientes corporativos que lidam com

dados sensíveis.

Julgue o item subsequente.

No contexto da internet, a privacidade dos usuários é

garantida por padrão. As empresas responsáveis por

aplicativos e plataformas online têm políticas rígidas de

proteção de dados e estão sujeitas a regulamentações de

privacidade, o que garante que as informações dos

usuários sejam tratadas de forma confidencial e segura.

Portanto, os usuários podem navegar na internet sem

preocupações com a exposição de dados pessoais ou

riscos de segurança.

Julgue o item subsequente.

A prática de backup regular é obsoleta e desnecessária

em ambientes modernos de computação em nuvem.

Com a prevalência de serviços de armazenamento em

nuvem altamente redundantes e resilientes, como AWS

S3 e Azure Blob Storage, os usuários não precisam mais

se preocupar em realizar backups locais. Além disso, os

serviços de nuvem oferecem garantias de durabilidade e

disponibilidade dos dados, eliminando a necessidade de

configuração e manutenção de procedimentos de backup

tradicionais.

Julgue o item subsequente.

A Guarda Municipal, ao utilizar sistemas de

monitoramento conectados à internet, deve adotar

medidas éticas para proteger a privacidade dos cidadãos.

Isso inclui a implementação de políticas de acesso

restrito aos dados capturados pelas câmeras, o uso de

criptografia para proteger as transmissões de vídeo e a

adoção de práticas de retenção de dados que respeitem

os direitos individuais. Além disso, é importante realizar

auditorias regulares nos sistemas de monitoramento

para garantir o cumprimento das normas éticas e legais.

Julgue o item subsequente.

Em cenários empresariais, a implementação de

procedimentos de backup deve considerar não apenas a

frequência e abrangência das cópias de segurança, mas

também a redundância e a dispersão geográfica dos

dados de backup. Dessa forma, além de realizar backups

regulares, é essencial armazenar cópias dos dados em

locais geograficamente distintos, garantindo assim a

resiliência contra eventos catastróficos, como desastres

naturais ou ataques cibernéticos massivos que possam

comprometer uma única localização.

Julgue o item subsequente.

A segurança cibernética e a proteção de dados são

questões éticas importantes para a Guarda Municipal ao

utilizar aplicativos móveis e sistemas conectados à

internet. Os guardas devem estar cientes dos riscos de

violação de privacidade e vazamento de informações

pessoais dos cidadãos e devem adotar medidas

proativas para mitigar esses riscos. Isso inclui a

utilização de senhas fortes e autenticação de dois fatores

nos dispositivos móveis, a utilização de redes virtuais

privadas (VPNs) ao acessar informações sensíveis e a

realização de atualizações regulares de segurança nos

aplicativos e sistemas utilizados.

Julgue o item subsequente.

Em ambientes corporativos, a padronização de modelos

e estilos de formatação em documentos, planilhas e

apresentações no Windows é essencial para manter

uma identidade visual consistente e profissional em

toda a organização. A criação de modelos

personalizados, a definição de estilos padrão e a

utilização de temas e paletas de cores facilitam a

aplicação consistente de formatação em todos os

documentos produzidos, promovendo a coesão visual e

fortalecendo a marca da empresa.

1. Ao reiniciar o computador, basta pressionar F1 para iniciar o Windows em modo de segurança.

2. Se o computador for um dispositivo criptografado, será necessária a chave do BitLocker para reiniciá-lo em modo de segurança.

3. A partir das opções avançadas de inicialização, pode-se optar por voltar o Windows para a versão anterior.

Assinale a alternativa que indica todas as afirmativas corretas.

1. Imagens semelhantes à imagem pesquisada.

2. Resultados sobre objetos em uma imagem pesquisada.

3. Sites que contenham a imagem pesquisada, mas não outra semelhante.

Assinale a alternativa que indica todas as afirmativas corretas.

1. Ao excluir o histórico de pesquisa que está salvo em uma conta do Google, não será possível recuperá-lo.

2. Para que um operador especial de pesquisa funcione corretamente, é preciso acrescentar um espaço entre o operador e seu respectivo termo de pesquisa.

3. É possível ajustar configurações do Google para encontrar ou remover determinados tipos de conteúdo.

Assinale a alternativa que indica todas as afirmativas corretas.