Questões de Concurso

Para tecnologia da informação

Foram encontradas 166.739 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Esses três atributos podem ser classificados, respectivamente, como:

Nesse contexto, as soluções de Big Data para análise de dados devem ter a capacidade de:

Para isso, Miguel deve contratar o serviço de nuvem:

João procurou o arquiteto de BigData da CVM para tratar a dimensão da qualidade de dados denominada:

Para inserir os dashboards desenvolvidos por João na página web da CVM, o recurso do Power BI que Pedro deve usar é o(a):

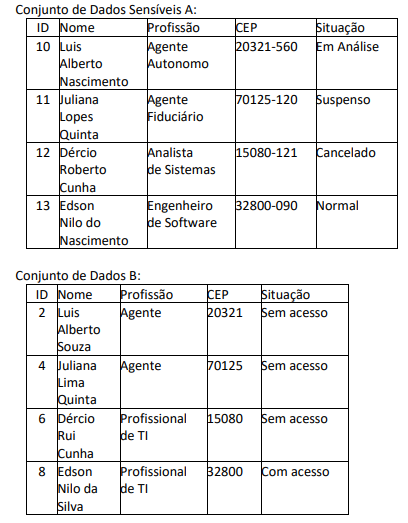

Observe os conjuntos de dados a seguir.

Para desidentificar o Conjunto de Dados Sensíveis A e gerar o

Conjunto de Dados B, a técnica de anonimização que deve ser

aplicada é o(a):

O método que deve ser aplicado para detectar as anomalias, identificando outliers isolados nos dados e possíveis ameaças de segurança, é o:

A inovação arquitetônica distintiva da LSTM é(são):

O algoritmo representado pelo referido fluxograma que deve ser empregado para a realização da tarefa de Pedro é o:

Sobre o papel da camada de saída nessa rede neural, é correto afirmar que ela: