Questões de Concurso

Para telecomunicações

Foram encontradas 3.799 questões

Resolva questões gratuitamente!

Junte-se a mais de 4 milhões de concurseiros!

Assinale a alternativa que se relaciona corretamente a uma rede satelital VSAT.

Qual é a função de um transponder na comunicação satelital?

Assinale a alternativa que preencha corretamente a lacuna.

Coluna I

1. Atenuação

2. Modulação

3. Multiplexação

Coluna II

( ) Otimização do meio de transmissão visando permitir várias comunicações simultâneas, em um único meio físico.

( ) Inserção de informação em uma onda de frequência maior, denominada portadora.

( ) Perda de potência do sinal durante a propagação.

Assinale a alternativa que apresenta a sequência correta de cima para baixo.

1. Une os recursos físicos do analógico com algumas funções extras advindas do avanço tecnológico.

2. O sistema implantado é de entroncamento digital, que permite a incorporação de um maior número de linhas.

3. O seu sistema permite programações avançadas, como, por exemplo, limitação de duração de chamadas, seleção automáticas de linhas ou transferência entre ramais.

De acordo com as afirmativas anteriores, assinale a alternativa que corresponda com o tipo de sistema PABX relatado:

Seja a afirmação:

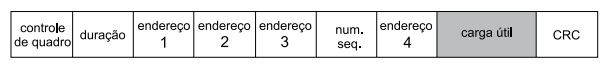

“Suponha um quadro que esteja vindo do sistema de distribuição (campo ToDs = 0 e campo FromDs = 1) e que esteja sendo usado o modo infraestrutura. O campo endereço 1 contém o _________ . O endereço 2 contém o ___________ e o endereço 3 é o _____.”

Assinale a alternativa que apresenta os conteúdos que completam corretamente e em ordem a afirmação anterior.