Questões Militares Sobre algoritmos e estrutura de dados

Foram encontradas 254 questões

Início

Inteiro: a, b, c, d, j; a ← 2; b ← 4; c ← 3; d ← 10; Para j de 1 até 4 faça [ Se (a+b+c) < d Então [ a ← a+1; b ← b+2; c ← c+3; ] Senão [ a ← a-1; b ← b-1; c ← c-1; ] ] d ← a + b + c; Fim.

Ao final desse algoritmo, a variável d estará com o valor

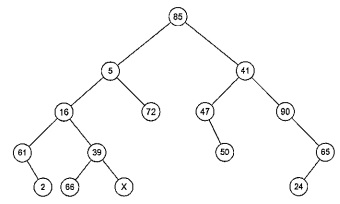

Observe a árvore abaixo:

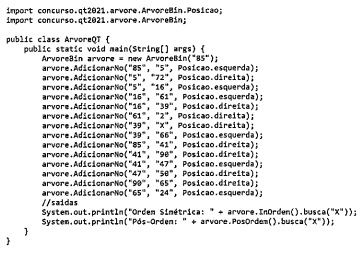

Considerando que a árvore exibida foi montada de acordo com o trecho do código Java abaixo, assinale a opção que apresenta a posição ao ser visitado o nó "X" em Ordem Simétrica e Pós-Ordem, respectivamente:

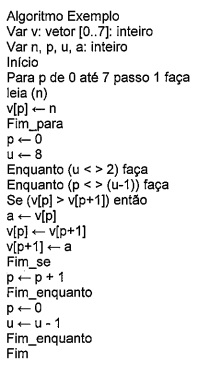

Considere o algoritmo abaixo:

Caso v receba os valores 15, 25, 4, 10, 54, 32, 29 e 44, nessa ordem, após a execução de todos os laços de repetição do algoritmo, assinale a opção que apresenta os valores das posições 4 e 5 do vetor v respectivamente:

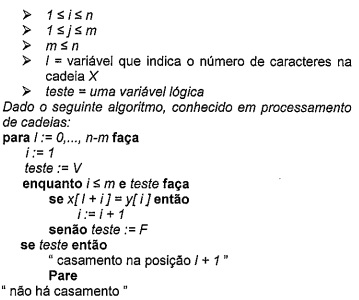

Considere as cadeias X e Y com os respectivos caracteres xi e yj, onde deseja-se verificar se Y é subcadeia de X e, em caso positivo, deve-se localizar Y em X. Dados:

Pelos passos apresentados, como é conhecido p algoritmo?

I. Denomina-se byte à unidade básica de tratamento de informação.

II. Um caractere é composto por 2 bits contíguos.

III. O computador só pode “identificar” a informação através de sua elementar e restrita (mas fundamental) capacidade de distinguir entre dois estados; por exemplo: algo está imantado em um sentido ou está imantado no sentido oposto. A uma dessas opções o computador associa o valor 1 e, ao outro estado, o valor 0. Essa é a essência de um sistema chamado biestável.

Marque a alternativa CORRETA:

1 – Diagrama de Chapin 2 – Diagrama de Bloco 3 – Formas de Representação Gráfica

( ) Permite descrever o método e a sequência do processo dos planos num computador. ( ) Permite apresentar uma visão hierárquica e estruturada da lógica do programa. ( ) Permite apresentar os dados sobre uma superfície plana, de maneira simples e concisa, facilitando a visualização completa e imediata dos dados ou fenômenos tabulados.

programa LÓGICA var X: inteiro Y: inteiro Z: caractere início leia X leia Y leia Z se X<1 .ou. (Z = “FAB”) então escreva “Bem-vindo à EEAR” senão se Y<7 .e. (Z=“EEAR”) então escreva “Bem-vindo à Escola de Especialistas da Aeronáutica” senão escreva Z fim_se fim

( ) O operador relacional utilizado para representar que um valor é diferente de outro é o “<>”. ( ) Os operadores multiplicação e divisão, além de poderem ser representados por “*” e “/”, também podem ser representados por “mult” e “div”. ( ) Uma variável contendo um número será do tipo caractere, mesmo se não indicada entre aspas(“”). ( ) Os dados do tipo lógico ou booleano deverão ser delimitados pelo caractere ponto. Por exemplo: .Falso. e .Verdadeiro.

( ) Os bits são transmitidos simultaneamente na transmissão paralela. ( ) A transmissão em série pode ser assíncrona ou síncrona. ( ) A maior desvantagem da transmissão em série é a alta susceptibilidade a ruídos, devido à quantidade de fios. ( ) A transmissão paralela, por transmitir por vários fios simultaneamente, sempre será mais rápida que a transmissão em série.

I- Algoritmos de chaves simétricas utilizam a mesma chave para codificação e decodificação. II- DES, em sua forma original, é um exemplo de algoritmo de chave simétrica. III- RSA foi o primeiro algoritmo de chave simétrica criado. IV- A criptografia de chave pública exige que cada usuário tenha apenas uma única chave.

Está correto o que se afirma em