Questões de Concurso Militar CAP 2011 para Cabo - Técnico em Processamento de Dados

Foram encontradas 50 questões

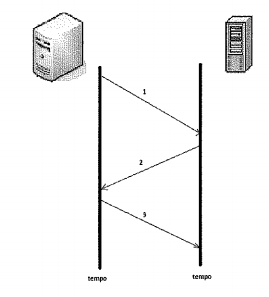

Analise a figura a seguir.

public class Clock extends Applet

implements Runnable

Na definição acima em JAVA, segundo Robert W. Sebesta (2002) , a palavra reservada "extends" é relativa a que conceito no campo da programação Orientada a objeto?

"É o dispositivo mais complexo da UCP. Ele possui a lógica necessária para realizar a movimentação de dados e de ins- truções de e para a UCP." (MONTEIRO, 2001) Esta afirmação refere-se.

Na terminologia formal do modelo relacional, uma linha é chamada de__________, um cabeçalho da coluna é chamado_________ de e a tabela é chamada de________ .