Questões de Concurso Militar Quadro Técnico 2015 para Primeiro Tenente - Informática

Foram encontradas 11 questões

Correlacione os tipos de ataque cibernético a suas definições, e assinale a opção correta.

TIPOS DE ATAQUE CIBERNÉTICO

I - EMAIL SPOOFING

II - DEFACEMENT

III- VULNERABILITY EXPLOTAITION

IV - SCAN

V - SNIFFING

DEFINIÇÕES

( ) Consiste em adivinhar, por tentativa e erro, um nome de usuário e senha para poder executar processos, acessar sítios, computadores e serviços em nome e com os mesmos privilégios desse usuário.

( ) Ocorre quando um atacante tenta executar ações maliciosas, como invadir sistemas, acessar informações sigilosas, atacar outros computadores ou tornar um serviço inacessível.

( ) Tem o objetivo de identificar computadores ativos e coletar informações sobre eles, como serviços disponíveis e programas instalados. Com base nas informações coletadas, é possível associar possíveis vulnerabilidades aos serviços disponibilizados e aos programas instalados nos computadores ativos detectados.

( ) É a alteração de campos do cabeçalho de um e-mail, de forma a aparentar que ele foi enviado de uma determinada origem quando, na verdade, foi enviado de outra.

( ) Técnica em que um atacante utiliza um computador para tirar de operação um serviço, um computador ou uma rede conectada à Internet.

( ) Inspeção dos dados trafegados em redes de computadores,

por meio do uso de programas específicos. Usada de forma

maliciosa, busca capturar senhas, números de cartão de

crédito ou o conteúdo de arquivos sigilosos trafegando

por conexões sem criptografia.

Observe a tabela abaixo .

Assinale a opção correta.

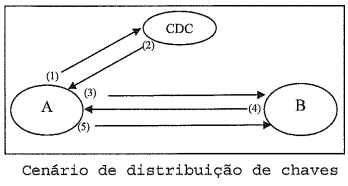

Analise a figura abaixo, que representa um cenário de distribuição de chaves proposto por POPE (1979), citado por Stallings (2008) .

Dados :

- CDC é um Centro de Distribuição de Chaves;

- A e B são dois usuários que desejam se comunicar através de uma conexão criptografada;

- As setas de (1) a (5) representam a comunicação realizada entre cada elemento;

- Considere que: IDi é a identidade de um usuário;

- Ni é um NONCE;

- Ks é a chave de sessão ;

- Ki é uma chave compartilhada entre CDC e usuário;

- E é um algoritmo criptográfico combinado entre os elementos da comunicação;

- f é uma função que realiza alguma transformação em Ni; e

-  é o símbolo de concatenação .

é o símbolo de concatenação .

Com realação à figura e aos dados acima, assinale a opção

INCORRETA.

Coloque V (verdadeiro) ou F (falso), nas afirmativas abaixo, assinalando, a seguir, a opção correta.

( ) Um ataque de negação de serviço (DENIAL OF SERVICE - DoS) é uma tentativa de impedir que usuários legítimos de um serviço usem esse serviço.

( ) Em um ataque de negação de serviço distribuído (DISTRIBUTED DENIAL OF SERVICE - DDoS), realizado por meio da inundação de pacotes SYN (SYN FLOODING ATTACK), as máquinas escravas enviam para o alvo selecionado pacotes SYN do TCP/IP, com informações de endereço IP de retorno falso; isso causa lentidão e até o travamento da máquina alvo pois a mesma fica esperando para completar as falsas conexões.

( ) Em um ataque de DDoS Refletor, as máquinas escravas criam pacotes que solicitam uma resposta que contenha o IP de máquinas não infectadas como IP de origem no cabeçalho do pacote. As máquinas escravas enviam tais pacotes à máquina alvo, que responde com pacotes dirigidos para máquinas não infectadas, conhecidas como refletoras.

( ) O rastreamento e identificação da origem do ataque é uma

linha de defesa contra ataques DDoS proposta por CHANG

(2002), que é facilmente alcançável e sempre eficaz para

anular os efeitos do DDoS.

Assinale a opção correta com relação ao IDS (INTRUSION DETECTION SYSTEM), segundo Stallings (2008).

I - A detecção de intrusão é baseada na suposição de que o comportamento do intruso difere daquele de um usuário legítimo de maneiras que podem ser quantificadas.

II - Pode haver uma sobreposição entre os perfis comportamentais típicos de um intruso e de um usuário autorizado.

III- Existem duas técnicas de detecção de intrusão: a detecção estatística de anomalias e a detecção baseada em regras,

IV - HONEYPOTS são sistemas de armadilha, planejados para atrair um atacante em potencial para longe dos sistemas críticos.