Questões de Concurso Militar CAP 2018 para Cabo - Técnico em Processamento de Dados

Foram encontradas 50 questões

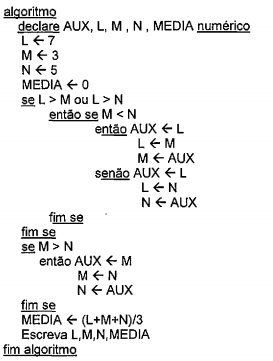

Analise o algoritmo abaixo.

Quais valores serão impressos após a execução?

Analise as afirmativas abaixo com relação a endereçamento IP (Internet Protocol):

I- Todos os endereços Ipv4 possuem 64 bits.

II- Os endereços da classe B vão de 128 a 193.

III- Se um host estiver em duas redes, precisará de dois endereços IP.

IV- Os endereços da rede 127.0.0.0 são reservados para teste de loopback.

V- O endereço IP 0.0.0.0 é usado pelos hosts quando estão sendo inicializados.

Assinale a opção correta.

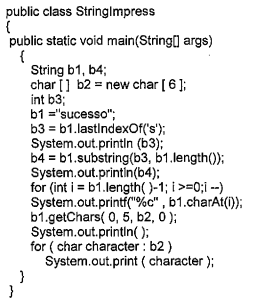

Analise o programa abaixo.

Assinale a opção que apresenta a saída

do programa apresentado acima.

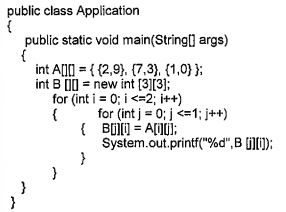

Analise o seguinte programa em Java.

Quais números serão impressos, respectivamente, após a

execução desse trecho de programa Java?